Vitalik의 새 기사: 내일 양자 공격이 발생한다면 이더리움은 어떻게 문제를 해결할 것인가?

원저자: Vitalik Buterin

역자: Azuma, Odaily Planet Daily

3월 9일 이더리움의 공동창업자인 Vitalik Buterin은 Ethereum Research Forum에 "갑작스러운 사건에 대처하기"라는 제목의 짧은 글을 게재했습니다. 양자 공격: 하드 포크를 통해 사용자 자금 보호.

기사에서 Vitalik은 이더리움이 양자 공격에 직면할 수 있는 경우 사용자 자금 손실을 최소화할 수 있는 방법을 검토하고 양자 위협에 대처하기 위해 긴급 상황에서 프로그램 변경에 대해 논의하여 시스템이 원래 상태로 돌아갈 수 있도록 보장합니다. 정상 작동.

다음은 오데일리 플래닛 데일리가 엮은 비탈릭 전문입니다.

양자 컴퓨터가 내일 출시되고 악의적인 행위자가 어떻게든 그것에 액세스하여 사용자 자금을 훔치는 데 사용하려고 한다고 가정해 보겠습니다. 우리는 어떻게 해야 합니까?

Winternitz 서명 및 STARK와 같은 양자 저항 기술은 이러한 일이 발생하지 않도록 개발되었습니다. 계정 추상화가 준비되면 모든 사용자는 무작위로 양자 저항 서명 체계로 전환할 수 있습니다. 하지만 시간이 그렇게 많지 않고, 모두가 생각하는 것보다 더 갑자기 양자 공격이 닥치면 어떻게 해야 할까요?

제 생각에는 사실 현재로서는 비교적 간단한 복구 포크를 통해 이 문제를 해결할 수 있는 여건이 충분합니다. 이 솔루션을 사용하면 이더리움 네트워크가 하드 포크를 거쳐야 하며 사용자는 새로운 지갑 소프트웨어를 다운로드해야 하지만 소수의 사용자만이 자금을 잃을 수 있습니다.

양자 공격의 주요 위협은 다음과 같습니다. 이더리움 주소는 keccak(priv_to_pub(k))[12:] 함수를 작동하여 얻습니다. 여기서 k는 개인 키에 해당하고 priv_to_pub는 개인 키를 공개 키로 변환하는 데 사용되는 타원 곡선 곱셈에 해당합니다.

양자 컴퓨팅이 실현되면 위의 타원 곡선 곱셈은 가역적이 되겠지만(실제로 이는 이산 로그 문제의 해결책이기 때문에) 해시 연산은 여전히 안전합니다. 사용자가 거래를 하지 않은 경우에는 주소 정보만 공개되므로 안전하지만 사용자가 거래를 한 번이라도 하는 한 거래 서명은 공개 키를 노출하므로 이는 불가능합니다. 양자 컴퓨터에서는 개인 키가 노출될 가능성이 있습니다. 따라서 이 경우 대부분의 사용자가 위험에 처하게 됩니다.

하지만 실제로 이 위협을 완화할 수 있는 방법이 있습니다. 중요한 점은 실제로 대부분의 사용자의 개인 키가 일련의 해시 작업을 통해 생성된다는 것입니다. 예를 들어, 많은 개인 키는 일련의 니모닉 단어를 기반으로 하는 일련의 해시 작업을 통해 생성되는 BIP-32 사양을 사용하여 생성됩니다. BIP-32가 아닌 개인 키 생성 방법은 거의 유사합니다. 사용자가 사용하는 비밀번호의 일련의 해시 연산(또는 적당히 어려운 키 도출 기능)을 통해 일반적으로 생성되는 브레인 지갑입니다.

이는 복원 포크를 통한 갑작스러운 양자 공격에 대한 솔루션이 다음 단계를 수행한다는 것을 의미합니다.

- 첫 번째, 대규모 공격 후 모든 블록을 롤백합니다.

- 두 번째, EOA 주소를 기반으로 하는 기존 트랜잭션 모드를 비활성화합니다.

- 셋째, (그때까지 구현되지 않은 경우) 허용할 새 트랜잭션 유형을 추가합니다. 스마트 계약 지갑(예: RIP-7560의 일부)을 통한 거래

- 넷째, 사용자가 STARK 증명을 제공할 수 있는 새로운 거래 유형 또는 작업 코드를 추가하고, 증명이 통과되면 사용자 주소는 다음과 같습니다. 새로운 인증 코드로 전환하면 사용자는 새로운 코드 주소를 스마트 계약 지갑으로 사용할 수 있습니다.

- 다섯째, 가스 절약 목적과 STARK 증명에 필요한 데이터 양이 많기 때문에 위 유형의 여러 STARK 증명을 동시에 수행할 수 있도록 일괄 STARK 증명을 지원합니다.

원칙적으로 내일 우리는 이 복원 포크를 구현하는 데 필요한 인프라 개발을 시작하여 갑작스러운 양자 공격이 발생할 경우 이더리움 생태계를 준비할 수 있습니다.

위 내용은 Vitalik의 새 기사: 내일 양자 공격이 발생한다면 이더리움은 어떻게 문제를 해결할 것인가?의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

테더 CEO 인 Paolo Ardoino는 미국 방문을 마치고 워싱턴 D.C.의 국회의원들과의 회의를 완료했습니다.Apr 15, 2025 am 11:24 AM

테더 CEO 인 Paolo Ardoino는 미국 방문을 마치고 워싱턴 D.C.의 국회의원들과의 회의를 완료했습니다.Apr 15, 2025 am 11:24 AM그의 방문은 미국 의회가 Stablecoins 규제법을 도입하는 데 가까워지면서 Ardoino는 미국 달러 지배력을 보존하고 보존하는 데 필요하다고 생각합니다.

XRP 가격이 SEC 이후 정산을 '포물선'하지 않을 수있는 이유Apr 15, 2025 am 11:22 AM

XRP 가격이 SEC 이후 정산을 '포물선'하지 않을 수있는 이유Apr 15, 2025 am 11:22 AMXRP 가격은 지난 며칠 동안 여전히 $ 2.10-2.20 범위에 있지만 Ripple의 커뮤니티가 XRP에 대한 다양한 콘텐츠를 계속 게시하는 것을 막지는 않습니다.

Metaplanet은 Bitcoin Treasury Holdings를 또 다른 319 BTC로 확장Apr 15, 2025 am 11:20 AM

Metaplanet은 Bitcoin Treasury Holdings를 또 다른 319 BTC로 확장Apr 15, 2025 am 11:20 AM오늘 초 발표에서 일본 회사 인 Metaplanet은 또 다른 319 비트 코인 (BTC)을 인수하여 총 회사 지분을 4,500 BTC 이상으로 추진했다고 밝혔다.

Metaplanet은 또 다른 319 비트 코인을 퍼 내면서 4500 이상의 총 기업 지분을 밀어냅니다.Apr 15, 2025 am 11:18 AM

Metaplanet은 또 다른 319 비트 코인을 퍼 내면서 4500 이상의 총 기업 지분을 밀어냅니다.Apr 15, 2025 am 11:18 AM오늘 초 발표에서 일본 회사 인 Metaplanet은 또 다른 319 비트 코인 (BTC)을 인수하여 총 회사 지분을 4,500 BTC 이상으로 추진했다고 밝혔다.

Ripple (XRP) 가격은 주말 상승을 통해 상승했습니다Apr 15, 2025 am 11:16 AM

Ripple (XRP) 가격은 주말 상승을 통해 상승했습니다Apr 15, 2025 am 11:16 AMRipple (XRP) 가격은 주말 동안 2.00 달러의 중요한 지원 마크에서 $ 2.23에 도달하기 위해 상승했습니다.

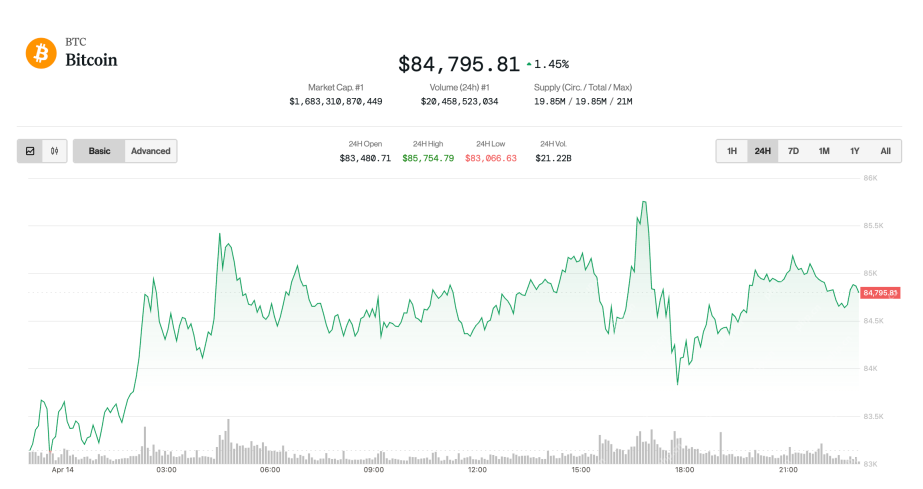

Bitcoin (BTC)은 더 넓은 시장이 무역 관련 뉴스에 호의적으로 조정함에 따라 상향으로 표류합니다.Apr 15, 2025 am 11:14 AM

Bitcoin (BTC)은 더 넓은 시장이 무역 관련 뉴스에 호의적으로 조정함에 따라 상향으로 표류합니다.Apr 15, 2025 am 11:14 AM가장 큰 cryptocurrency는 지난 24 시간 동안 1.6% 증가했으며 현재 85,000 달러에 부끄러워하고 있습니다. 에테르 (ETH), 한편, 2.7% 상승했습니다.

Ada는 다음 황소 달리기를 위해 슬리퍼 픽입니까? Hoskinson의 $ 250K BTC 예측은 예라고 말합니다Apr 15, 2025 am 11:12 AM

Ada는 다음 황소 달리기를 위해 슬리퍼 픽입니까? Hoskinson의 $ 250K BTC 예측은 예라고 말합니다Apr 15, 2025 am 11:12 AMADA는 지난 24 시간 동안 1.5% 상승했으며, 암호화 시장이 오늘날 2% 손실로 인해 0.644 달러로 이동했습니다.

Solana는 $ 100 미만의 짧은 수치 후 시장 복구를 이끌고 있습니다Apr 15, 2025 am 11:10 AM

Solana는 $ 100 미만의 짧은 수치 후 시장 복구를 이끌고 있습니다Apr 15, 2025 am 11:10 AM지미는 블록 체인 업계에서 기자이자 작가로서 거의 10 년의 경험을 가지고 있습니다. 그는 Bitcoin Magazine, CCN 및 Blockonomi와 같은 유명한 출판물과 함께 뉴스를 다루었습니다.

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

Eclipse용 SAP NetWeaver 서버 어댑터

Eclipse를 SAP NetWeaver 애플리케이션 서버와 통합합니다.

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

Atom Editor Mac 버전 다운로드

가장 인기 있는 오픈 소스 편집기

드림위버 CS6

시각적 웹 개발 도구

에디트플러스 중국어 크랙 버전

작은 크기, 구문 강조, 코드 프롬프트 기능을 지원하지 않음