Apple의 새로운 iMessage 보안 프로토콜인 PQ3란 무엇입니까?

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWB앞으로

- 2024-02-23 08:25:131337검색

PQ3 프로토콜이 무엇인가요?

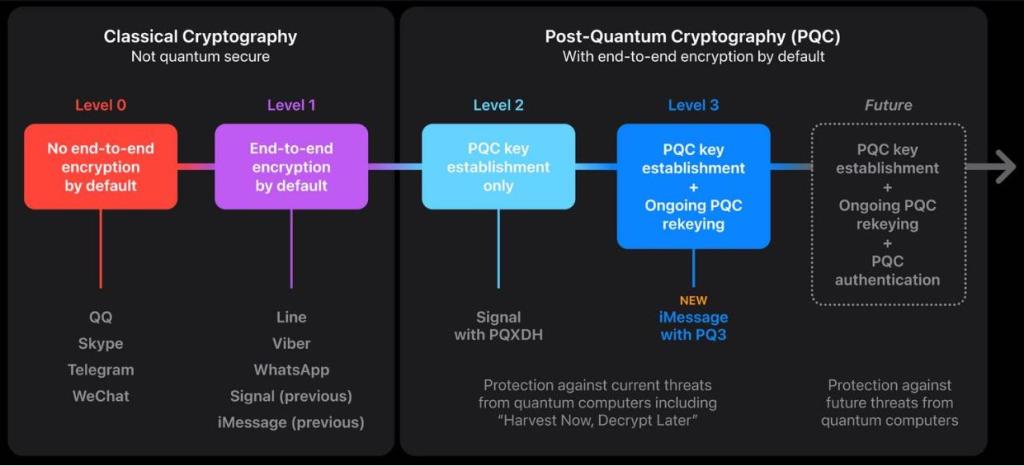

현재 통신 보안은 세 가지 보안 수준으로 측정됩니다.

- 레벨 0: 이 레벨에서는 메시지가 암호화되지 않은 상태로 유지됩니다.

- 레벨 1: 여기 메시지는 엔드 투 엔드 암호화되지만 추가 인증이나 양자 보안은 없습니다.

- 레벨 2: 여기에는 인증 및 양자 보안이 포함되지만 초기 키 설정으로 제한됩니다. 이는 대화 핵심 자료가 절대로 손상될 수 없는 경우에만 양자 보안이 제공될 수 있음을 의미합니다.

새로운 iMessage 보안 프로토콜 PQ3은 Apple이 말하는 "레벨 3 보안"을 달성하도록 인증된 최초의 메시징 프로토콜입니다. 이 프로토콜은 양자 암호화 기술을 사용하여 키 생성 및 메시지 교환을 보호합니다. 레벨 3 PQC는 키가 손상된 경우에도 대화의 기밀성을 자동으로 복원합니다. 따라서 PQ3은 메시징 응용 프로그램에서 널리 사용되는 다른 프로토콜을 능가한다고 주장됩니다.

Apple이 iMessage용 PQ3 프로토콜로 전환하는 이유는 무엇인가요?

Apple의 iMessage는 2011년 출시 이후 종단 간 암호화를 지원해 왔으며 기본적으로 활성화되어 있습니다. 수년에 걸쳐 Apple은 사용자 데이터의 보안을 보장하기 위해 암호화 기술을 지속적으로 개선해 왔습니다. 기존 암호화 알고리즘은 현재 환경에서 안전한 것으로 간주되지만, 기술이 발전함에 따라 양자 컴퓨팅 기능이 향상되면 이러한 알고리즘에 문제가 발생할 수 있습니다. 따라서, 암호학 분야에서는 미래의 잠재적인 위협에 대처하기 위해 암호화 기술의 신뢰성과 보안성을 확보하기 위한 연구와 혁신을 지속적으로 진행하고 있습니다.

이런 양자 컴퓨터는 오늘날 존재하지 않습니다. 그러나 수완이 뛰어난 공격자는 미래에 도착하기 전에 숙제를 할 수 있습니다. 이러한 공격자는 대량의 암호화된 데이터를 수집하고 나중에 참조할 수 있도록 저장할 수 있습니다. 현재는 수집된 데이터를 해독할 수 없지만 앞으로는 양자 컴퓨터를 사용하여 해독할 수 있습니다. 이 공격 계획을 "지금 수확하고 나중에 해독"이라고 합니다.

iMessage의 새로운 보안 프로토콜인 PQ3는 "지금 수확하고 나중에 해독"하는 공격으로부터 사용자를 보호하도록 설계되었습니다. Apple은 PQ3가 "레벨 3" 보안을 구현하기 때문에 "초기 키 설정과 지속적인 메시지 교환"을 보장한다고 말합니다.

PQ3 프로토콜은 어떻게 작동하나요?

새로운 PQ3 프로토콜은 공개 키 세트에 새로운 양자후 암호화 키를 제공합니다. 각 기기는 이러한 공개 키를 로컬에서 생성한 다음 iMessage 등록 프로세스의 일부로 Apple 서버로 전송합니다. 이를 위해 Apple은 발신자 장치가 수신자의 공개 키를 획득하고 첫 번째 메시지에 대한 사후 양자 암호화 키를 생성할 수 있도록 하는 모듈식 격자 기반 키 캡슐화 메커니즘 표준(ML-KEM)을 사용합니다. 이는 수신자가 오프라인인 경우에도 작동합니다.

Apple은 대화에 주기적인 포스트 퀀텀 키 재생성 메커니즘을 포함시킵니다. 이 메커니즘은 키 손상을 자가 복구하고 향후 메시지를 보호할 수 있습니다.

"PQ3에서는 대화와 함께 전송된 새 키를 사용하여 과거 메시지 암호화 키에서 계산할 수 없는 새로운 메시지 암호화 키를 생성함으로써 이전 키가 추출되거나 손상되더라도 대화를 안전한 상태로 되돌립니다. ”

인상적으로 PQ3는 이 포스트퀀텀 키 재입력 속성을 배포하는 최초의 대규모 암호화 메시징 프로토콜입니다.

PQ3 프로토콜의 장점

PQ3의 경우 Apple은 기존 알고리즘을 교체하거나 수정하지 않았습니다. 대신 다음과 같은 이점을 제공하기 위해 iMessage 암호화 프로토콜을 처음부터 다시 구축했습니다.

- 현재와 미래의 적으로부터 전체 통신을 보호합니다.

- 단일 손상된 키를 사용하여 해독할 수 있는 과거 및 미래 메시지 수를 제한합니다. 이는 중요한 침입의 영향을 완화합니다.

- 과도한 오버헤드를 방지하기 위해 메시지 크기를 분할 상환했습니다.

- PQ3는 새로운 포스트 양자 알고리즘과 현재 타원 곡선 알고리즘을 결합한 하이브리드 설계를 기반으로 합니다. 이는 PQ3이 기존 프로토콜보다 결코 덜 안전하지 않음을 보장합니다.

- 고급 보안 보장을 위한 공식 검증 방법입니다.

iMessage의 PQ3 프로토콜 가용성

Apple은 iOS 17.4, iPadOS 17.4, macOS 14.4 및 watchOS 10.4에서 iMessage 대화를 지원하기 위해 PQ3를 점진적으로 출시할 예정입니다. 거대 기업은 이러한 소프트웨어 업데이트의 최신 베타 버전에 이미 이 보안 프로토콜이 포함되어 있다고 말했습니다. Apple은 또한 VisionOS가 처음 출시될 때 PQ3 프로토콜이 없을 것임을 확인했습니다.

위 내용은 Apple의 새로운 iMessage 보안 프로토콜인 PQ3란 무엇입니까?의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!