php 편집자 Baicao는 AAD 및 AWS Cognito를 사용하여 Spring Boot REST API를 보호하는 방법에 대한 Java Q&A 기사를 신중하게 작성했습니다. 이 기사에서는 이 두 가지 인증 서비스를 활용하여 다양한 엔드포인트를 보호하고 API가 안전한지 확인하는 방법을 살펴보겠습니다. 가이드를 따라 Spring Boot 프로젝트에서 인증 및 권한 부여를 구현하여 REST API를 더욱 강력하고 안정적으로 만드는 방법을 알아보세요.

질문 내용

이 주제에 대한 리소스를 어디에서도 찾을 수 없으므로 누군가가 나를 도와줄 수 있기를 바랍니다.

스프링 부트 Restapi가 있고 현재 구성에는 두 가지 경로가 있습니다: 1. 승인되지 않음 2. aad/entra 전달자를 통해 승인됨

내 구성 방법은 현재 다음과 같이 설정되어 있습니다.

으아악확장된 클래스aadresourceserverwebsecurityconfigureradapter로 포장되어 있습니다.

이러한 방식으로 API를 구성하면 다음과 같이 경로를 보호할 수 있습니다.

으아악이제 새로운 유형의 사용자가 인증 엔드포인트를 사용할 수 있도록 API가 확장되어야 합니다. 이러한 사용자는 aws cognito에 의해 관리됩니다. 일부 경로를 무단으로 허용하고, 일부 경로를 aad를 통해 보호하고, 일부 경로를 aws cognito를 통해 보호하도록 websecurityconfigureradapter를 설정하려면 어떻게 해야 합니까?

내가 겪고 있는 주요 문제는 aadresourceserverwebsecurityconfigureradapter Microsoft에서 제공하는 전달자에서만 작동하도록 jwt 유효성 검사를 구성하는 것입니다.

이상적으로는 다음과 같은 것을 원합니다:

으아악내가 발견한 또 다른 문제는 aadresourceserverwebsecurityconfigureradapter jwtclaimnames "roles" 및 "scp"에 대해 가능한 모든 접두사를 "scope_" 및 "approle_"로 자동 설정하는 것입니다. 이상적으로는 "aad_scope_", "aad_approle_" 및 "cognito_group_"이라는 접두사를 붙이도록 aad와 aws cognito에 대해 서로 다르기를 바랍니다.

스프링 부트에 대해 다중 테넌트 jwt 인증을 구현하는 방법을 설명하는 정보를 찾았지만 모두 SQL 데이터베이스만 사용하여 비밀번호/사용자 기반 인증을 구현합니다.

aws cognito에서 제공하는 jwt 검증을 혼합할 수 있도록 기본적으로 모든 aad 로직을 다시 구현해야 하는 방법이 있습니까, 아니면 라우팅을 기반으로 결정을 내리는 방법이 있습니까?

httpsecurity 上使用 oauth2resourceserver() 함수에서 jwt 사용을 구성할 수 있다는 것을 이미 알고 있지만 단일 테넌트에 대해 해당 기능을 구현하는 방법에 대한 정보만 찾았습니다.

이 특정 사례나 유사한 사례를 성공적으로 구현한 사람이 있거나 나를 올바른 방향으로 이끌 수 있는 사람이 있다면 매우 감사하겠습니다. 아니면 내 생각이 완전히 틀렸을 수도 있으니 알려주세요.

작업 솔루션 업데이트 사용(2024년 1월 25일)

@ch4mp님의 답변 덕분에 성공했습니다. >작업 답변

내 구현은 이제 매우 단순화되었으며 다음과 같습니다.

application.yml

으아악보안 구성

으아악내 컨트롤러는 이제 다음과 같습니다:

으아악build.gradle

으아악This는 봄의 공식 런처가 아니지만 OSS 구현: https://www.php.cn/link/49844ba129a1cbc3d964703fcdb756ba

다른 문제가 발생하면 다시 업데이트하겠지만 현재로서는 작동합니다.

Solution

여기서 my starter를 사용하여 솔루션을 공개하겠습니다. 왜냐하면 더 쉽기 때문입니다.

보안 구성을 구축하기 위해 "공식" 스프링 부트 스타터만 사용하려는 경우 iss 声明提供自己的 authenticationmanagerresolver<httpservletrequest></httpservletrequest>를 사용해야 합니다. 각 인증 관리자에는 소스 클레임을 처리하기 위한 자체 인증 변환기와 권한 변환기가 있으며 필수 접두사가 필요합니다. 예제와 구현 팁을 보려면 내 튜토리얼 또는 공식 문서를 찾아보세요. 이 다른 답변도 도움이 될 수 있습니다(권한 매핑 요구 사항은 완전히 다르지만 인증 관리자 확인자는 비슷합니다).

부팅3.2.2 및 스프링 애드온

을 사용하세요.

으아악

으아악

다음을 편집하여 application.yaml 나만의 출판사를 배치하세요.

위의 path 값은 json 경로입니다. jsonpath.com과 같은 도구를 사용하여 자체 토큰 페이로드(jwt.io와 같은 도구를 사용하여 추출)에 대해 경로 표현식을 테스트할 수 있습니다.

네, 정말 간단해요. 아니요, yaml 속성이나 Java 구성을 생략하지 않았습니다. 제 말을 믿지 못하시면 새 프로젝트에서 테스트해 보세요.

示例控制器

@restcontroller

public class greetcontroller {

@getmapping("/greet")

@preauthorize("isauthenticated()")

public string getgreet(authentication auth) {

return "hello %s! you are granted with %s.".formatted(auth.getname(), auth.getauthorities());

}

@getmapping(value = "/strings")

@preauthorize("hasanyauthority('aad_approle_admin', 'cognito_group_admin')")

public list<string> getstrings() {

return list.of("protected", "strings");

}

}

示例测试

@webmvctest(controllers = greetcontroller.class)

@autoconfigureaddonswebmvcresourceserversecurity

@import(securityconf.class)

class greetcontrollertest {

@autowired

mockmvcsupport api;

@test

@withanonymoususer

void givenuserisanonymous_whengetgreet_thenunauthorized() throws unsupportedencodingexception, exception {

api.get("/greet").andexpect(status().isunauthorized());

}

@test

@withjwt("aad_admin.json")

void givenuserisaadadmin_whengetgreet_thenok() throws unsupportedencodingexception, exception {

final var actual = api.get("/greet").andexpect(status().isok()).andreturn().getresponse().getcontentasstring();

assertequals(

"hello aad-admin! you are granted with [aad_approle_msiam_access, aad_approle_admin, aad_scope_openid, aad_scope_profile, aad_scope_machin:truc].",

actual);

}

@test

@withjwt("cognito_admin.json")

void givenuseriscognitoadmin_whengetgreet_thenok() throws unsupportedencodingexception, exception {

final var actual = api.get("/greet").andexpect(status().isok()).andreturn().getresponse().getcontentasstring();

assertequals("hello amazon-cognito-admin! you are granted with [cognito_group_admin, cognito_group_machin:truc].", actual);

}

@test

@withjwt("aad_machin-truc.json")

void givenuserisaadmachintruc_whengetgreet_thenok() throws unsupportedencodingexception, exception {

final var actual = api.get("/greet").andexpect(status().isok()).andreturn().getresponse().getcontentasstring();

assertequals("hello aad-user! you are granted with [aad_approle_msiam_access, aad_scope_openid, aad_scope_profile, aad_scope_machin:truc].", actual);

}

@test

@withjwt("cognito_machin-truc.json")

void givenuseriscognitomachintruc_whengetgreet_thenok() throws unsupportedencodingexception, exception {

final var actual = api.get("/greet").andexpect(status().isok()).andreturn().getresponse().getcontentasstring();

assertequals("hello amazon-cognito-user! you are granted with [cognito_group_machin:truc].", actual);

}

@test

@withanonymoususer

void givenuserisanonymous_whengetstrings_thenunauthorized() throws unsupportedencodingexception, exception {

api.get("/strings").andexpect(status().isunauthorized());

}

@test

@withjwt("aad_admin.json")

void givenuserisaadadmin_whengetstrings_thenok() throws unsupportedencodingexception, exception {

final var actual = api.get("/strings").andexpect(status().isok()).andreturn().getresponse().getcontentasstring();

assertequals("[\"protected\",\"strings\"]", actual);

}

@test

@withjwt("cognito_admin.json")

void givenuseriscognitoadmin_whengetstrings_thenok() throws unsupportedencodingexception, exception {

final var actual = api.get("/strings").andexpect(status().isok()).andreturn().getresponse().getcontentasstring();

assertequals("[\"protected\",\"strings\"]", actual);

}

@test

@withjwt("aad_machin-truc.json")

void givenuserisaadmachintruc_whengetstrings_thenforbidden() throws unsupportedencodingexception, exception {

api.get("/strings").andexpect(status().isforbidden());

}

@test

@withjwt("cognito_machin-truc.json")

void givenuseriscognitomachintruc_whengetstrings_thenforbidden() throws unsupportedencodingexception, exception {

api.get("/strings").andexpect(status().isforbidden());

}

}

使用此测试资源:

aad_admin.json

{

"sub": "aad-admin",

"iss": "https://sts.windows.net/0a962d63-6b23-4416-81a6-29f88c553998/",

"approles": [

{

"allowedmembertypes": [

"user"

],

"description": "msiam_access",

"displayname": "msiam_access",

"id": "ef7437e6-4f94-4a0a-a110-a439eb2aa8f7",

"isenabled": true,

"origin": "application",

"value": null

},

{

"allowedmembertypes": [

"user"

],

"description": "administrators only",

"displayname": "admin",

"id": "4f8f8640-f081-492d-97a0-caf24e9bc134",

"isenabled": true,

"origin": "serviceprincipal",

"value": "administrator"

}

],

"scope": "openid profile machin:truc"

}

aad_machin-truc.json

{

"sub": "aad-user",

"iss": "https://sts.windows.net/0a962d63-6b23-4416-81a6-29f88c553998/",

"approles": [

{

"allowedmembertypes": [

"user"

],

"description": "msiam_access",

"displayname": "msiam_access",

"id": "ef7437e6-4f94-4a0a-a110-a439eb2aa8f7",

"isenabled": true,

"origin": "application",

"value": null

}

],

"scope": "openid profile machin:truc"

}

cognito_admin.json

{

"sub": "amazon-cognito-admin",

"iss": "https://cognito-idp.us-west-2.amazonaws.com/us-west-2_rzhmglwjl",

"cognito:groups": ["admin", "machin:truc"],

"scope": "openid profile cog:scope"

}

cognito_machin-truc.json

{

"sub": "amazon-cognito-user",

"iss": "https://cognito-idp.us-west-2.amazonaws.com/us-west-2_RzhmgLwjl",

"cognito:groups": ["machin:truc"],

"scope": "openid profile cog:scope"

}

위 내용은 AAD 및 AWS Cognito를 사용하여 다양한 엔드포인트에 대한 Spring Boot REST API 보안의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

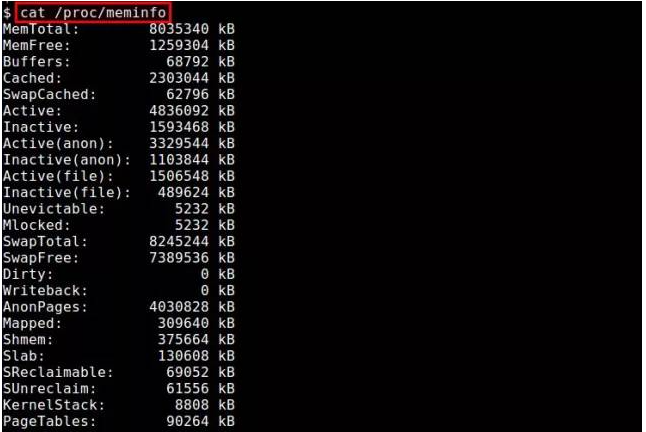

Linux下查看内存使用情况方法总结Feb 05, 2024 am 11:45 AM

Linux下查看内存使用情况方法总结Feb 05, 2024 am 11:45 AMQ:我有一个问题,我想要监视Linux系统的内存使用情况。在Linux下有哪些可用的视图或命令行工具可以使用呢?A:在Linux系统中,有多种方法可以监视内存使用情况。下面是一些通过视图工具或命令行来查看内存使用情况的方法。/proc/meminfo:最简单的方法是查看/proc/meminfo文件。这个虚拟文件会动态更新,并提供了关于内存使用情况的详细信息。它列出了各种内存指标,可以满足你对内存使用情况的大部分需求。另外,你还可以通过/proc//statm和/proc//status来查看进

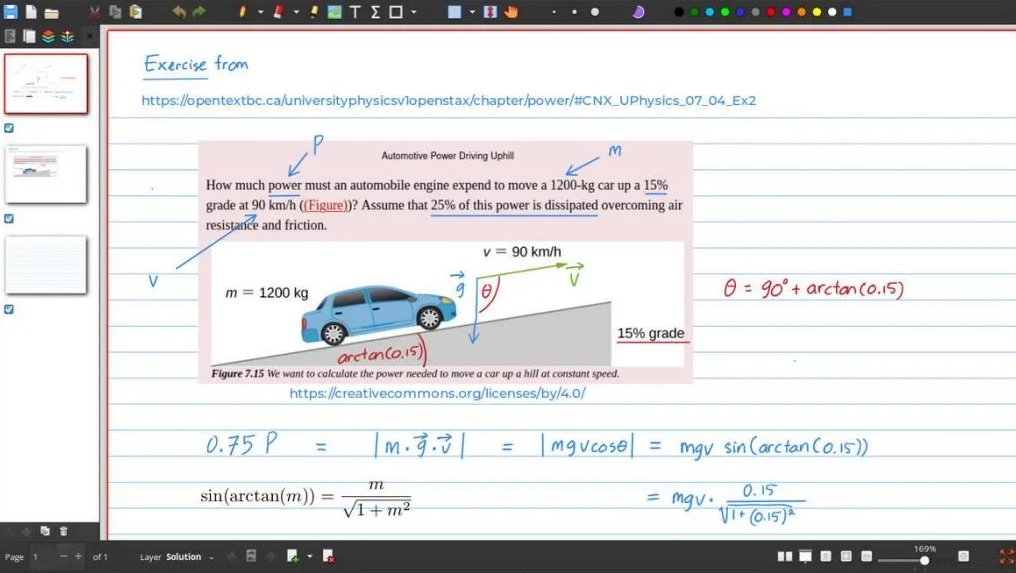

Linux 上的最佳白板应用程序Feb 05, 2024 pm 12:48 PM

Linux 上的最佳白板应用程序Feb 05, 2024 pm 12:48 PM“我们将介绍几款适用于Linux系统的白板应用程序,相信这些信息对您会非常有帮助。请继续阅读!”一般来说,数字白板是一种用于大型互动显示面板的工具,常见的设备类型包括平板电脑、大屏手机、触控笔记本和表面显示设备等。当教师使用白板时,您可以使用触控笔、手写笔、手指甚至鼠标在设备屏幕上进行绘画、书写或操作元素。这意味着您可以在白板上拖动、点击、删除和绘画,就像在纸上使用笔一样。然而,要实现这一切,需要有一款软件来支持这些功能,并实现触控和显示之间的精细协调。目前市面上有许多商业应用可以完成这项工作。

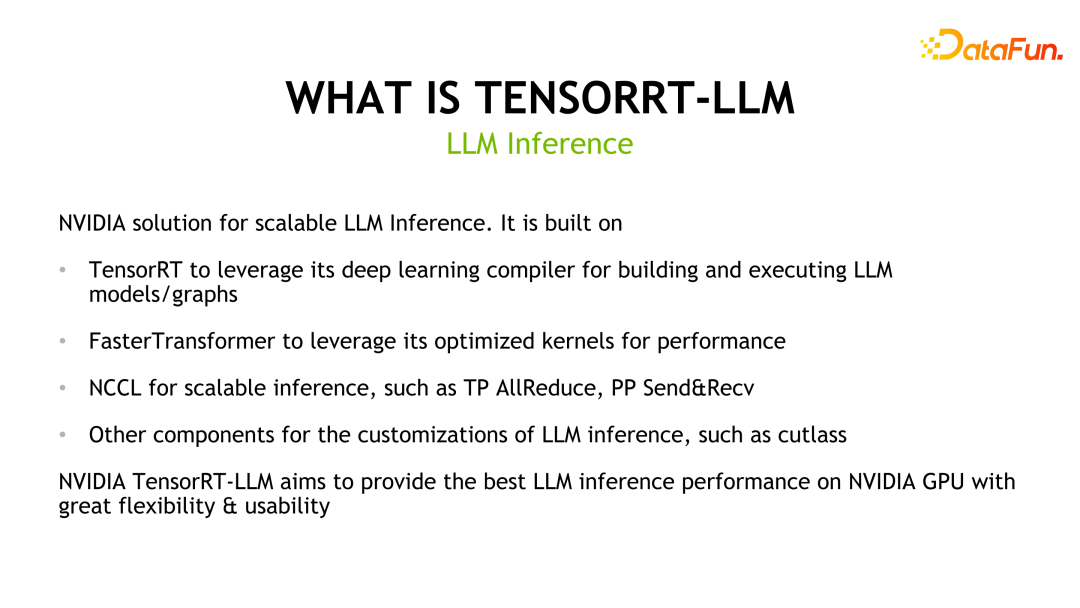

揭秘NVIDIA大模型推理框架:TensorRT-LLMFeb 01, 2024 pm 05:24 PM

揭秘NVIDIA大模型推理框架:TensorRT-LLMFeb 01, 2024 pm 05:24 PM一、TensorRT-LLM的产品定位TensorRT-LLM是NVIDIA为大型语言模型(LLM)开发的可扩展推理方案。它基于TensorRT深度学习编译框架构建、编译和执行计算图,并借鉴了FastTransformer中高效的Kernels实现。此外,它还利用NCCL实现设备间的通信。开发者可以根据技术发展和需求差异,定制算子以满足特定需求,例如基于cutlass开发定制的GEMM。TensorRT-LLM是NVIDIA官方推理方案,致力于提供高性能并不断完善其实用性。TensorRT-LL

ZR币升值空间大吗? ZR币在哪里购买交易?Feb 01, 2024 pm 08:09 PM

ZR币升值空间大吗? ZR币在哪里购买交易?Feb 01, 2024 pm 08:09 PMZRX(0x)是一个基于以太坊区块链的开放协议,用于实现分布式交易和去中心化交易所(DEX)功能。作为0x协议的原生代币,ZRX可用于支付交易费用、治理协议变更和获取平台优惠。1.ZRX币升值空间展望:从技术角度来看,ZRX作为0x协议的核心代币,在去中心化交易所的应用逐渐增多,市场对其认可度也在增加。以下是几个关键因素,有助于提升ZRX币的价值空间:市场需求潜力大、社区活跃度高、开发者生态繁荣等。这些因素共同促进了ZRX的广泛应用和使用,进而推动了其市场价格的上升。市场需求的增长潜力,意味着更

Linux字节对齐的那些事Feb 05, 2024 am 11:06 AM

Linux字节对齐的那些事Feb 05, 2024 am 11:06 AM最近,我正在进行一个项目,遇到了一个问题。在ARM上运行的ThreadX与DSP通信时采用了消息队列的方式传递消息(最终实现使用了中断和共享内存的方法)。然而,在实际的操作过程中,发现ThreadX经常崩溃。经过排查,发现问题出在传递消息的结构体没有考虑字节对齐的问题上。我想顺便整理一下关于C语言中字节对齐的问题,并与大家分享。一、概念字节对齐与数据在内存中的位置有关。如果一个变量的内存地址恰好是它长度的整数倍,那么它就被称为自然对齐。例如,在32位CPU下,假设一个整型变量的地址为0x0000

BOSS直聘怎么创建多个简历Feb 05, 2024 pm 02:18 PM

BOSS直聘怎么创建多个简历Feb 05, 2024 pm 02:18 PMBOSS直聘怎么创建多个简历?BOSS直聘是很多小伙伴找工作的一大招聘平台,为用户们提供了非常多便利的求职服务。各位在使用BOSS直聘的时候,可以创建多个不同的简历,以便投送到不同的工作岗位上,获取到更高成功率的求职操作,各位如果对此感兴趣的话,就随小编一起来看看BOSS直聘双简历创建教程吧。BOSS直聘怎么创建多个简历1.登录Boss直聘:在您的电脑或手机上,登录您的Boss直聘账户。2.进入简历管理:在Boss直聘首页,点击“简历管理”,进入简历管理页面。3.创建新简历:在简历管理页面,点击

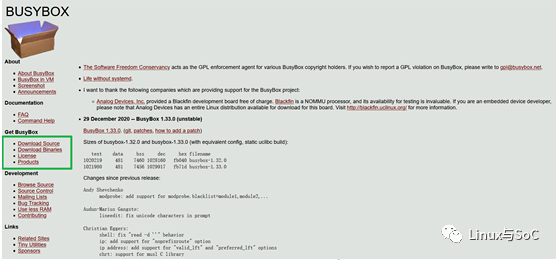

手把手教你构建linux rootfsFeb 05, 2024 pm 03:51 PM

手把手教你构建linux rootfsFeb 05, 2024 pm 03:51 PMbusybox概述众所周知,在Linux环境下,一切皆文件,文件可以表示一切。而文件系统则是这些普通组件的集合。在嵌入式领域中,常常使用基于busybox构建的rootfs来构建文件系统。busybox诞生至今已有近20年的历史,如今已成为嵌入式行业中主流的rootfs构建工具。busybox的代码是完全开源的。你可以进入官方网站,点击”GetBusyBox”下面的”DownloadSource”进入源码下载界面。“官方网站链接:https://busybox.net/”2.busybox的配置

幻兽帕鲁开局攻略Feb 01, 2024 pm 05:36 PM

幻兽帕鲁开局攻略Feb 01, 2024 pm 05:36 PM幻兽帕鲁游戏开局就可以拿三个宝箱和两个宠物蛋,拿完以后就可以开始建家了,建家的地址一定要选好,要不然开局会发现自己的家没有了,然后就是捕捉一直适合自己的帕鲁,作为自己的伙伴或者打工人即可。

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

Eclipse용 SAP NetWeaver 서버 어댑터

Eclipse를 SAP NetWeaver 애플리케이션 서버와 통합합니다.

드림위버 CS6

시각적 웹 개발 도구

안전한 시험 브라우저

안전한 시험 브라우저는 온라인 시험을 안전하게 치르기 위한 보안 브라우저 환경입니다. 이 소프트웨어는 모든 컴퓨터를 안전한 워크스테이션으로 바꿔줍니다. 이는 모든 유틸리티에 대한 액세스를 제어하고 학생들이 승인되지 않은 리소스를 사용하는 것을 방지합니다.

WebStorm Mac 버전

유용한 JavaScript 개발 도구

SecList

SecLists는 최고의 보안 테스터의 동반자입니다. 보안 평가 시 자주 사용되는 다양한 유형의 목록을 한 곳에 모아 놓은 것입니다. SecLists는 보안 테스터에게 필요할 수 있는 모든 목록을 편리하게 제공하여 보안 테스트를 더욱 효율적이고 생산적으로 만드는 데 도움이 됩니다. 목록 유형에는 사용자 이름, 비밀번호, URL, 퍼징 페이로드, 민감한 데이터 패턴, 웹 셸 등이 포함됩니다. 테스터는 이 저장소를 새로운 테스트 시스템으로 간단히 가져올 수 있으며 필요한 모든 유형의 목록에 액세스할 수 있습니다.

뜨거운 주제

1371

1371 52

52 39

39 19

19