마이크로 PE 툴박스 설치 ghowin7

- 王林앞으로

- 2024-02-11 21:39:201293검색

PHP 편집자 Zimo가 실용적인 도구 상자인 micro-pe 도구 상자를 소개합니다. 이 도구 상자는 Ghowin7 시스템 설치에 적합하며 사용자가 시스템을 설치, 유지 관리 및 수리하는 데 도움이 되는 일련의 강력한 기능과 도구를 제공할 수 있습니다. 뿐만 아니라 micro-pe 도구 상자는 간단하고 사용하기 쉬운 인터페이스 디자인을 갖추고 있어 조작이 간단하고 편리하여 사용자가 시스템을 쉽게 설치 및 유지 관리하고 작업 효율성을 향상시킬 수 있습니다. Ghowin7 시스템을 설치하고 싶다면 micrope 도구 상자를 사용해 보는 것이 더 나은 경험을 가져다 줄 것이라고 믿습니다!

2011년 인터넷 기술의 선구자인 Marc Andreessen은 소프트웨어가 세상을 삼키고 있다고 선언했습니다. 이 문장은 소프트웨어 중심의 산업 혁신이 전통적인 비즈니스 모델을 전복하고 세계 경제에서 디지털 연결을 촉진하고 있음을 의미합니다. 인터넷의 급속한 발전으로 디지털 혁신은 모든 기업의 중요한 전략이 되었습니다. 그러나 현대 소프트웨어 개발에는 여러 당사자 간의 협업이 필요하며 많은 애플리케이션이 오픈 소스 코드 또는 타사 구성 요소에 의존합니다. 업스트림 오픈 소스 소프트웨어의 보안 문제는 다운스트림 애플리케이션으로 전달되어 증폭되어 잠재적으로 기업에 심각한 보안 위험과 비즈니스 손실을 초래할 수 있습니다. 따라서 소프트웨어의 보안과 신뢰성을 보장하는 것이 중요합니다. 기업은 소프트웨어 공급망의 위험을 평가 및 관리하고 안전한 개발 관행을 채택하여 애플리케이션의 보안을 보장하는 조치를 취해야 합니다. 또한 파트너십 구축과 정보 공유도 보안 위험을 줄이는 데 중요합니다. 소프트웨어 보안 조치를 강화함으로써 기업은 보안 문제로 인한 잠재적 위협에 대해 걱정하지 않고 디지털 혁신의 기회를 최대한 활용할 수 있습니다.

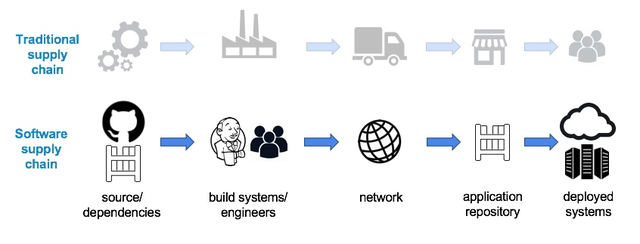

소프트웨어 생산 과정은 전통적인 제조 과정과 많은 유사점을 가지고 있습니다. 소프트웨어 제조업체는 자체 개발한 비즈니스 코드를 타사 구성 요소와 결합하여 완전한 소프트웨어 제품을 구성합니다. 이 프로세스는 개별 구성 요소를 배포 가능한 소프트웨어 제품으로 결합하는 기존 제조의 조립 프로세스와 유사합니다. 이 프로세스를 "소프트웨어 공급망"이라고 합니다. 소프트웨어 공급망 보안의 목표는 개발부터 배포까지 전체 소프트웨어 수명 주기가 안전하고 신뢰할 수 있도록 보장하는 것입니다.

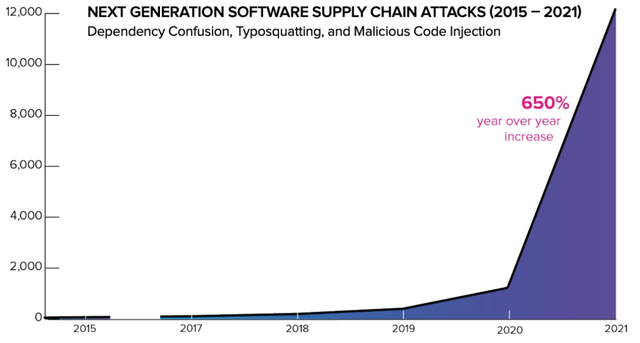

Sonatypes의 2021년 소프트웨어 공급망 현황 조사 보고서에 따르면 2021년 소프트웨어 공급망 공격이 650% 증가했습니다.

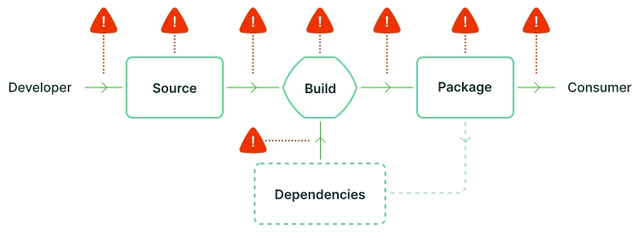

현재 소프트웨어 공급망 보안은 업계에서 큰 주목을 받고 있습니다. 많은 국가에서는 공급망 보안 관리를 안내하고 공급망의 탄력성을 향상시키기 위해 관련 정책과 규정을 공표했습니다. 미국 사이버보안 및 인프라 보안국(CISA)과 미국 국립표준기술연구소(NIST)가 2021년 4월 '소프트웨어 공급망 공격 방지'라는 제목의 보고서를 공동 발표했다. 소프트웨어 공급망이 공격받은 것은 이번이 처음이다. 이는 명확하게 정의되어 있으며 소프트웨어 공급망 공격, 관련 위험 및 완화 조치에 대한 정보를 제공합니다. 이러한 움직임은 소프트웨어 공급망 보안에 대한 강조와 보호 조치를 더욱 강화합니다.

Google은 또한 소프트웨어 아티팩트에 대한 공급망 수준(SLSA라고 하는 소프트웨어 아티팩트에 대한 공급망 수준)을 제안했습니다. SLSA는 수년 동안 구현되어 온 Google 내부 보안 프로세스의 오픈소스 버전으로, 소스 코드 변조, 제3자 구성요소 취약점, 제품 창고 침입으로 인한 보안 위협을 방지하기 위한 보안 프레임워크와 일련의 권장사항을 제공합니다. .

소프트웨어 공급망 보안의 기본은 투명성입니다. 코드와 종속 구성 요소로 애플리케이션이 어떻게 구축되는지 이해해야만 애플리케이션 보안 위험을 효과적으로 관리할 수 있습니다. 2021년 미국이 발표한 "국가 사이버 보안 개선에 관한 행정 명령"에서는 정부 소프트웨어에 기계 판독 가능한 소프트웨어 재료 명세서(SBOM)가 포함되어야 한다고 구체적으로 요구하고 있습니다. SBOM은 소프트웨어를 구축하는 데 사용되는 다양한 구성 요소의 세부 정보와 공급망 관계를 포함하는 공식 기록입니다.

미국 통신정보청(NITA)은 행정 명령 14028의 요구 사항에 따라 2021년 7월 12일 "SBOM의 최소 요소"를 발표했습니다. 이 문서는 다양한 개발 도구의 조직 및 제조업체에 제공됩니다. SBOM 데이터 형식에 대한 참조입니다. 차세대 소프트웨어 개발 도구에서는 점점 더 많은 소프트웨어가 SBOM을 지원합니다.

Golang HTTP Server 샘플 애플리케이션을 예로 들어 SBOM의 개념과 사용법을 알아보겠습니다.

$ git clone https://github.com/denverdino/secure-supply-chain-sample$ cd secure-supply-chain-sample$ go build .

Go 언어에 익숙한 개발자는 Go 모듈의 개념에 매우 익숙할 것입니다. 애플리케이션이 의존하는 모듈은 go.mod 파일을 통해 선언됩니다. go mod tidy 명령을 사용하면 go.mod 파일을 업데이트하고 종속 모듈 및 버전 정보를 "잠글" 수 있으므로 빌드의 확실성, 재현성 및 검증 가능성이 크게 향상됩니다. 제3자가 종속 모듈 버전을 변조할 수 없도록 하기 위해 각 모듈 종속성의 암호화 해시 값이 go.sum 파일에 기록됩니다. go 명령을 사용하여 모듈 코드를 로컬에 다운로드하면 해당 해시 값이 계산됩니다. 계산 결과가 go.sum에 기록된 데이터와 일치하지 않으면 변조의 위험이 있음을 의미합니다. 한 단계 더 나아가 Google은 Go 모듈 버전의 암호화 해시를 기록하는 Go 모듈 확인 데이터베이스 서비스를 운영하여 Go 인프라의 보안을 더욱 향상시킵니다.

위 내용은 마이크로 PE 툴박스 설치 ghowin7의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!