방어 방법 배우기: 명령줄 도구를 사용하여 Linux 서버를 보호하세요

오늘날의 인터넷 시대에는 네트워크 기술이 지속적으로 발전하면서 서버 보안이 점점 더 중요해지고 있습니다. 서버 관리자로서 우리는 공격으로부터 서버를 보호하기 위해 다양한 도구와 방법을 사용하는 방법을 배워야 합니다. Linux 시스템에서 명령줄 도구는 주요 무기 중 하나입니다. 이 문서에서는 일반적으로 사용되는 몇 가지 명령줄 도구와 이를 사용하여 Linux 서버를 보호하는 방법을 소개합니다.

- iptables

iptables는 Linux 시스템에서 가장 일반적으로 사용되는 방화벽 도구 중 하나입니다. 악의적인 공격으로부터 서버를 보호하기 위해 네트워크 패킷 필터링 규칙을 관리하고 구성하는 데 사용할 수 있습니다. 다음은 iptables를 사용하는 몇 가지 예입니다.

# 清除所有已有规则 iptables -F # 允许本地回环接口 iptables -A INPUT -i lo -j ACCEPT # 允许已建立的、相关的会话流量 iptables -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT # 允许SSH连接 iptables -A INPUT -p tcp --dport 22 -j ACCEPT # 阻止所有其他入站流量 iptables -A INPUT -j DROP

위 규칙은 먼저 기존 규칙을 모두 지운 다음 로컬 루프백 인터페이스에서 트래픽을 허용하고 설정된 관련 세션 트래픽을 허용한 다음 SSH 연결을 허용하고 마지막으로 다른 모든 인바운드 흐름을 차단합니다.

- fail2ban

fail2ban은 악의적인 로그인 시도를 방지하는 데 사용되는 도구입니다. 서버의 로그 파일을 모니터링하고 여러 번의 로그인 시도 실패가 감지되면 해당 IP 주소를 차단하는 iptables에 규칙을 자동으로 추가합니다. 다음은 failure2ban에 대한 몇 가지 구성 예입니다.

fall2ban 설치:

sudo apt-get install fail2ban

사용자 정의 Jail.local 구성 파일 만들기:

sudo cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local

jail.local 파일 편집:

sudo nano /etc/fail2ban/jail.local

파일에 다음 콘텐츠 추가:

[sshd] enabled = true port = ssh logpath = /var/log/auth.log maxretry = 3 findtime = 3600 bantime = 86400

저장 파일을 종료합니다. 위 구성은 /var/log/auth.log 파일에서 SSH 로그인 시도를 모니터링하고, 로그인 시도가 세 번 실패하면 해당 IP 주소가 24시간 동안 iptables 차단 목록에 추가됩니다.

fail2ban 서비스를 다시 시작하여 구성을 적용하세요.

sudo service fail2ban restart

- rkhunter

rkhunter는 잠재적인 악성 코드가 있는지 시스템을 확인하는 데 사용되는 도구입니다. 시스템 파일과 디렉터리를 검사하고 비정상적인 파일이나 구성이 감지되면 경고를 표시합니다. 다음은 rkhunter 사용 예입니다.

rkhunter 설치:

sudo apt-get install rkhunter

시스템 검사를 위해 rkhunter 실행:

sudo rkhunter --check

rkhunter를 실행하여 데이터베이스 업데이트:

sudo rkhunter --update

- logwatch

logwatch는 관리자를 돕는 로그 분석 도구입니다. 서버 로그 파일을 신속하게 분석하여 잠재적인 보안 문제를 식별합니다. 다음은 logwatch 사용의 예입니다.

logwatch 설치:

sudo apt-get install logwatch

로그 분석을 위한 logwatch 실행:

sudo logwatch

위는 일반적으로 사용되는 몇 가지 명령줄 도구를 사용하면 악의적인 공격으로부터 Linux 서버를 더 잘 보호할 수 있습니다. . 물론 도구를 사용하는 것 외에도 서버 보안을 위해서는 정기적으로 시스템과 애플리케이션을 업데이트하고, 강력한 비밀번호를 사용하고, 루트 로그인을 제한하는 등의 작업이 필요합니다. 다양한 방법과 도구를 포괄적으로 사용해야만 서버의 보안을 향상시킬 수 있습니다. 귀하의 서버가 안전하고 걱정이 없기를 바랍니다!

위 내용은 방어 방법 배우기: 명령줄 도구를 사용하여 Linux 서버 보호의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

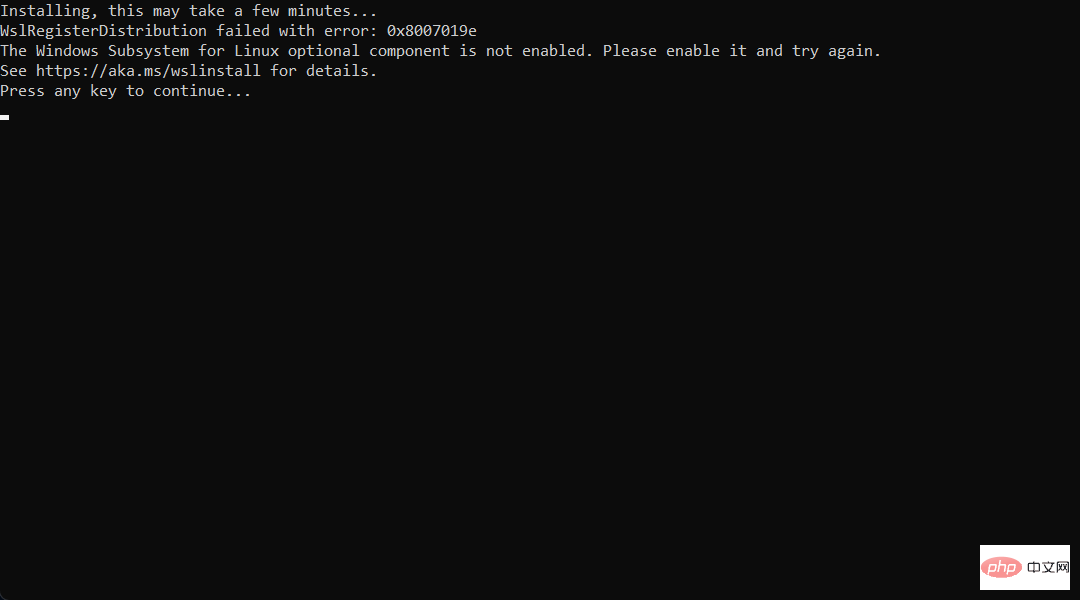

想在 Windows 11 上安装 AlmaLinux?这是怎么做的Apr 30, 2023 pm 08:13 PM

想在 Windows 11 上安装 AlmaLinux?这是怎么做的Apr 30, 2023 pm 08:13 PM在MicrosoftStore中,现在有一个版本的AlmaLinux与适用于Linux的Windows子系统兼容。这为用户提供了一系列令人印象深刻的新选项,因此我们将向您展示如何在Windows11上安装AlmaLinux。它于2021年3月发布,提供了第一个稳定的生产版本,此后该非营利基金会增加了许多新成员。最近的AMD是上个月加入的,时间是2022年3月。借助适用于Linux的Windows子系统,在Windows和Linux世界中工作的开

如何解决Linux服务器上的SSH连接中断和拒绝问题Jun 29, 2023 am 09:02 AM

如何解决Linux服务器上的SSH连接中断和拒绝问题Jun 29, 2023 am 09:02 AM如何解决Linux服务器上的SSH连接中断和拒绝问题在日常的运维工作中,使用SSH(SecureShell)进行远程连接是非常常见的操作。尽管SSH是一种安全可靠的协议,但有时仍然会遇到连接中断和拒绝的问题。这些问题可能由于各种原因引起,本文将介绍一些常见的解决方法。检查网络连接首先,确认服务器和本地机器之间的网络连接是否正常。可以通过ping命令来测试服

PHP如何防止SSTI攻击?Jun 30, 2023 am 09:36 AM

PHP如何防止SSTI攻击?Jun 30, 2023 am 09:36 AM如何使用PHP防御Server-SideTemplateInjection(SSTI)攻击引言:Server-SideTemplateInjection(SSTI)是一种常见的Web应用程序安全漏洞,攻击者通过在模板引擎中注入恶意代码,可以导致服务器执行任意代码,从而造成严重的安全隐患。在PHP应用程序中,当不正确地处理用户输入时,可能会暴露出SST

如何使用PHP防御跨站脚本(XSS)攻击Jun 29, 2023 am 10:46 AM

如何使用PHP防御跨站脚本(XSS)攻击Jun 29, 2023 am 10:46 AM如何使用PHP防御跨站脚本(XSS)攻击随着互联网的快速发展,跨站脚本(Cross-SiteScripting,简称XSS)攻击是最常见的网络安全威胁之一。XSS攻击主要是通过在网页中注入恶意脚本,从而实现获取用户敏感信息、盗取用户账号等目的。为了保护用户数据的安全,开发人员应该采取适当的措施来防御XSS攻击。本文将介绍一些常用的PHP防御XSS攻击的技术

如何使用PHP防御HTTP响应拆分与HTTP参数污染攻击Jun 29, 2023 am 10:01 AM

如何使用PHP防御HTTP响应拆分与HTTP参数污染攻击Jun 29, 2023 am 10:01 AM如何使用PHP防御HTTP响应拆分与HTTP参数污染攻击随着互联网的不断发展,网络安全问题也变得越来越重要。HTTP响应拆分与HTTP参数污染攻击是常见的网络安全漏洞,会导致服务器受到攻击和数据泄露的风险。本文将介绍如何使用PHP来防御这两种攻击形式。一、HTTP响应拆分攻击HTTP响应拆分攻击是指攻击者通过发送特制的请求,使服务器返回多个独立的HTTP响应

如何使用PHP和Vue.js开发防御敏感数据泄露的应用程序Jul 06, 2023 am 11:01 AM

如何使用PHP和Vue.js开发防御敏感数据泄露的应用程序Jul 06, 2023 am 11:01 AM如何使用PHP和Vue.js开发防御敏感数据泄露的应用程序在当今信息时代,个人和机构的隐私和敏感数据面临许多安全威胁,其中最常见的威胁之一就是数据泄露。为了防范这种风险,我们需要在开发应用程序时注重数据的安全性。本文将介绍如何使用PHP和Vue.js开发一个防御敏感数据泄露的应用程序,并提供相应的代码示例。使用安全的连接在进行数据传输时,确保使用安全的连接是

如何使用PHP防止SQL注入攻击Jun 24, 2023 am 10:31 AM

如何使用PHP防止SQL注入攻击Jun 24, 2023 am 10:31 AM在网络安全领域里,SQL注入攻击是一种常见的攻击方式。它利用恶意用户提交的恶意代码来改变应用程序的行为以执行不安全的操作。常见的SQL注入攻击包括查询操作、插入操作和删除操作。其中,查询操作是最常被攻击的一种,而防止SQL注入攻击的一个常用的方法是使用PHP。PHP是一种常用的服务器端脚本语言,它在web应用程序中的使用非常广泛。PHP可以与MySQL等关系

PHP防御XSS与远程代码执行攻击的方法Jun 30, 2023 am 08:04 AM

PHP防御XSS与远程代码执行攻击的方法Jun 30, 2023 am 08:04 AM如何使用PHP防御跨站脚本(XSS)与远程代码执行攻击引言:在当今互联网世界中,安全性成为了一个至关重要的问题。XSS(跨站脚本攻击)和远程代码执行攻击是两种最常见的安全漏洞之一。本文将探讨如何使用PHP语言来防御这两种攻击,并提供几种方法和技巧来保护网站免受这些攻击的威胁。一、了解XSS攻击XSS攻击是指攻击者通过在网站上注入恶意脚本来获取用户的个人信息、

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

ZendStudio 13.5.1 맥

강력한 PHP 통합 개발 환경

SublimeText3 Linux 새 버전

SublimeText3 Linux 최신 버전

맨티스BT

Mantis는 제품 결함 추적을 돕기 위해 설계된 배포하기 쉬운 웹 기반 결함 추적 도구입니다. PHP, MySQL 및 웹 서버가 필요합니다. 데모 및 호스팅 서비스를 확인해 보세요.

Atom Editor Mac 버전 다운로드

가장 인기 있는 오픈 소스 편집기

mPDF

mPDF는 UTF-8로 인코딩된 HTML에서 PDF 파일을 생성할 수 있는 PHP 라이브러리입니다. 원저자인 Ian Back은 자신의 웹 사이트에서 "즉시" PDF 파일을 출력하고 다양한 언어를 처리하기 위해 mPDF를 작성했습니다. HTML2FPDF와 같은 원본 스크립트보다 유니코드 글꼴을 사용할 때 속도가 느리고 더 큰 파일을 생성하지만 CSS 스타일 등을 지원하고 많은 개선 사항이 있습니다. RTL(아랍어, 히브리어), CJK(중국어, 일본어, 한국어)를 포함한 거의 모든 언어를 지원합니다. 중첩된 블록 수준 요소(예: P, DIV)를 지원합니다.