바이러스 백신 소프트웨어를 사용하여 CentOS 서버를 맬웨어로부터 보호하는 방법

오늘날의 디지털 시대에는 서버 보안이 매우 중요합니다. 악성코드의 침입은 개인정보 유출, 시스템 장애, 심지어 해커 공격으로 이어질 수 있습니다. 이러한 위험으로부터 CentOS 서버를 보호하기 위해 바이러스 백신 소프트웨어를 사용하여 서버 보안을 강화할 수 있습니다. 이 문서에서는 바이러스 백신 소프트웨어를 사용하여 CentOS 서버를 보호하는 방법을 소개하고 참조용으로 일부 코드 샘플을 첨부합니다.

- 올바른 바이러스 백신 소프트웨어 선택

우선 CentOS 서버에 적합한 바이러스 백신 소프트웨어를 선택해야 합니다. 선택할 때 다음 요소를 고려해야 합니다.

- 소프트웨어 호환성: 소프트웨어가 CentOS 운영 체제에서 제대로 실행될 수 있는지 확인하세요.

- 기능 및 특징: 실시간 모니터링, 파일 검색, 바이러스 데이터베이스 업데이트 등을 포함하여 소프트웨어에 어떤 기능과 특징이 있는지 알아보세요.

- 리소스 사용량: 소프트웨어의 서버 리소스 사용량을 평가하여 서버 성능에 영향을 미치지 않도록 하세요.

CentOS에서 사용할 수 있는 일반적인 오픈 소스 바이러스 백신 소프트웨어에는 ClamAV 및 Linux용 Sophos Antivirus가 있습니다. 다음 예제에서는 ClamAV를 예로 들어 소개합니다.

- ClamAV 설치

ClamAV를 CentOS에 설치하는 것은 매우 쉽습니다. 이 작업은 다음 명령을 사용하여 수행할 수 있습니다.

$ sudo yum install clamav clamav-update

설치가 완료된 후 다음 명령을 사용하여 ClamAV가 성공적으로 설치되었는지 확인할 수 있습니다.

$ clamscan --version

- 바이러스 데이터베이스 업데이트

바이러스 데이터베이스는 바이러스 백신의 핵심 구성 요소입니다. 최신 바이러스 식별 능력을 유지하려면 소프트웨어를 정기적으로 업데이트해야 합니다. 다음 명령을 사용하여 ClamAV의 바이러스 데이터베이스를 업데이트하세요:

$ sudo freshclam

업데이트가 완료되면 다음 명령을 사용하여 바이러스 데이터베이스가 업데이트되었는지 확인할 수 있습니다:

$ clamscan --version

- 파일 및 디렉터리 검색

바이러스 데이터베이스가 설치되면 업데이트되면 ClamAV를 사용하여 파일과 디렉터리에서 잠재적인 악성 코드를 검사할 수 있습니다. 다음은 지정된 디렉터리를 검사하고 검사 결과를 출력하는 명령 예입니다.

$ clamscan -r /path/to/directory

이 명령은 지정된 디렉터리와 하위 디렉터리에 있는 모든 파일을 검사하고 검사 결과를 터미널에 표시합니다. 잠재적인 맬웨어가 발견되면 ClamAV는 적절한 경고를 표시합니다.

- 실시간 모니터링

맬웨어 침입을 적시에 감지하고 방지하기 위해 ClamAV를 구성하여 실시간 모니터링을 수행할 수 있습니다. 다음은 지정된 디렉터리의 실시간 모니터링을 위한 샘플 코드입니다.

$ sudo vi /etc/clamd.d/scan.conf

scan.conf 파일에 다음 구성 정보를 추가하여 실시간 모니터링을 구현할 수 있습니다.

LogFile /var/log/clamd.scan.log PidFile /var/run/clamd.scan/clamd.scan.pid LocalSocket /var/run/clamd.scan/clamd.scan.sock User clamscan

파일을 저장하고 종료한 후, 다음 명령을 사용하여 ClamAV 데몬을 시작할 수 있습니다.

$ sudo systemctl start clamd@scan

이 시점부터 ClamAV는 서버의 지정된 디렉터리에 있는 파일의 변경 사항을 실시간으로 모니터링하고 정의된 규칙에 따라 악성 코드인지 여부를 판단합니다.

요약

적절한 바이러스 백신 소프트웨어를 선택하고 적절한 설치 및 구성 단계를 따르면 CentOS 서버를 맬웨어로부터 보호할 수 있습니다. 위의 예는 필요에 따라 수정하고 확장할 수 있는 ClamAV 사용을 위한 몇 가지 기본 작업을 제공합니다. 서버의 보안과 안정성을 보장하려면 정기적으로 바이러스 데이터베이스를 업데이트하고 서버의 파일과 디렉터리를 검사하는 것을 잊지 마십시오. 서버의 보안을 보장하는 동시에 사용자의 개인 정보 및 데이터 보안도 보호할 수 있습니다.

위 내용은 바이러스 백신 소프트웨어를 사용하여 CentOS 서버를 맬웨어로부터 보호하는 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

如何在Windows PC上修复应用程序错误0xc0000906Apr 18, 2023 pm 10:55 PM

如何在Windows PC上修复应用程序错误0xc0000906Apr 18, 2023 pm 10:55 PM一些用户在尝试在其系统上运行应用程序时遇到错误“应用程序错误0xc0000906”,他们将无法继续。系统上的单个应用程序或多个应用程序可能会遇到此错误。这可能是由于文件损坏、缓存问题、使用可能会阻止软件应用程序的第三方防病毒软件等。在本文中,我们有一些解决方案可以帮助用户消除错误。尝试执行命令来扫描系统文件,并禁用防病毒软件,如下所述。所以让我们开始吧!方法1:运行SFC和DISM扫描步骤1–以管理员身份打开命令提示符。为此,请在窗口搜索栏中键入cmd,然后同时按住ctrl+shift键并按回车

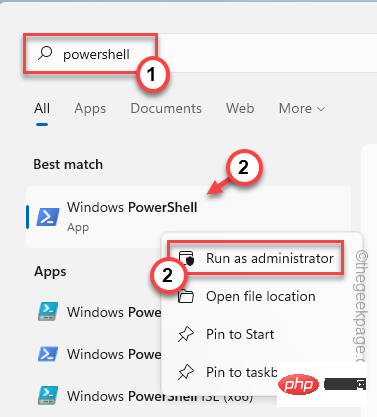

如何修复 Windows 11 中 SystemSettings.exe 崩溃问题?Apr 27, 2023 pm 03:52 PM

如何修复 Windows 11 中 SystemSettings.exe 崩溃问题?Apr 27, 2023 pm 03:52 PM一些Windows进程在前台运行,而几乎所有其他进程都在后台运行。“SystemSettings.exe”是运行以确保Windows设置有效工作的进程之一。因此,如果设置在您的系统上崩溃并且您会注意到此错误消息“SystemSettings.exe已停止工作”已出现在您的屏幕上。修复1–运行一些powershell命令尝试运行这些powershell命令来解决问题。1.按Win键并在搜索框中输入“powershell”。2.然后,右键点击“WindowsPower

如何解决 Windows 10 中的 Rundll32.exe 错误Apr 14, 2023 pm 04:25 PM

如何解决 Windows 10 中的 Rundll32.exe 错误Apr 14, 2023 pm 04:25 PMRundll32.exe文件是一个系统进程文件,与Windows10的功能相关。它使用DLL(动态链接库)库,该库包含在Windows系统上一次运行的多个程序重复使用的代码。代码的重复使用有时可能会导致错误。此问题的主要原因是删除了rundll32.exe文件、损坏的DLL文件、Windows注册表中不正确的DLL条目等。在本文中,我们将了解发生了哪些不同类型的rundll32.exe错误以及如何处理解决这些问题。用户面临的不同Rundll32.exe错误发生run

如何检查聚合器 host.exe 在 Windows 11 中是否安全Apr 13, 2023 pm 04:22 PM

如何检查聚合器 host.exe 在 Windows 11 中是否安全Apr 13, 2023 pm 04:22 PM当我们启动任务管理器以终止任务或停止应用程序时,我们通常会发现大量进程正在运行。这是完全正常的。但是,有时我们会看到一些程序正在使用我们完全不知道的系统资源。其中一个进程是聚合器 host.exe,它最近在用户中引起了一些混乱。其中一些进程可能是合法的 Windows 要求,但其他进程可能是在后台运行并在用户不知情或未经用户同意的情况下导致问题的恶意程序。在我们看到您可以在 Windows 11 中启动任务管理器的五种方式之后,我们将向您展示如何检查聚合器 host.exe 是安全还是病毒。跟上

如何在 Windows 11 中修复 Rundll32.exe 错误:步骤指南May 07, 2023 pm 11:10 PM

如何在 Windows 11 中修复 Rundll32.exe 错误:步骤指南May 07, 2023 pm 11:10 PMDLL(动态链接库)是具有一些代码、数据和资源的文件,并被各种应用程序同时使用。Rundll32是一个Windows实用程序,负责在内存中加载和执行32位DLL文件。此实用程序可帮助应用程序有效地使用这些DLL。许多用户报告在尝试启动某些程序时看到以下错误。启动时出现问题指定的模块无法找到。在以下情况下也会出现该错误:Rundll32.exe病毒–将笔式驱动器连接到Windows系统时。Rundll.exe应用程序错误–这可能是由于您的防病毒系统中的某些设置而出现的。找不到Ru

修复:Windows 筛选平台已阻止连接Apr 14, 2023 am 11:49 AM

修复:Windows 筛选平台已阻止连接Apr 14, 2023 am 11:49 AMWindows 11 是微软系列中的最新版本,据说是最先进和面向用户的。但是,遇到错误仍然很常见,如果不超过以前的版本。在本文中,我们将讨论Windows 过滤平台已阻止连接的问题。当某些数据包或连接被基本过滤引擎阻止时,就会出现错误。虽然这个问题对大多数用户来说可能看起来很复杂,但它的解决方案相当简单,并已在以下部分列出。对于那些在 Windows 11 中遇到错误的人,很可能是升级没有成功完成,并且 Windows 防火墙中存在某种错误识别。但是,在我们着手修复之前,您必须了解 Window

如何解决在 Windows 10 / 11 上安装 DiscordSetup.exe 失败May 04, 2023 am 08:16 AM

如何解决在 Windows 10 / 11 上安装 DiscordSetup.exe 失败May 04, 2023 am 08:16 AM如果您尝试安装或重新安装Discord应用程序但收到此错误“discordsetup.exe安装失败”,则可能有不同的原因。大多数情况下,您的系统中存在不和谐应用程序数据的先前痕迹,或者您可能需要以兼容模式启动不和谐应用程序等。在本文中,我们将看到解决问题的不同有效方法。让我们开始吧!方法一:使用任务管理器步骤1:右键单击任务栏并选择任务管理器。第2步:在Processes选项卡下,找到Discord单击它,然后右键单击它并选择Endtask。第3步:同时按Windows+R键打开运

修复:Windows 11 安装程序无法验证产品密钥Apr 25, 2023 pm 05:31 PM

修复:Windows 11 安装程序无法验证产品密钥Apr 25, 2023 pm 05:31 PM尝试使用Windows11ISO进行就地更新的用户在安装Windows11期间收到错误通知安装程序无法验证产品密钥。发生这种情况的原因有很多,包括临时文件夹中存在解压缩的安装程序或第三方防病毒应用程序的干扰等。无论潜在问题如何,我们将引导您完成整个过程,并在本文中演示如何相对轻松地修复相关错误消息。但首先,让我们更详细地了解可能导致问题的原因。跟着!是什么导致Windows11安装程序无法验证产品密钥错误?我们汇总了Windows11中安装程序无法验证产品密钥错误的可能原因列表,

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

VSCode Windows 64비트 다운로드

Microsoft에서 출시한 강력한 무료 IDE 편집기

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

맨티스BT

Mantis는 제품 결함 추적을 돕기 위해 설계된 배포하기 쉬운 웹 기반 결함 추적 도구입니다. PHP, MySQL 및 웹 서버가 필요합니다. 데모 및 호스팅 서비스를 확인해 보세요.

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

Eclipse용 SAP NetWeaver 서버 어댑터

Eclipse를 SAP NetWeaver 애플리케이션 서버와 통합합니다.

뜨거운 주제

1371

1371 52

52 38

38 19

19