IPsec 지침 및 터널 사례 분석을 수행하는 방법

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWB앞으로

- 2023-05-25 09:50:401123검색

1. IPSEC 소개

IPSec에는 보안 프로토콜(Security Protocol)과 키 교환 프로토콜(IKE)이 포함되어 있으며 IETF(Internet Engineering Task Force, Internet Engineering Task Force)에 대해 액세스 제어 및 비연결 통신을 제공할 수 있습니다. 무결성, 데이터 소스 인증, 재생 방지, 암호화, 데이터 흐름 분류 및 암호화 등의 서비스를 제공하는 일련의 네트워크 보안 프로토콜의 총칭입니다. 보안 프로토콜에는 AH(Header Authentication Protocol) 및 ESP(Security)가 포함됩니다. 캡슐화 페이로드) 및 IKE는 Oakley(키 교환 프로토콜)와 SKEME(키 기술 프로토콜)의 일부를 병합한 ISAKMP(인터넷 보안 협회 및 키 관리 프로토콜)를 기반으로 하는 TCP/IP 프레임워크입니다.

2. IPSEC의 보안 기능

(1) 부인 방지: "부인 방지"는 메시지를 보낸 사람이 유일한 보낸 사람임을 증명할 수 있으며 보낸 사람은 메시지 전송을 거부할 수 없습니다. 부인방지(Non-repudiation)는 공개키 기술을 사용하는 기능으로, 송신자는 개인키를 이용해 전자서명을 생성해 메시지와 함께 보내고, 수신자는 송신자의 공개키를 이용해 디지털을 검증하는 방식이다. 서명. 이론적으로는 보낸 사람만 개인 키를 갖고 있고 보낸 사람만 디지털 서명을 생성할 수 있으므로 디지털 서명이 확인을 통과하는 한 보낸 사람은 메시지가 전송되었음을 거부할 수 없습니다. 그러나 "부인 방지"는 인증 기반 공유 키 기술의 기능이 아닙니다. 인증 기반 공유 키 기술에서는 송신자와 수신자가 동일한 키를 갖기 때문입니다.

(2) 재생 방지: IPsec 수신기는 데이터 패킷의 데이터 세그먼트 앞에 추가된 32비트 시퀀스 번호를 기반으로 각 IP 패킷의 고유성을 감지하고 오래되거나 중복된 메시지 수신을 거부하여 공격자가 정보를 가로채서 해독한 다음 동일한 정보 패키지를 사용하여 불법적인 액세스 권한을 얻습니다(이러한 가장이 몇 달 후에 발생하더라도).

(3) 데이터 무결성: IPsec 수신기는 md5 및 sha-1과 같은 해시 알고리즘을 사용하여 보낸 사람이 보낸 패킷을 인증하여 전송 중에 데이터가 변조되는 것을 방지하고 데이터의 송수신을 보장합니다.

(4) 데이터 신뢰성(기밀성): IPsec 발신자는 네트워크를 통해 패킷을 전송하기 전에 des, 3des, aes 등과 같은 대칭 암호화 알고리즘을 통해 패킷을 암호화하여 전송 과정에서 데이터 패킷이 손상되더라도 이를 보장합니다. 차단되면 정보를 읽을 수 없습니다. IPSec 정책의 특정 설정과 관련하여 IPSec에서 이 기능을 활성화하거나 비활성화할 수 있습니다.

(5) 데이터 소스 인증(Data Authentication): IPsec은 수신 측에서 사전 공유 키(도메인 공유 키), 인증서, Kerberos v5 등을 통해 IPsec 메시지의 송신 측이 합법적인지 여부를 인증할 수 있습니다.

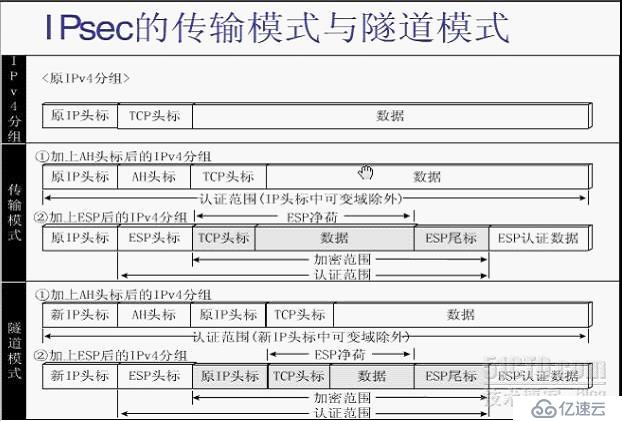

3. IPSEC 작동 모드

(1) 터널 모드: 사용자의 전체 IP 데이터 패킷은 AH 또는 ESP 헤더를 계산하는 데 사용되며 AH 또는 ESP 헤더와 ESP로 암호화된 사용자 데이터는 IP 패킷. 일반적으로 터널 모드는 두 보안 게이트웨이 간의 통신에 사용됩니다.

(2) 전송 모드: AH 또는 ESP 헤더를 계산하는 데 전송 계층 데이터만 사용되며, AH 또는 ESP 헤더와 ESP로 암호화된 사용자 데이터는 원래 IP 헤더 뒤에 배치됩니다. 일반적으로 전송 모드는 두 호스트 간 또는 호스트와 보안 게이트웨이 간 통신에 사용됩니다.

4. IPSEC 보안 메커니즘의 두 프로토콜 비교

AH 프로토콜(IP 프로토콜 번호 51)은 데이터 소스 인증, 데이터 무결성 확인 및 메시지 재생 방지 기능을 제공하지만 변조를 방지할 수는 없습니다. 도청하며 기밀이 아닌 데이터를 전송하는 데 적합합니다. AH의 작동 원리는 각 데이터 패킷에 인증 헤더를 추가하는 것입니다. 이 헤더는 데이터에 대한 무결성 보호를 제공하기 위해 표준 IP 헤더 뒤에 삽입됩니다. , 그러나 IP 헤더에는 서비스 유형(TOS), 플래그, 조각 오프셋, TTL 및 헤더 체크섬과 같은 많은 변수가 포함되어 있기 때문입니다. 따라서 인증 전 해당 값을 지워야 합니다. 그렇지 않으면 해시가 일치하지 않아 패킷 손실이 발생합니다. 따라서 AH는 NAT 변환을 지원하지 않습니다.

IP 프로토콜 중 50번째인 ESP 프로토콜은 데이터 암호화, 데이터 소스 확인, 데이터 무결성 확인, 반복 전송 방지 기능을 제공할 수 있습니다. ESP의 작동 원리는 각 데이터 패킷의 표준 IP 헤더 뒤에 ESP 헤더를 추가하고 데이터 패킷 뒤에 ESP 트레일러를 추가하는 것입니다. ESP 프로토콜의 차이점은 보호해야 하는 사용자 데이터를 암호화한 다음 이를 IP 패킷으로 캡슐화하여 데이터의 기밀성을 보장한다는 것입니다.

다음 그림은 IPSEC의 두 가지 작동 모드에서 AH 및 ESP에 의한 데이터 패킷의 암호화 및 인증을 더 잘 설명합니다

5. IPsec의 기본 개념(H3C 기반)

1. , 동일한 소스 주소/마스크/포트, 대상 주소/마스크/포트 및 상위 계층 프로토콜을 가진 데이터 세트 세트를 데이터 흐름이라고 합니다. 일반적으로 데이터 흐름은 ACL(액세스 제어 목록)에 의해 정의되며, ACL을 통해 통과하도록 허용된 모든 패킷은 논리적으로 하나의 데이터 흐름으로 간주됩니다.

보안 정책은 어떤 데이터 흐름에 어떤 보안 작업이 사용되는지 지정하기 위해 사용자가 수동으로 구성한 보안 조치를 지정합니다. 데이터 흐름의 정의는 액세스 제어 목록에서 여러 규칙을 구성하여 달성됩니다. 이 액세스 제어 목록은 보안 정책에서 참조되어 보호되어야 하는 데이터 흐름을 결정합니다. 보안 정책은 "이름"과 "순서 번호"에 의해 고유하게 결정됩니다.

3. 보안 정책 그룹: 동일한 이름을 가진 모든 보안 정책의 집합입니다. 인터페이스에서 보안 정책 그룹을 적용하거나 취소할 수 있으므로 보안 정책 그룹의 여러 보안 정책을 인터페이스에 동시에 적용하여 다양한 데이터 흐름에 대해 다양한 보안 보호를 구현할 수 있습니다. 동일한 보안 정책 그룹 내에서는 시퀀스 번호가 작은 보안 정책이 우선 순위가 높습니다.

4. 보안 협회(SA): 데이터 흐름을 위해 IPSec에서 제공하는 보안 서비스는 프로토콜, 알고리즘, 키 등을 포함하며 IP 패킷 처리 방법을 구체적으로 결정합니다. SA는 두 IPSec 시스템 간의 단방향 논리적 연결입니다. 입력 데이터 흐름과 출력 데이터 흐름은 각각 입력 보안 연결과 출력 보안 연결에 의해 처리됩니다. 보안 연결은 세 가지 요소(보안 매개변수 인덱스(SPI), IP 대상 주소, 보안 프로토콜 번호(AH 또는 ESP))로 고유하게 식별됩니다.

수동 구성 및 자동 협상을 통해 보안 동맹을 구축할 수 있습니다.

수동으로 보안 연결을 설정하는 방법은 사용자가 양쪽 끝에서 모든 SA 정보를 수동으로 설정한 다음 인터페이스에 보안 정책을 적용하여 보안 연결을 설정하는 방식을 의미합니다. 단점은 구성이 복잡하고 일부 고급 기능을 지원하지 않는다는 것입니다. (예: 예약된 키 업데이트), 소규모 기업에 적합합니다.

자동 협상 방법은 IKE에 의해 생성 및 유지됩니다. 통신 당사자는 각자의 보안 정책 라이브러리를 기반으로 매칭 및 협상되며, 최종적으로 사용자 개입 없이 보안 동맹이 구축됩니다. 구성이 간단하고 대기업에 적합합니다. 자동 협상은 기본 모드와 공격적 모드로 구분됩니다. 공격적 모드 교환과 기본 모드 교환의 주요 차이점은 공격적 모드가 ID 보호를 제공하지 않는다는 것입니다. 신원 보호 요구 사항이 높지 않은 상황에서는 더 적은 수의 패킷을 교환하는 공격적 모드가 협상 속도를 높일 수 있으며, 신원 보호 요구 사항이 높은 상황에서는 기본 모드를 사용해야 합니다.

각 IPSec 메시지는 32비트 SPI(보안 매개변수 색인)를 전달합니다. 삼중항은 SPI, 대상 IP 주소 및 보안 프로토콜 번호로 구성되며 특정 보안 연결을 고유하게 식별하는 데 사용됩니다. 보안 연결을 수동으로 구성하는 경우 SPI 값을 수동으로 지정해야 합니다. 보안 연결의 고유성을 보장하려면 각 보안 연결에서 서로 다른 SPI 값을 지정해야 합니다. IKE 협상을 사용하여 보안 연결을 생성하면 SPI가 무작위로 생성됩니다.

6. 보안 제안: 보안 프로토콜, 보안 프로토콜이 사용하는 알고리즘, 보안 프로토콜에 의한 패킷의 캡슐화 형태, 일반 IP 패킷을 IPSec 패킷으로 변환하는 방법을 규정합니다. 보안 정책은 보안 권장 사항을 인용하여 사용되는 프로토콜, 알고리즘 등을 지정할 수 있습니다.

6.IPsec IPSEC 구성 단계

암호화된 접근 제어 목록 만들기

암호화된 접근 제어 목록과 일치하는지 여부에 따라 어떤 IP 패킷이 암호화된 후 전송되는지, 어떤 IP 패킷이 직접 전달되는지 확인할 수 있습니다

. 보호해야 하는 보안 트래픽은 확장된 IP 액세스 제어 목록을 사용하여 정의됩니다.

acl acl-number

rule { 일반 | 특수 }{ 허용 | 거부 } pro-number[소스 소스-주소 소스-와일드카드 | 임의 ][소스 포트 연산자 포트1 [ 포트2 ] ] [ 대상 대상-주소 와일드카드 | 임의 ][destination-port Operator port1 [ port2 ] ] [icmp-type icmp-type icmp-code][logging]

보안 제안 정의

보안 제안 정의 ipsec 제안 제안 이름

IP에 대한 보안 프로토콜 설정 메시지 캡슐화 모드 encapsulation-mode { 전송 | 터널 }

보안 프로토콜 변환 { ah-esp-new | esp-new }

암호화 알고리즘 및 인증 알고리즘 선택

ESP 프로토콜에서 옵션은 AH 프로토콜에서 { ah-new | ah-esp-new | esp-new }

Transform

보안 정책 생성입니다. 수동으로 구성에는 다음이 포함됩니다.

수동으로 보안 정책 만들기 ipsec 정책 정책 이름 시퀀스 번호 수동

보안 정책에서 참조하는 액세스 제어 목록 구성 security acl access-list-number

시작점과 끝점 지정 보안 터널 터널 로컬 IP 주소

터널 원격 IP 주소

보안 정책에서 참조되는 보안 제안 제안 이름 구성

보안 정책 동맹의 SPI 및 사용된 키 구성

SPI 구성 sa inbound { ah | esp } spi spi-number

sa 아웃바운드 { ah | esp } spi spi-number

key 구성

AH 16진수 키 sa { inbound | outbound } ah hex-key-string 16진수-key

AH 문자 키 sa { 인바운드 | 아웃바운드 } ah 문자열 키 문자열 키

ESP16 16진수 키 sa { 인바운드 | 아웃바운드 } esp 암호화-16진수 16진수-key

ESP 문자 키 sa { 인바운드 } esp 문자열-키 문자열-키

인터페이스에 보안 정책 그룹 적용

ipsec 정책 정책 이름

IKE 보안 정책 동맹을 생성하기 위한 구성에는 다음이 포함됩니다.

IKE를 사용하여 보안 정책 동맹 생성

ipsec 정책 정책 이름 시퀀스 번호 isakmp

보안 정책에서 참조하는 액세스 제어 목록 구성

security acl 액세스 목록-번호

보안 끝점 지정 tunnel

tunnel 원격 IP 주소

보안 정책에서 참조한 보안 제안 구성

proposal Proposal-name1 [제안-이름2...제안-이름6]

보안 협회의 생존 시간 구성(선택 사항)

전역 시간 구성

ipsec sa 전역 기간 시간 기반 초

ipsec sa 전역 기간 트래픽 기반 킬로바이트

독립 시간 구성

sa 기간 { 시간 기반 킬로바이트 }

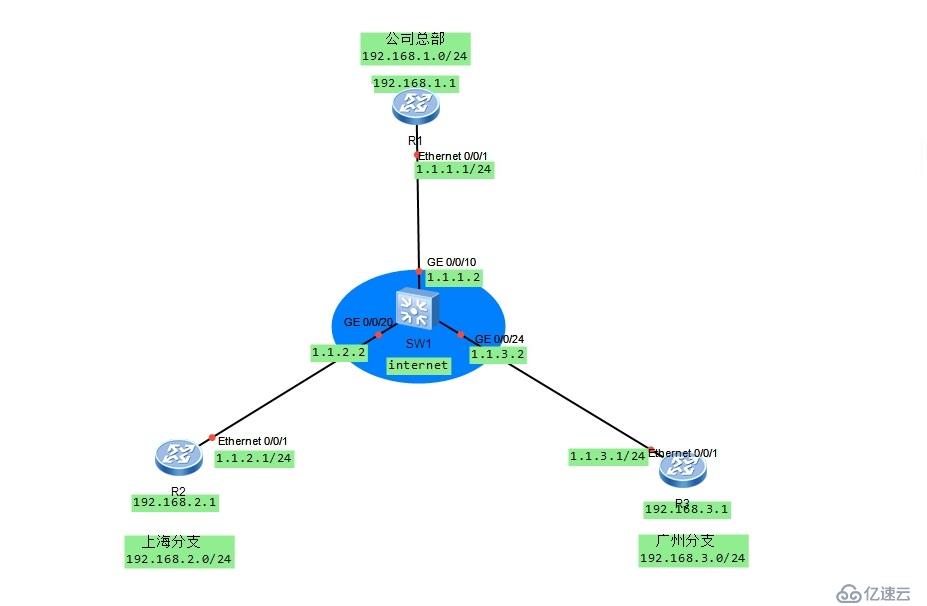

IPsec 구성 사례: IPsec 터널 프로토콜을 사용하여 기업 보안 통신

실험 장비: Huawei AR1220 라우터 3개, Huawei s5700 스위치 1개

토폴로지 다이어그램:

구성 프로세스:

스위치: (여기에 포트를 추가하려면 스위치, 액세스하려면 포트 모드를 활성화해야 합니다)

vlan 10

port GE0/0/10

vlan 20

port GE0/0/20

vlan 24

port GE0/0/24

int vlan 10

ip 추가 1.1.1.2 255.255.255.0

int vlan 20

ip 추가 1.1.2.2 255.255.255.0

int vlan 24

ip 추가 1.1.3.2 255. 255.255.0

R1

system-view

sysname R1

int eth0/0/0

ip 추가 192.168.1.1 24

loopback

int eth0/0/1

ip 추가 1.1.1.1 24

quit

ip 경로 0.0 .0.0 0 1.1.2.2

ping 1.1.1.1

R2

system -view

sysname R2

int eth0/0/0

ip 추가 192.168.2.1 24

loopback

int eth0/0/ 1

ip 추가 1.1.2.1 24

quit

ip 경로 0.0.0.0 0 1.1.2.2

ping 1.1.1.1

R3

system-view

sysname R3

int eth 0/0/0

ip 추가 192.168.3.1 24

backloop

int eth0/0/1

ip 추가 1.1.3.1 24

quit

ip 경로 0.0.0.0 0 1.1.3.2

ping 1.1. 1.1

R1 ~ R2, R3 터널

acl 번호 3000 일치 순서 auto

rule 10 IP 소스 허용 192.168.1.0 0.0.0.255 대상 192.168.2.0 0.0.0.255

rule 20 IP 소스 거부 모든 대상 any

acl 번호 300 1경기- order auto

rule 10 IP 소스 허용 192.168.1.0 0.0.0 .255 대상 192.168 .3.0 0.0.0.255

rule 20 IP 소스 거부 모든 대상 Any

quit

보안 제안

IPSEC 제안 TranCapSulation 모드 터널

transform ESP

ESP HM MD5(검증 알고리즘)

esp 암호화 알고리즘 des(암호화 알고리즘)

ipsec 제안 tran2

캡슐화 모드 터널

transform esp

esp 인증 알고리즘 md5

es p 암호화- 알고리즘 des

quit

해당 IKE 구성

ike 피어 R2remote-address 1.1.2.1사전 공유 키 단순 abcdefike 피어 R3remote-address 1.1.3.1pre-shared -key simple 123456添加策略ipsec 정책 정책1 10 isakmpike 피어 R2security acl 3000제안 tran1ipsec 정책 정책1 20 isakmpike 피어 R3 보안 acl 3000제안 tran2 아웃바운드 인터페이스에서 전략 적용 int e0 /0/1ipsec 정책policy1R2 to R1acl 번호 3000 일치 순서 autorule 10 허용 IP 소스 192.168.2.0 0.0.0.255 대상 192.1 68. 1.0 0.0.0.255규칙 20 모든 대상의 IP 소스 거부 anyquitipsec 제안 tran1캡슐화 모드 터널transform espesp 인증 알고리즘 md5esp 암호화 알고리즘 des 그만둬ike 피어 R1원격 광고 드레스 1.1.1.1 사전 공유 키 단순 abcdefquitipsec 정책 정책1 10 isakmpike 피어 R1security acl 3000제안 tran1 정책 적용 아웃바운드 인터페이스int e0/0/1

ipsec 정책policy1R3 to R1acl 번호 3000 일치 순서 autorule 10 허용 IP 소스 192.168.3.0 0.0.0.255 대상 192.168.1.0 0.0. 0.255

규칙 20 모든 대상의 IP 소스 거부 quit ipsec 제안 tran1캡슐화 모드 터널transform espesp 인증 알고리즘 md5esp 암호화 알고리즘 desquit

ike 피어 R1

원격 주소 1.1.1.1 사전 공유 키 단순 123456quitipsec 정책 정책1 10 isakmpike 피어 R1security acl 3000제안 tran1app 아웃바운드 인터페이스int에 대한 정책 e0/0/1ipsec 정책policy1

그렇습니다!

위 내용은 IPsec 지침 및 터널 사례 분석을 수행하는 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!