온라인 행동 관리에서 TeamViewer를 금지하는 이유는 무엇입니까?

- PHPz앞으로

- 2023-05-14 08:37:131460검색

며칠 전 선전 네트워크 및 정보 보안 정보 알림 센터는 잘 알려진 원격 사무실 도구인 TeamViewer가 해외 해커 조직인 APT41에 의해 손상되었다는 긴급 공지를 발표하고 기업 조직에 보호 조치를 취할 것을 상기시켰습니다. 즉, APT41은 TeamViewer의 모든 보호 시스템을 뚫고 관련 데이터 권한을 얻었습니다. 위험 수준이 매우 높습니다. Teamviewer가 공식적으로 솔루션을 제공하고 관련 패치를 출시하기 전에 불필요한 손실을 피하기 위해 사용자는 Teamviewer 소프트웨어 사용을 일시 중지하는 것이 좋습니다.

다음은 팀뷰어 통신 방법과 WSG 인터넷 행동 관리를 사용하여 팀뷰어를 금지하는 방법을 소개합니다.

1. Teamviewer 통신 방법

teamviewer가 시작되면 먼저 팀뷰어 공식 웹사이트(http 및 https 모두)에 접속하여 ID 및 라우팅 정보를 얻습니다. 직접 연결이 불가능한 경우, 팀뷰어는 로컬 프록시 구성도 획득하고 프록시 서버를 통해 연결을 시도합니다.

teamviewer의 후속 지점 간 원격 제어의 경우 통과된 포트의 대부분은 tcp 5938입니다. 다른 동적 포트에 대한 통신 데이터도 존재합니다.

2. Teamviewer를 금지하는 구체적인 단계

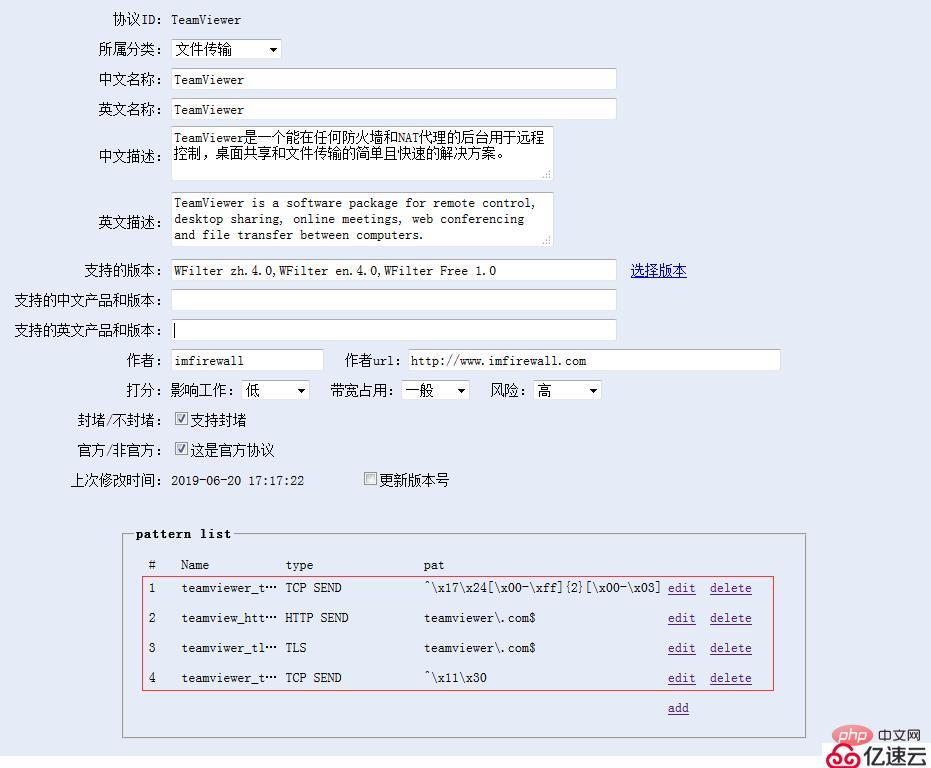

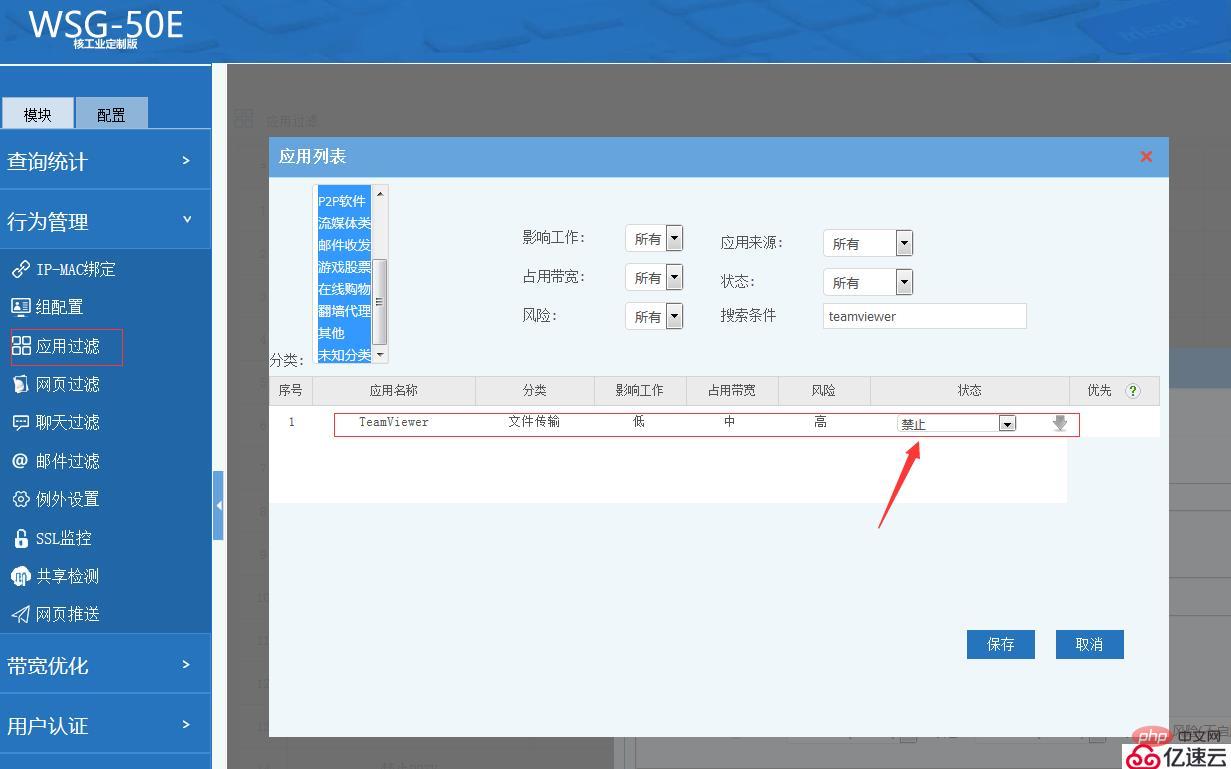

온라인 행동 관리 WFilter 시리즈에서는 애플리케이션 기능 라이브러리에 TeamViewer 추출 기능을 추가했습니다. 애플리케이션 필터링에서 "teamviewer"만 설정하면 됩니다. "금지"로 설정하면 팀뷰어 공식 웹사이트를 차단하고 팀뷰어 소프트웨어 자체 통신을 금지할 수 있습니다. 구성은 아래와 같습니다.

3. 효과 테스트

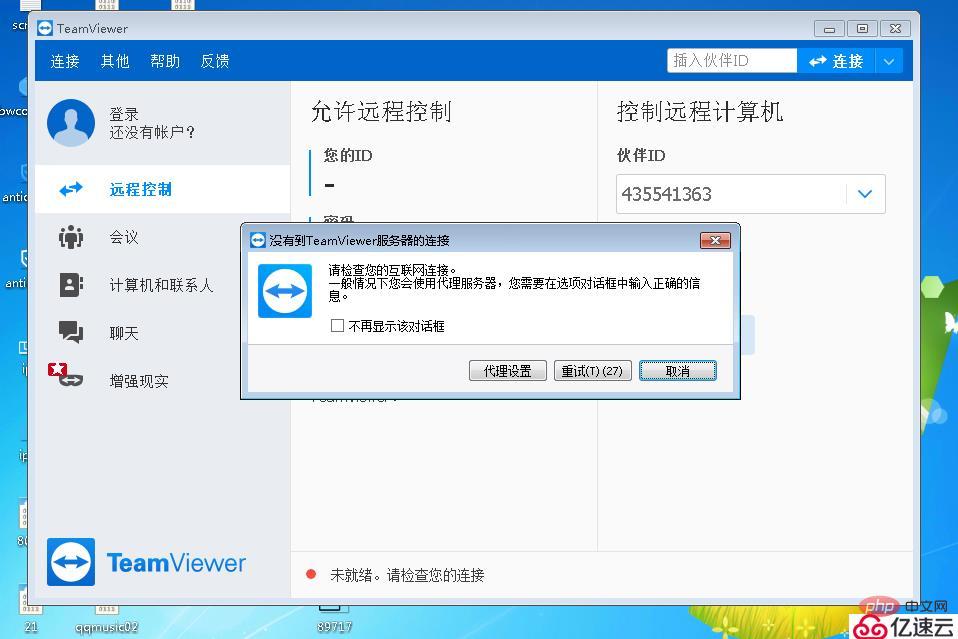

위 구성 후에는 팀뷰어 소프트웨어 사용이 금지되고 팀뷰어 웹사이트가 차단될 수 있습니다.

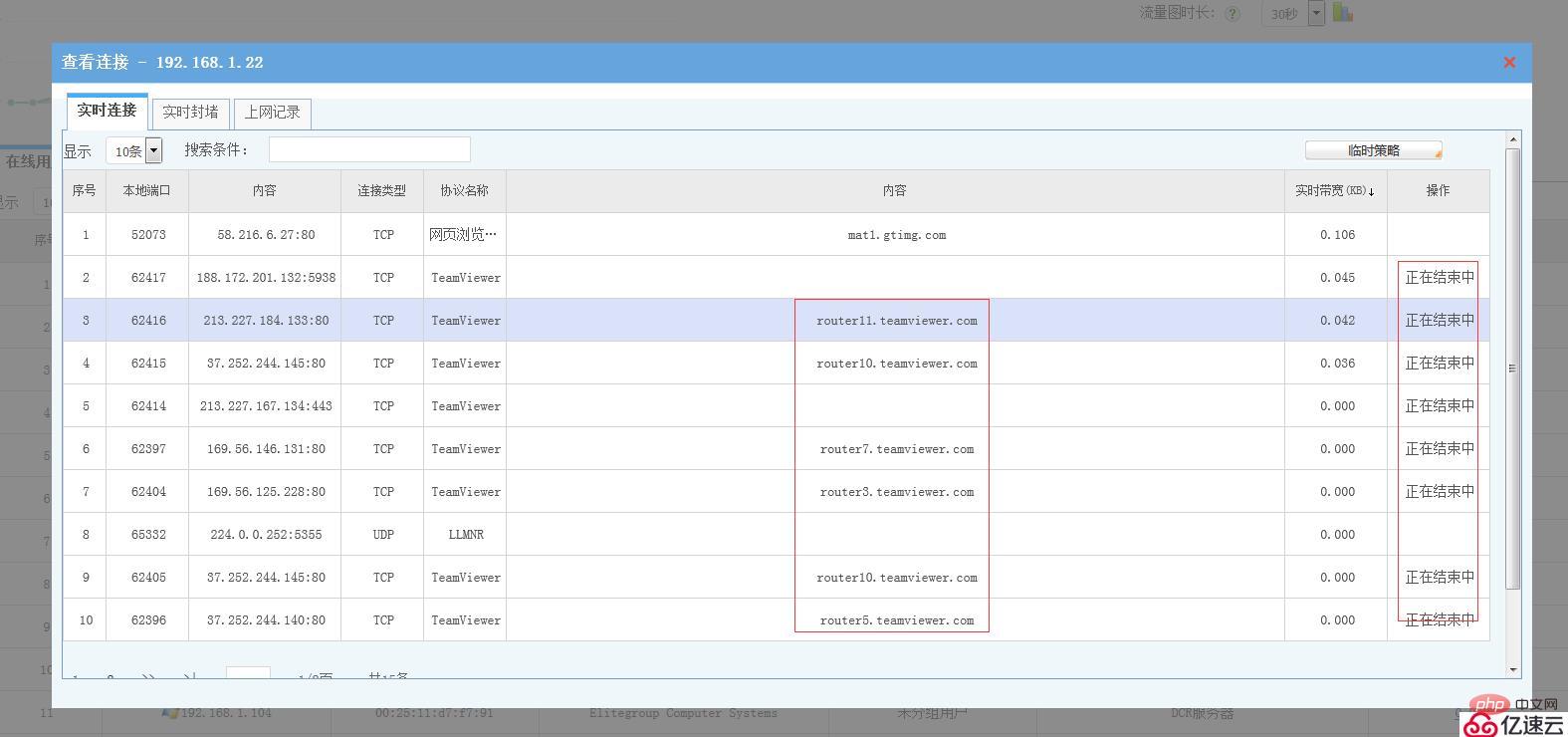

WSG에서 팀뷰어 소프트웨어가 팀뷰어 공식 웹사이트에 접근을 시도하고 금지된 것을 볼 수 있습니다.

위 내용은 온라인 행동 관리에서 TeamViewer를 금지하는 이유는 무엇입니까?의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!