sqlmap은 파일을 읽고 씁니다

–file-read: 백엔드 데이터베이스 관리 시스템 파일 시스템에서 파일 읽기

–file-write: 백엔드 데이터베이스 관리 시스템 파일 시스템에서 로컬 파일을 편집합니다(로컬에서 쓰기)

–file-dest: 백엔드 데이터베이스 관리 시스템에서 작성한 파일의 절대 경로(쓰기 대상 경로)

위의 명령을 사용하면 SQL 주입 후 시스템 파일을 읽고 쓸 수 있지만 전제조건은 읽기 및 쓰기 권한과 dba 권한이 있어야 하며, 그렇지 않으면 읽기 및 쓰기 작업을 성공적으로 수행할 수 없습니다.

DVWA를 예로 들어 kali에서 DVWA를 빌드하여 파일을 읽고 쓰세요.

파일 읽기:

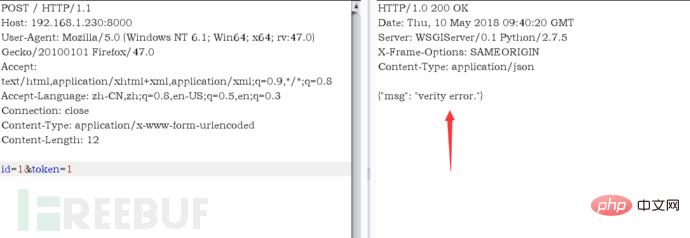

PHPinfo에서 관련 정보를 확인하고 -file-read 명령을 사용하여 파일을 읽습니다.

sqlmap -u"http://localhost/dvwa/vulneraries/sqli/?id=1&Submit=Submit#"--cookie "security=low; PHPSESSID=0o84koanki32dh7jjkckqelqme"-file-read "/etc/php/7.3 /apache2/php.ini"

파일 읽기에 성공하면 표시된 정보 끝에 프롬프트가 표시됩니다. 관련 정보를 읽으려면 sqlmap에서 출력한 해당 경로를 입력해야 합니다.

파일 쓰기:

여기에서 DVWA 명령을 사용하여 실행하고 경로를 확인한 다음 파일을 /var/www/html/vulnerability/exec에 씁니다. 이 경로 아래에 -file을 사용합니다. -write, - file-dest 명령이 쓰기에 성공했음을 확인했습니다.

sqlmap -u"http://localhost/dvwa/vulneraries/sqli/?id=1&Submit=Submit#"--cookie "security=low; PHPSESSID=0o84koanki32dh7jjkckqelqme"-file-write "/usr/test/1 .txt" -file-dest "var/www/html/vulnerability/execl/1.txt"

(사용 경로에 생성된 1.txt 콘텐츠)

(1개 쓰기) .txt 내용은 성공적으로 입력되면 표시됩니다.)

Sqlmap 업로드 셸(--os-shell)

--os-shell에는 세 가지 실행 조건이 있습니다.

(1) 웹 사이트에는 루트 권한이 있어야 합니다

( 2) 공격자는 해당 웹 사이트의 절대 경로를 알아야 합니다

(3) GPC가 꺼져 있고, PHP 활성 이스케이프 기능이 꺼져 있습니다

먼저 --is-dba 명령을 사용하여 웹 사이트인지 확인합니다. 그렇지 않으면 --os-shell 명령을 사용할 수 없습니다. 아래 그림과 같이 true로 표시되면 관리자이고, 관리자가 아니면 false로 표시됩니다.

다음으로 –os-shell 명령을 사용하세요. 삽입 지점이 있으면 언어를 선택하라는 메시지가 표시됩니다. 여기서 선택하는 것은 시스템에서 사용하는 언어를 기반으로 합니다. 4.

다음으로 –os-shell 명령을 사용하세요. 삽입 지점이 있으면 언어를 선택하라는 메시지가 표시됩니다. 여기서 선택하는 것은 시스템에서 사용하는 언어를 기반으로 합니다. 4.

여기서 웹사이트가 선택됩니다. 언어 선택이 완료되면 경로가 선택됩니다. 웹사이트의 절대 경로를 알고 있는 경우 2개를 선택하거나 일반 경로 1개를 선택할 수 있습니다.

여기서 웹사이트가 선택됩니다. 언어 선택이 완료되면 경로가 선택됩니다. 웹사이트의 절대 경로를 알고 있는 경우 2개를 선택하거나 일반 경로 1개를 선택할 수 있습니다.

경로 선택이 완료된 후 작성 시 아래 그림과 같이 404 프롬프트가 표시됩니다.看 돌아가서 다른 설정에 문제가 있는지 확인하세요. 이전에 -is-dba를 사용했는데 표시 내용이 true였습니다. 그런 다음 current-user 명령을 사용하여 사용자를 보고 사용자가 dvwauser임을 확인했습니다. 초기 설정 중에 시스템은 MariaDB가 기본적으로 데이터베이스에 연결하기 위해 루트 권한을 사용할 수 없다는 메시지를 표시했지만, 또한 grant all 문을 사용하여 dvwauser에게 모든 권한을 부여했으며 쓰기 경로도 읽기 및 쓰기 권한으로 설정되었습니다. , 그러나 글쓰기는 결코 성공하지 못했습니다. 마지막으로, 아니면 xampp을 사용해 보세요. (루트 사용자의 문제인지 데이터베이스 버전의 문제인지 의심해봤습니다. 결국 xampp는 성공적으로 씁니다.)

경로 선택이 완료된 후 작성 시 아래 그림과 같이 404 프롬프트가 표시됩니다.看 돌아가서 다른 설정에 문제가 있는지 확인하세요. 이전에 -is-dba를 사용했는데 표시 내용이 true였습니다. 그런 다음 current-user 명령을 사용하여 사용자를 보고 사용자가 dvwauser임을 확인했습니다. 초기 설정 중에 시스템은 MariaDB가 기본적으로 데이터베이스에 연결하기 위해 루트 권한을 사용할 수 없다는 메시지를 표시했지만, 또한 grant all 문을 사용하여 dvwauser에게 모든 권한을 부여했으며 쓰기 경로도 읽기 및 쓰기 권한으로 설정되었습니다. , 그러나 글쓰기는 결코 성공하지 못했습니다. 마지막으로, 아니면 xampp을 사용해 보세요. (루트 사용자의 문제인지 데이터베이스 버전의 문제인지 의심해봤습니다. 결국 xampp는 성공적으로 씁니다.)

사용자가 dvwauser인지 확인:

dvwauser 사용자 권한 부여:

절망에 , Xampp을 사용하여 DVWA를 구축해 보았는데, 이번에는 글쓰기에 성공한 것으로 확인되었습니다.

절망에 , Xampp을 사용하여 DVWA를 구축해 보았는데, 이번에는 글쓰기에 성공한 것으로 확인되었습니다.

xampp을 사용하여 작성하기 전에 current-user를 사용하여 사용자를 보면 아래 그림과 같이 루트로 표시되고 -is-dba는 true로 표시됩니다.

xampp을 사용하여 작성하기 전에 current-user를 사용하여 사용자를 보면 아래 그림과 같이 루트로 표시되고 -is-dba는 true로 표시됩니다.

작성이 성공하신 후, 작성하신 파일의 경로에 접속해 주세요. 업로드를 위한 업로드 포인트가 있는데, Ant Sword를 이용하여 연결에 성공했습니다.

작성이 성공하신 후, 작성하신 파일의 경로에 접속해 주세요. 업로드를 위한 업로드 포인트가 있는데, Ant Sword를 이용하여 연결에 성공했습니다.

위 내용은 sqlmapGetshell을 사용하는 방법의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

Sqlmap自动化注入的示例分析May 13, 2023 pm 03:31 PM

Sqlmap自动化注入的示例分析May 13, 2023 pm 03:31 PM使用sqlmap对dvwa进行自动化注入设置dvwa级别为low打开dvwa的SQLInjection(SQLInjection(Blind)),打开浏览器调试,输入userid并submit,查看拦截到的请求。可以看到是一条GET请求,url“http://192.168.1.222:8089/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#”我们直接放到salmap测试一下,使用-u命令-u"http://192.168.1.22

SQLMAP的洋葱模式代理是怎样的May 26, 2023 am 09:56 AM

SQLMAP的洋葱模式代理是怎样的May 26, 2023 am 09:56 AM由于要对外网的网站进行渗透测试,但是大部分网站都有访问频率控制,一旦超过这个频率就直接禁IP。尤其是SQLMAP跑的时候,更是一片“姨妈红”,还没跑完SQLMAP就直接报错退出。于是就开始研究SQLMAP的代理模式,SQLMAP有两种代理模式,一种是普通代理(HTTP代理),一种是洋葱代理。我原本想写一下普通代理的应用,但是百度看到这篇文章已经够详细了,就不再说废话。Sqlmap扩展—外部IP代理池实现还是重点谈谈洋葱代理,一开始直接使用洋葱去做注入时候,没有报“姨妈红”,后来随着渗透的网站的增

如何分析SQLMap和SQLi注入防御May 11, 2023 pm 06:37 PM

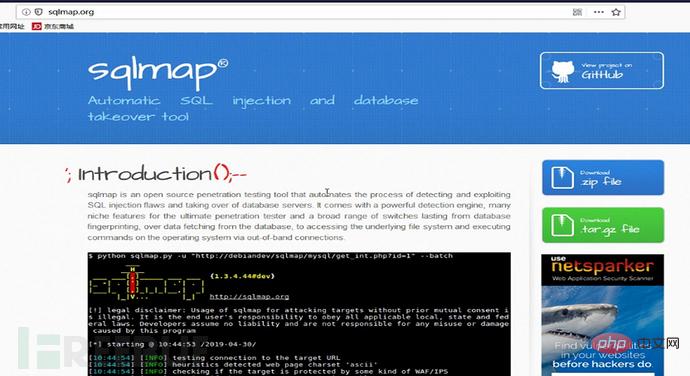

如何分析SQLMap和SQLi注入防御May 11, 2023 pm 06:37 PM第一部分:Sqlmap使用1.1sqlmap介绍1.前边说了一些sql注入的基础语句,但是手工注入很麻烦,我们可以借助sqlmap这个强大的sql注入工具,进行数据的获取.2.sqlmap介绍(1)#sqlmap是一种开源的渗透测试工具,可以自动检测和利用SQL注入漏洞以及接入该数据库的服务器。它拥有非常强大的检测引擎、具有多种特性的渗透测试器、通过数据库指纹提取访问底层文件系统并通过外带连接执行命令。官方网站:sqlmap.org(2)#支持的数据库:MySQL,Oracle,PostgreS

关于sqlmap的问题怎么分析May 27, 2023 pm 01:07 PM

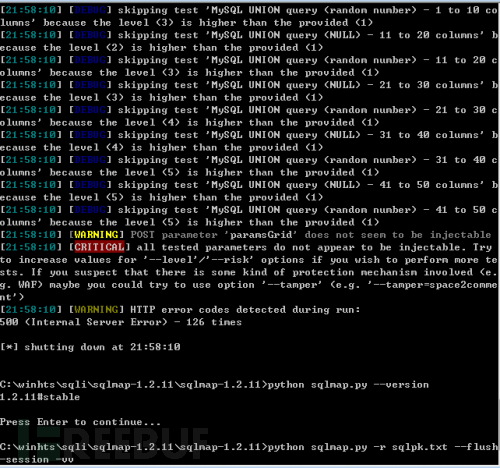

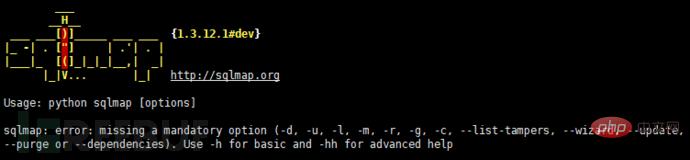

关于sqlmap的问题怎么分析May 27, 2023 pm 01:07 PM0x00概述近日在利用sqlmap注入测试时遇到一个奇怪的现象,高版本sqlmap无法检测出注入,但是低版本的可以测出注入,并且能跑出数据不是误报,经过对比测试和查看sqlmap源码,发现两个小坑。0x01情景重现注入点形式:json……”whereparams”:[{“name”:”keyWord”,”value”:”test”}]}可注入参数:valuesqlmap命令:pythonsqlmap.py-rsqlpk.txt–flush-session-vvsqlmapv1.2.11无法注入s

如何实现sqlmap time-based inject的分析May 12, 2023 pm 12:10 PM

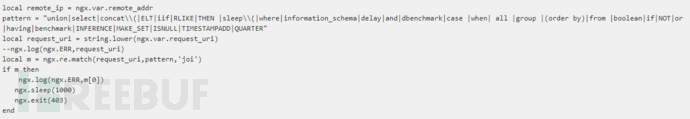

如何实现sqlmap time-based inject的分析May 12, 2023 pm 12:10 PM1.前言sql注入如何检测的?我的回答是:在甲方做安全,sql注入检测还是比较好做的。1)报错注入检测。2)别做bool的报错注入,误报比较高。3)做基于time-based的时间注入,联系运维做上慢日志db记录,监控sleep,benchmark的关键字监控,可以在sleep的时间小数点上加上扫描任务的id号,方便定位。(p.s.这种方法能找到99%的sql注入了)因此,在做基于time-based的时间注入时,我把时间误差限制的非常苛刻。但是,@chengable在乙方做安全相关工作,基于t

sqlmap处理sign加密的思路May 14, 2023 am 11:52 AM

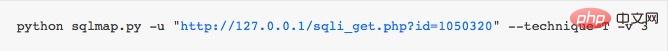

sqlmap处理sign加密的思路May 14, 2023 am 11:52 AM我对公司的APP进行测试的时候发现,我们是将所有的参数内容加上一个32位字符最后在进行MD5加密。由于APP处理的流程首先是验证sign是不是正确,如果验签失败,根本就进不去数据库,为了要使用SQLMAP对其进行测试,于是就写了一个代理数据的脚本,在拦截到数据包之后,对其参数内容和32字符进行加密替换。注:该脚本适用于公司内部系统,因为能够知道加密的流程;或者能够拿到前端JS的加密方式。首先我使用Django写了一个程序来模拟公司的系统,流程是获取POST的id和token,并加上自定义加密的字

如何使用sqlmapGetshellMay 13, 2023 pm 06:25 PM

如何使用sqlmapGetshellMay 13, 2023 pm 06:25 PMsqlmap读取与写入文件–file-read:从后端的数据库管理系统文件系统读取文件–file-write:编辑后端的数据库管理系统文件系统上的本地文件(从本地写入)–file-dest:后端的数据库管理系统写入文件的绝对路径(写入目标路径)可以用以上几个命令对SQL注入后的系统文件进行读写,但是前提条件是需要有可读可写的权限并且为dba权限,否则无法成功进行读写操作。以DVWA为例,在kali下搭建DVWA进行读取与写入文件操作。读取文件:查看了PHPinfo里的相关信息,使用-file-r

sqlmap _dns注入配置方法是什么May 12, 2023 pm 12:25 PM

sqlmap _dns注入配置方法是什么May 12, 2023 pm 12:25 PM网上针对sqlmap进行dns注入的相关文章太少,只是简单介绍了下--dns-domain参数,相关的实战文章要么就写的模糊或者一笔带过,搞的云里雾里(主要是菜,关键还没大佬带)。然后自己参考网上的方法自己重新搞了一遍。需要准备的东西,sqlmap、windows盲注一个、两个域名、一台外网服务器。某次搞事情的时候碰到一个时间盲注,碰巧是台windows的,想起dns注入的方法。在开始前我准备先用sqlmap的--sql-shell命令进行dns注入payload的测试先到burpsuite中的

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

SublimeText3 Mac 버전

신 수준의 코드 편집 소프트웨어(SublimeText3)

DVWA

DVWA(Damn Vulnerable Web App)는 매우 취약한 PHP/MySQL 웹 애플리케이션입니다. 주요 목표는 보안 전문가가 법적 환경에서 자신의 기술과 도구를 테스트하고, 웹 개발자가 웹 응용 프로그램 보안 프로세스를 더 잘 이해할 수 있도록 돕고, 교사/학생이 교실 환경 웹 응용 프로그램에서 가르치고 배울 수 있도록 돕는 것입니다. 보안. DVWA의 목표는 다양한 난이도의 간단하고 간단한 인터페이스를 통해 가장 일반적인 웹 취약점 중 일부를 연습하는 것입니다. 이 소프트웨어는

SecList

SecLists는 최고의 보안 테스터의 동반자입니다. 보안 평가 시 자주 사용되는 다양한 유형의 목록을 한 곳에 모아 놓은 것입니다. SecLists는 보안 테스터에게 필요할 수 있는 모든 목록을 편리하게 제공하여 보안 테스트를 더욱 효율적이고 생산적으로 만드는 데 도움이 됩니다. 목록 유형에는 사용자 이름, 비밀번호, URL, 퍼징 페이로드, 민감한 데이터 패턴, 웹 셸 등이 포함됩니다. 테스터는 이 저장소를 새로운 테스트 시스템으로 간단히 가져올 수 있으며 필요한 모든 유형의 목록에 액세스할 수 있습니다.

Atom Editor Mac 버전 다운로드

가장 인기 있는 오픈 소스 편집기

ZendStudio 13.5.1 맥

강력한 PHP 통합 개발 환경