권한을 얻기 위한 파일 업로드 방법에 대한 간략한 설명

- 王林앞으로

- 2023-04-09 09:11:031179검색

개요

파일 업로드 취약점은 업로드 기능이 있는 애플리케이션에서 발생합니다. 애플리케이션이 사용자가 업로드한 파일을 제어하지 않거나 결함이 있는 경우 공격자는 애플리케이션 업로드 기능의 결함을 악용하여 트로이 목마, 바이러스 및 기타 유해 파일을 업로드할 수 있습니다. 서버에 접속하여 서버를 제어합니다.

취약점의 원인과 피해

파일 업로드 취약점의 주된 원인은 애플리케이션에 업로드 기능이 있지만 업로드된 파일이 엄격한 적법성 검사를 통과하지 않았거나 검사 기능에 결함이 있어 트로이 목마 파일이 허용되는 것입니다. 서버에 업로드 예정입니다. 파일 업로드 취약점은 악성코드가 서버에 직접 업로드될 수 있어 매우 유해하며, 이로 인해 서버의 웹페이지 변조, 웹사이트 정지, 서버 원격제어, 백도어 설치 등 심각한 결과를 초래할 수 있다.

여기에서는 파일 업로드를 위한 몇 가지 확인 및 우회 방법에 대해 설명합니다.

1. 로컬 확인(프런트 엔드 확인)

프런트 엔드 JS 필터 우회 업로드 취약점은 프런트 엔드에서 JS 코드를 통해 애플리케이션을 확인하기 때문입니다. , 프로그램 백엔드에서는 검증이 이루어지지 않기 때문에, 프론트엔드 JS 코드를 수정하면 업로드 필터링을 우회하고 트로이 목마를 업로드할 수 있습니다.

그럼 프론트엔드 검증인지 어떻게 판단할까요? 개인적으로는 패킷을 업로드하고 캡처할 때 데이터 패킷을 얻을 수 있는지, 데이터가 흐르고 있는지, 업로드된 이미지 페이지에 업로드된 이미지 주소가 표시되는지 등을 확인할 수 있다고 생각합니다.

Bypass: 필터링 코드를 제거하고 Javascript를 수정하거나 비활성화합니다.

2. 백엔드 검증 및 우회

파일 업로드에 대한 일반적인 검증: 접미사 이름(직접 검증), 파일, 파일 헤더(간접 검증).

2.1 접미사 이름

2.1.1 블랙리스트(업로드가 명시적으로 허용되지 않는 스크립트 형식 접미사)

파일명 필터링 우회 취약점은 주로 블랙리스트를 통해 파일 업로드 유형이 결정되고, 완전한 필터링이 아니기 때문에 공격자가 블랙리스트에 있는 유형 이외의 파일을 업로드할 수 있습니다.

블랙리스트 판단 방법: 파일을 업로드하면 시스템에서 xxx 형식 파일 업로드가 허용되지 않는다는 메시지를 표시합니다.

바이패스: 다른 형식(php5, Phtml, php3) 또는 파일 케이스를 사용하고 간섭 기호를 추가하여 바이패스를 달성할 수도 있습니다.

2.1.2 .htaccess (의사 정적 프로토콜) - 재작성 분석 (Apache에서만 가능하고 의사 정적 모듈 활성화)

.htaccess 파일 업로드는 를 사용하여 웹 서버에서 구성할 수 있는 기능입니다. jpg, png 및 기타 접미사를 얻기 위한 htaccess 파일은 PHP 파일 구문 분석 프로세스로 사용됩니다.

.htaccess 파일(분산 구성 파일)은 디렉터리별로 구성을 변경하는 방법을 제공합니다. 하나 이상의 구성 지시어가 포함된 파일은 특정 문서 디렉터리에 배치되고 파일의 지시어는 해당 디렉터리에 적용됩니다. 및 모든 하위 디렉터리. .htaccess는 웹 서버의 구성 파일입니다. .htaccess 파일을 사용하여 웹 서버에서 정의 파일의 구문 분석 방법 및 리디렉션과 같은 구성을 구현할 수 있습니다.

우회 방법: 먼저 1.htaccess 파일을 업로드하세요. 2. 사진을 다시 업로드하세요.

2.1.3 공백 우회

우회 방법: 우회를 달성하려면 데이터 패킷에서 파일 접미사 이름 뒤에 공백을 추가합니다.

2.1.4. 우회

우회 방법: 공간 우회 방법과 유사하게 데이터 패키지에서 파일 접미사 이름 뒤에 .

2.1.5::$data 우회

Windows에서는 파일명 + "::$DATA"를 사용하면 ::$DATA 이후의 데이터는 Windows 고유의 프로토콜로 처리됩니다. 파일 스트림 처리에서는 접미사 이름을 감지하지 않으며 ::$DATA 이전의 파일 이름을 유지합니다. 그 목적은 접미사 이름을 확인하는 것이 아닙니다.

2.1.6 루프 필터링

Bypass: 코드는 문자열의 php를 아무것도 대체하지 않습니다.

예: a.pphphp는 ->a.

2.1.7이 됩니다. 화이트리스트: 업로드할 수 있는 형식 접미사를 지웁니다(더 안전함)

%00 잘림, 0x00 잘림(다음 원칙에 따라) 주소, 파일 뒤의 데이터 자르기) 00 잘림 우회는 프런트엔드 확인만 우회할 수 있습니다.

잘림의 주요 원인은 %00 문자가 존재하기 때문입니다. PHP

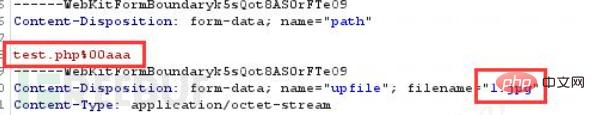

우회 방법(경로%00 잘림):

- 테스트를 test.php%00aaa로, 1.php를 1.jpg로 변경하여 검증 기능을 통과할 수 있도록 합니다.

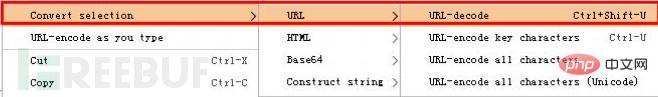

- test.php%00aaa의 %00은 URL로 인코딩됩니다. %00을 선택하고 [Convertselection] 명령을 선택한 다음, [URL] 명령을 선택하고 [URL-decode] 명령을 선택하여 인코딩합니다.

3. 파일 형식 확인

3.1 파일 헤더 감지: 파일 헤더 내용 정보(예: gif89a)

파일마다 특정 파일 헤더 형식이 있습니다. 개발자는 업로드된 파일의 파일 헤더를 확인하여 파일 형식을 감지합니다. 또한 해당 파일 헤더가 트로이 목마 파일의 헤더에 추가되어 있는 한 우회할 수 있으며, 이는 트로이 목마 파일의 정상적인 작동에 영향을 주지 않고 탐지를 우회할 수 있습니다.

공통 파일 헤더는 다음과 같습니다.

JPEG 0xFFD8FF

PNG0 x89504E470D0A1A0A

GIF 47 49 4638 39 61 (GIF89a)

우회 방법:

- Change Header 정보는 헤더 파일과 같이 속임수를 사용합니다. 트로이 목마 이미지 파일의 파일 헤더를 추가하면 탐지를 우회할 수 있습니다.

GIF89a

?>

- 그림말 만들기

트로이목마 문장을 사진에 직접 삽입하여 업로드해 보세요. ——파일 포함 원칙을 사용합니다.

cmd 명령을 사용하여 일반 그림 1.jpg와 트로이 목마 문장이 포함된 a.txt 파일을 결합하여 새로운 test.php 트로이 목마 파일을 만듭니다.

cmd 명령: 1.jpg/b+a.txt test.php를 복사합니다.

3.2 콘텐츠 유형 감지

콘텐츠 유형은 네트워크 파일의 유형과 웹 페이지의 인코딩을 정의하는 데 사용되며 파일 수신자에게 파일을 읽을 형식과 인코딩을 알려주는 데 사용됩니다. 다양한 파일은 다양한 콘텐츠 유형에 해당합니다. 예를 들어 jpg 파일의 콘텐츠 유형은 image/jpeg이고 php 파일의 콘텐츠 유형은 application/octet-stream입니다. Content-Type은 데이터 패킷의 요청 헤더에 있습니다. 개발자는 Content-Type 유형을 사용하여 파일 업로드가 허용되는지 여부를 결정합니다.

Bypass: 패킷을 캡처하여 Content-Type 유형을 변조할 수 있으므로 패킷을 캡처하여 데이터 패킷의 Content-Type을 수정하여 Content-Type 판단을 우회할 수 있습니다.

MIME: 유형을 판단하여 파일 접미사 이름을 추측할 수 있으며, 패킷 캡처 도구를 사용하여 Content-Type을 변조할 수 있습니다. 예를 들어 image/pjpeg, image/jpeg, image/ 네 가지 중 하나로 변경합니다. gif 및 이미지/png는 필터링을 우회할 수 있습니다.

4. 콘텐츠 및 기타

4.1 논리적 안전성: 조건부 경쟁(시스템 점유와 동일)

정의: 경쟁 조건은 작업을 잠그거나 동기화하지 않고 동시에 동일한 공유 코드, 변수 및 파일에 액세스하는 여러 스레드를 의미합니다. 등의 작업 결과는 여러 스레드가 데이터에 액세스하는 순서에 따라 달라집니다. 먼저 파일을 서버에 업로드하면 서버는 규칙에 따라 이미지를 저장하거나 삭제하기로 선택하는데, 파일 저장 후 이를 통해 파일의 적법성 여부를 확인하지 않는 것이 취약점이다. Race Condition 취약점을 이용하여 파일을 전달하는 기능으로 트로이목마를 업로드하고 삭제하기 전 업로드된 트로이목마에 접근하여 새로운 트로이목마를 작성합니다.

우회: 파일을 서버에 업로드한 후 파일 경로에 계속 액세스하게 됩니다. 경쟁 조건으로 인해 이러한 액세스를 지속적으로 요청하여 Webshell 업로드 목적이 달성됩니다. 새로운 트로이 목마 파일을 생성한 다음 이 파일에 지속적으로 액세스하기 위한 또 다른 요청을 보냅니다. 경쟁 조건 악용이 성공하면 새로운 트로이 목마가 생성됩니다.

4.2 디렉터리 이름 지정

Bypass: /. 접미사를 추가하면 서버가 -x.php/.

5와 같은 업로드 목적을 달성하기 위해 파일을 폴더로 인식합니다. 기타 취약점

스크립트 기능 취약점. -cve

CVE-2017-12615

CVE-2015-5254

CVE-2019-2618

......

관심 있는 마스터는 온라인에서 정보를 확인할 수 있습니다. .

6. 미들웨어 파싱 취약점

6.1 IIS 6.0+ 파싱 취약점

/.php에 잘못된 코드가 있는지 빠르게 판단하세요. 있으면 존재하고, 없으면 존재하지 않습니다.

6.1.1 폴더로 실행

일반 파일명 : image/aa.jpg.

Bypass: image.asp/aa.jpg aa.jpg는 asp로 구문 분석됩니다.

6.1.2 파일로 실행

일반 파일명 : image.jpg.

Bypass: image.asp;.jpg 또는 xxx.asp;xxx.jpg 이 파일은 asp로 실행됩니다.

asp를 php로 변경할 수 있습니다. php를 변경하면 php로 실행될 수 있습니다.

7. WAF 우회

WAF를 우회하려면 다음과 같이 수정할 수 있는 매개변수를 알아야 합니다.

- Content-Disposition: 일반적으로 수정 가능합니다.

- name: 양식 매개변수 값이며 수정할 수 없습니다.

- 파일명 : 파일명, 수정 가능합니다.

- Content-Type(파일 자체 유형): 파일 MIME, 적절하게 변경합니다.

- WAF 우회의 핵심은 우회를 시도하기 위해 수정 가능한 매개변수 이름 이후 지속적으로 테스트를 수정하는 것입니다.

일반적인 우회 방법:

7.1 데이터 오버플로(정크 데이터 채우기)

WAF 탐지 상한을 사용하여 일치할 수 없는 양의 정크 데이터를 추가합니다. 이는 일반적으로 오버플로 취약점과 유사합니다. , 간섭 데이터는 업로드 매개변수 뒤에 추가될 수 있습니다. 가비지 데이터와 매개변수 사이에 추가해야 합니다. 그렇지 않으면 데이터 패킷이 오류를 보고합니다.

7.2 기호 돌연변이('";)

업로드 목적을 달성하기 위해 데이터 패키지의 업로드 매개변수에 있는 기호를 교체, 추가, 삭제하려면 프로그램 개발 허점을 이용하세요.

등예를 들어 x.jpg;.php에서 세미콜론은 데이터 조각의 끝을 나타냅니다.

7.3 데이터 잘림(%00; 개행)

잘라낼 파일 접미사 이름 x.php%00.jpg 뒤에 %00(공백)을 추가하세요.

Newline(프로그램의 n과 유사)은 다음과 같이 블록 단위의 데이터 전송과 유사합니다.

- x

- p

- h

- p

데이터 패킷은 실제로 x.npnhnp를 식별합니다.

7.4 반복되는 데이터

는 함수의 재귀 루프와 동일합니다. 데이터 패킷에 매개변수를 여러 번 쓰는 원리는 가비지 데이터와 매우 유사합니다.

8. Defense

- pagoda, waf 등 보안 제품을 배포합니다.

- 업로드된 콘텐츠를 여러 번 엄격하게 검증하세요.

- 파일 콘텐츠에 대한 무결성 검사를 수행합니다.

위 내용은 권한을 얻기 위한 파일 업로드 방법에 대한 간략한 설명의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!