Linux 로컬 커널 권한 에스컬레이션 취약점 소개

- 王林앞으로

- 2020-01-16 17:22:423353검색

2019년 7월 20일 Linux는 로컬 커널 권한 상승 취약점을 공식적으로 수정했습니다. 이 취약점을 통해 공격자는 일반 권한을 가진 사용자를 루트 권한으로 상승시킬 수 있습니다.

취약점 설명

PTRACE_TRACEME가 호출되면 ptrace_link 함수는 상위 프로세스의 자격 증명에 대한 RCU 참조를 얻은 다음 해당 포인터가 get_cred 함수를 가리킵니다. 그러나 객체 구조체 cred의 수명 규칙은 RCU 참조를 안정적인 참조로 무조건 변환하는 것을 허용하지 않습니다.

PTRACE_TRACEME는 상위 프로세스의 자격 증명을 획득하여 상위 프로세스가 수행할 수 있는 상위 프로세스와 같은 다양한 작업을 수행할 수 있도록 합니다. 악의적인 낮은 권한 하위 프로세스가 PTRACE_TRACEME를 사용하고 하위 프로세스의 상위 프로세스에 높은 권한이 있는 경우 하위 프로세스는 상위 프로세스에 대한 제어권을 얻고 상위 프로세스의 권한을 사용하여 execve 함수를 호출하여 새로운 높은 권한 프로세스를 생성할 수 있습니다.

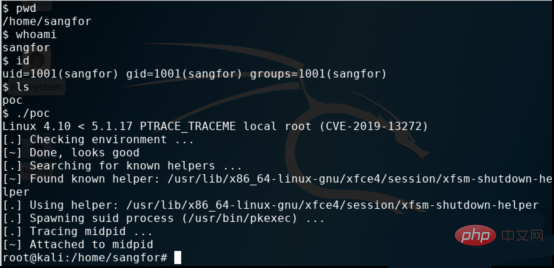

취약점 재발

인터넷에는 이 취약점에 대한 악용 가능성이 높습니다. 악용 효과는 다음과 같습니다.

영향 범위

현재 영향을 받는 Linux 커널 버전:

Linux 커널

복구 제안

1. 패치 복구 링크:

2. Linux 커널을 최신 버전으로 업그레이드하세요.

참조 링크

https://github.com/torvalds/linux/commit/6994eefb0053799d2e07cd140df6c2ea106c41ee

권장 관련 기사 및 튜토리얼: 서버 보안 튜토리얼

위 내용은 Linux 로컬 커널 권한 에스컬레이션 취약점 소개의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!