집 >운영 및 유지보수 >창문 운영 및 유지보수 >Alibaba Cloud ECS 서버에 보안 그룹 규칙 추가

Alibaba Cloud ECS 서버에 보안 그룹 규칙 추가

- 王林원래의

- 2019-11-07 17:38:054321검색

보안 그룹 규칙 추가

보안 그룹 규칙을 추가하여 보안 그룹의 ECS 인스턴스가 공용 또는 개인 네트워크에 액세스하는 것을 허용하거나 금지할 수 있습니다.

사전 조건

보안 그룹 규칙을 추가하기 전에 다음 정보를 확인하세요.

1 보안 그룹을 생성했습니다. 특정 작업에 대해서는 보안 그룹 생성을 참조하십시오.

2. ECS 인스턴스에 대해 어떤 공개 또는 인트라넷 액세스를 허용하거나 금지해야 하는지 이미 알고 있습니다. 보안 그룹 규칙 설정에 대한 추가 적용 사례는 보안 그룹 적용 사례를 참조하세요.

배경 정보

보안 그룹은 공용 네트워크 또는 인트라넷의 액세스 요청을 해제할지 여부를 관리하는 역할을 담당합니다. 보안상의 이유로 대부분의 보안 그룹 인바운드 방향은 액세스 거부 정책을 채택합니다. 기본 보안 그룹을 사용 중이거나 보안 그룹을 생성할 때 Web Server Linux 템플릿 또는 Web Server Windows 템플릿을 선택한 경우 시스템은 일부 통신 포트에 보안 그룹 규칙을 자동으로 추가합니다. 자세한 내용은 보안 그룹 개요를 참조하세요. 이 문서의 내용은 다음 시나리오에 적용됩니다.

1. 애플리케이션이 ECS 인스턴스가 있는 보안 그룹 외부의 네트워크와 통신해야 하지만 요청이 시작된 후 오랜 대기 상태가 되는 경우 다음을 설정해야 합니다. 보안 그룹이 먼저 규칙을 정합니다.

2. 애플리케이션 작동 중에 일부 요청 소스에 악의적인 공격이 있는 것을 발견하면 액세스를 거부하는 보안 그룹 규칙을 추가하여 격리 정책을 구현할 수 있습니다.

보안 그룹 규칙을 추가하기 전에 다음 사항을 이해하시기 바랍니다.

1. 보안 그룹 규칙은 네트워크 카드 설정에 따라 다릅니다.

#클래식 네트워크 유형 보안 그룹 규칙은 인트라넷 네트워크 카드와 공용 네트워크 카드를 구분합니다.

# 사설 네트워크 VPC 유형 보안 그룹 규칙은 인트라넷 네트워크 카드와 공용 네트워크 카드를 구분하지 않습니다.

사설 네트워크 VPC 유형 ECS 인스턴스에 대한 공용 네트워크 액세스는 인트라넷 네트워크 카드 매핑을 통해 전달됩니다. 따라서 ECS 인스턴스 내부에서는 공용 네트워크 카드를 볼 수 없으며 인트라넷 보안 그룹 규칙만 설정할 수 있습니다. 그러나 보안 그룹 규칙은 인트라넷과 공용 네트워크 모두에 적용됩니다.

2. 생성한 보안 그룹에 보안 그룹 규칙을 추가하기 전에는 아웃바운드 방향의 모든 액세스가 허용되고 인바운드 방향의 모든 액세스가 거부됩니다.

3. 보안 그룹 규칙은 IPv4 보안 그룹 규칙과 IPv6 보안 그룹 규칙을 지원합니다.

4. 각 보안 그룹의 인바운드 및 아웃바운드 규칙의 총 개수는 200개를 초과할 수 없습니다.

5. 엔터프라이즈 보안 그룹은 우선순위 설정, 보안 그룹에 대한 권한 부여, 액세스를 거부하는 보안 그룹 규칙 설정을 지원하지 않습니다. 자세한 내용은 엔터프라이즈 보안 그룹 개요를 참조하세요.

작업 단계

1. ECS 관리 콘솔에 로그인합니다.

2. 왼쪽 탐색 모음에서 네트워크 및 보안 > 보안 그룹을 선택합니다.

3. 상단 상태 표시줄에서 지역을 선택하세요.

4 권한 부여 규칙을 구성하려는 보안 그룹을 찾아 작업 열에서 규칙 구성을 클릭합니다.

5. 보안 그룹 규칙 페이지에서 다음 방법 중 하나를 선택하여 작업을 완료할 수 있습니다.

방법 1:

ICMP 및 GRE 프로토콜 규칙을 설정할 필요가 없고 여러 포트를 확인하여 작업을 완료할 수 있는 시나리오에 적합한 규칙을 빠르게 생성합니다. 빠른 생성 규칙은 SSH 22, telnet 23, HTTP 80, HTTPS 443, MS SQL 1433, Oracle 1521, MySQL 3306, RDP 3389, PostgreSQL 5432 및 Redis 6379에 대한 애플리케이션 포트 설정을 제공합니다. 하나 이상의 포트를 동시에 확인하거나 TCP/UDP 포트를 사용자 정의할 수 있습니다.

빠른 생성 규칙 대화 상자에서 네트워크 카드 유형, 규칙 방향, 포트 범위 등의 매개변수 설정에 대한 자세한 지침은 보안 그룹 규칙을 추가하는 방법 2를 참조하세요.

방법 2:

ICMP 및 GRE 프로토콜과 같은 여러 통신 프로토콜을 설정해야 하는 시나리오에 적합한 보안 그룹 규칙을 추가합니다.

a. 보안 그룹 규칙을 추가하려면 클릭하세요.

b. (클래식 네트워크 유형 보안 그룹에만 해당) 네트워크 카드 유형을 선택합니다.

인트라넷: ECS 인스턴스가 공용 네트워크/인터넷에 액세스할 수 없거나 공용 네트워크에 액세스할 필요가 없습니다.

공용 네트워크: ECS 인스턴스는 공용 네트워크에 액세스할 수 있으며 인터넷 액세스 애플리케이션을 제공합니다.

c. 규칙 방향을 선택하세요.

아웃바운드 방향: 인트라넷의 다른 ECS 인스턴스 또는 공용 네트워크의 리소스에 액세스하는 ECS 인스턴스를 나타냅니다.

인바운드 방향: ECS 인스턴스에 액세스하는 인트라넷의 다른 ECS 인스턴스 또는 공용 네트워크의 리소스를 나타냅니다.

d. 인증 전략을 선택하세요.

허용: 이 포트에 해당하는 접근 요청을 허용합니다.

거부: 응답 정보를 반환하지 않고 데이터 패킷을 직접 삭제합니다. 두 보안 그룹의 규칙이 승인 정책을 제외하고 동일한 경우 승인 거부가 적용되고 허용 정책은 적용되지 않습니다.

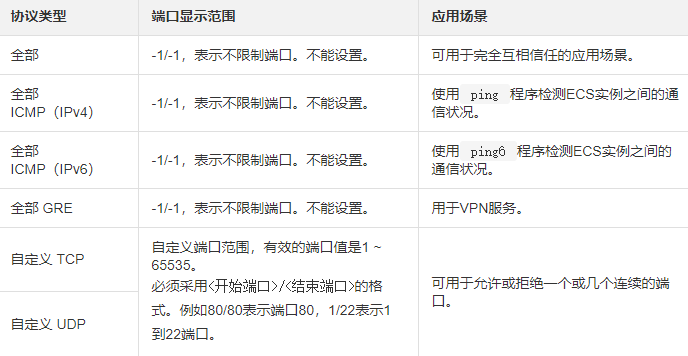

e. 프로토콜 유형과 포트 범위를 선택하세요.

포트 범위 설정은 프로토콜 유형에 따라 영향을 받습니다. 다음 표는 생성 페이지에 포함된 프로토콜 유형과 포트 범위 간의 관계를 보여줍니다. 일반적으로 사용되는 포트에 대한 자세한 내용은 일반 포트의 일반적인 응용 프로그램을 참조하세요.

참고: 공용 네트워크 아웃바운드 방향의 STMP 포트 25는 기본적으로 제한되어 있으며 보안 그룹 규칙을 통해 열 수 없습니다. STMP 포트 25를 사용해야 하는 경우 보안 위험을 직접 피한 후 포트 25 차단 해제를 신청하세요. 특정 작업에 대해서는 포트 25 차단 해제 적용을 참조하세요.

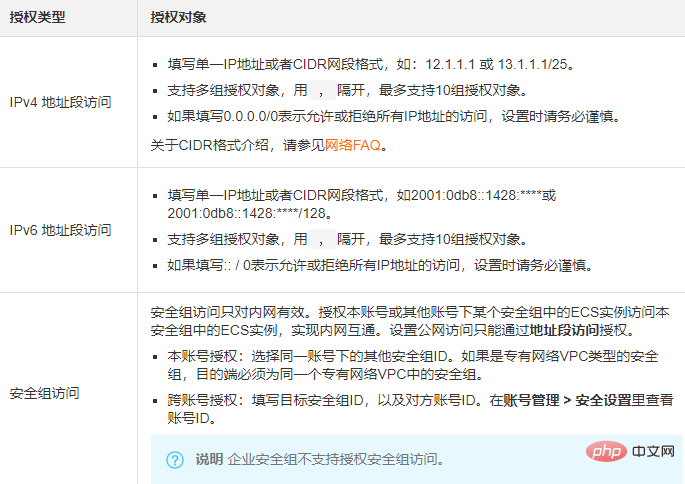

f. 인증 유형과 인증 대상을 선택하세요.

인증 객체의 설정은 인증 유형에 따라 영향을 받습니다. 둘 사이의 관계는 다음과 같습니다.

참고: 보안상의 이유로 클래식 네트워크의 인트라넷 인바운드 방향 규칙 및 인증 유형은 보안 그룹 액세스에 우선 순위를 둡니다. 주소 세그먼트 액세스를 선택하는 경우 단일 IP 주소만 인증할 수 있습니다. 인증 개체의 형식은 a.b.c.d/32만 가능하고 IPv4만 지원되며 서브넷 마스크는 /32여야 합니다.

g. 우선순위: 값 범위는 1~100입니다.

설명: 우선순위 값이 작을수록 우선순위가 높아집니다. 공통 보안 그룹만 우선 순위를 설정할 수 있습니다. 엔터프라이즈 보안 그룹은 우선 순위 설정을 지원하지 않습니다. 자세한 내용은 규칙 우선순위를 참조하세요.

h. 확인을 클릭하세요

실행 결과

새로고침 아이콘을 클릭하여 추가된 보안 그룹 규칙을 확인하고 추가가 완료되었는지 확인하세요. 보안 그룹 규칙에 대한 변경 사항은 보안 그룹의 ECS 인스턴스에 자동으로 적용되며 즉시 적용되는지 테스트하는 것이 좋습니다.

다음 단계

각 ECS 인스턴스는 비즈니스 요구 사항에 따라 하나 이상의 보안 그룹에 ECS 인스턴스를 추가할 수 있습니다. 특정 작업에 대해서는 보안 그룹에 ECS 인스턴스 추가를 참조하십시오.

관련 문서

# AuthorizeSecurityGroup

# AuthorizeSecurityGroupEgress

권장 튜토리얼: windows 튜토리얼

위 내용은 Alibaba Cloud ECS 서버에 보안 그룹 규칙 추가의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!