경고! ! ! PHP 원격 코드 실행 취약점

- 爱喝马黛茶的安东尼앞으로

- 2019-10-24 10:38:584318검색

1. 소개

2019년 10월 22일, PHP의 원격 코드 실행 취약점이 github에 공개되었습니다.

Douxiang Intelligent Security CRS 제품은 이 취약점의 탐지 및 검증을 완벽하게 지원합니다. 사용자는 검증을 위해 www.riskivy.com에 직접 로그인할 수 있습니다.

2. 취약점 소개

이 취약점은 잘못된 Nginx+php-fpm 구성으로 인해 발생하며, 이로 인해 서버가 %0a 처리 시 잘못된 구문 분석 방법을 사용하게 되어 임의 코드가 실행될 수 있습니다.

3. 취약점 위험

Douxiang 보안 비상 대응 팀의 분석에 따르면 공격자는 신중하게 구성된 요청 패킷을 통해 잘못 구성된 PHP 서버에서 원격 코드 실행을 수행할 수 있습니다.

관련 권장사항: "php 시작 튜토리얼"

4. 영향 범위

Product

PHP

Version

5.6-7.x

구성요소

PHP

5. 취약점 재발

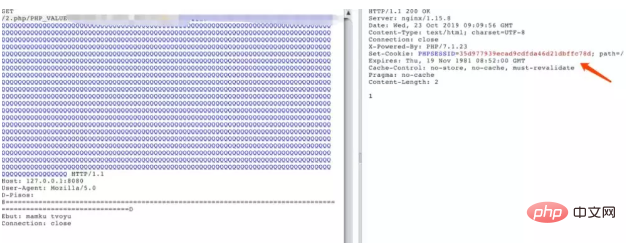

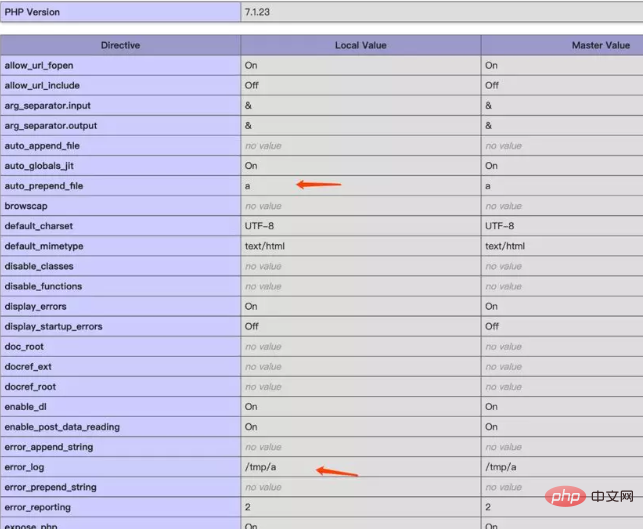

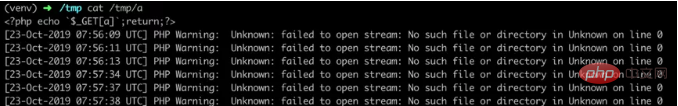

Douxiang 보안 비상 대응 팀은 Crash 버전 5.6 이상, RCE 버전 7.X

/tmp/a

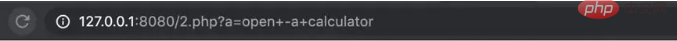

2.php에 접속하면 원격 코드 실행이 가능합니다

6. 복구 계획

fastcgi_split_path_info ^(.+?\.php)(/.*)$; fastcgi_param PATH_INFO $fastcgi_path_info;

7. 참조

7. 참조https://github.com/neex/phuip-fpizdam

성명:

이 기사는 微信에서 복제됩니다. 침해가 있는 경우 admin@php.cn으로 문의하시기 바랍니다. 삭제