파일 잠금 기능 및 피해자의 돈 요구에 중점을 둔 감염은 조용히 퍼져서 피해자의 증상을 유발하지 않고 대상 기계의 문제를 일으킬 수 있습니다. 사용자는 암호화 [1] 알고리즘이 실행 중이며 찾은 파일의 원래 코드를 변경할 때 속도 또는 성능 문제를 알 수 있습니다.

NNUZ 랜섬웨어는 이미지, 오디오, 비디오 파일 및 가치가 있거나 일반적으로 사용되는 특정 문서에 영향을 줄 수 있으므로 피해자에게 중요한 것으로 표시 될 수 있습니다. 이 파일은 선택되므로 피해자는 영향을받는 데이터가 중요 할 때 지불하기를 간절히 원합니다.

원래 파일 이름의 끝에 나타나는 확장자는이 특정 파일 잠금 장치 바이러스의 이름을 나타냅니다. 이 고유 한 마커 .nuz는 파일의 끝에 추가되므로 Picture.jpg는 Picture.jpg.nnuz가되고 원래 코드가 변경되므로 파일을 열 수 없습니다.

이것이 바로 몸값이 요구되는 주된 이유 [2] 와 암호화의 목적입니다. 이러한 위협은 데이터를 변경하고 돈을 요구하는 데 중점을 둡니다. Bitcoin에서 $ 980의 직접 지불은 _readme.txt 파일에 나열된 몸값 메시지를 통해 묻습니다. 이러한 주장을 무시하고 전술을 무시하고 Nnuz 파일 바이러스 제거로 나아가 야합니다.

1. 활성 위협을 제거하십시오

바이러스 제작자는 종종 전 세계에 감염을 퍼뜨릴 수있는 다른 프로그램과기만적인 판촉 사이트에 의존합니다. 이 랜섬웨어는 트로이 목마, 벌레 및 매크로 바이러스와 같은 다른 악성 코드의 EH 도움으로 페이로드를 배포 할 수 있습니다. 이들은 초기 바이러스를 전달하는 데 더 자주 사용되는 방법입니다.

스팸 전자 메일 첨부 파일이 열리거나 기계에 악성 프로그램이 다운로드되면 NNUZ Ransomware는 침투가 완료되면 암호화 프로세스를 시작할 수 있습니다. 이것은 주요 과정이지만 다른 바이러스와 다른 파일이 기계에 추가되어 감염을 지속시킵니다.

방지 방지 도구 또는 보안 프로그램을 실행하여 감염을 제거 할 수 있고 제거해야하므로 시스템이 완전히 확인되고 모든 잠재적 위협이 제거됩니다. AV 탐지에 의존하고 [3] 적절한 AV 도구 및 보안 프로그램에 의존해야하며 시스템에서 발견 된 침입자를 종료 할 수 있습니다.

2. 잠긴 파일을 해독합니다

이 위협은 최근 최신 버전 DFWE 및 FDCV를 출시 한 DJVU 바이러스 제품군과 관련이 있습니다. 이 가족은 매주, 때로는 한 번에 3-4 개가 나오는 버전이 있습니다. 이 가족의 샘플은 인터넷을 홍수하고 사용자는 기술을 업데이트 한 맬웨어이기 때문에 암호화 솔루션을 찾을 수 없습니다.

고급 맬웨어 및 암호화 방법과 관련된 이러한 문제는 NNUZ 파일 바이러스가 암호화 중에 사용되는 이러한 방법이 온라인 키에 의존하고 영향을받는 모든 장치마다 고유하기 때문에 암호화 할 수 없음을 의미합니다. 감염은 원격 서버에 연결하여 암호 해독 절차를 위해 다른 키를 만들 수 있습니다.

오프라인 ID는 사용되는 경우 랜섬웨어 버전에만 해당 될 수 있으므로 당시 많은 피해자의 암호 해독에 도움이됩니다. 드물지만 이러한 위협은 서버와 통신하지 못할 수 있으며 오프라인 키가 사용됩니다. 그렇다면 암호 해독 옵션을 확인할 수 있습니다.

- 공식 Emsisoft 웹 사이트에서 앱을 다운로드하십시오 .

- decrypt_stopdjvu.exe가 나타나면 클릭하십시오.

- 화면의 단계를 따르십시오.

- 도구는 영향을받는 폴더를 찾아야합니다.

- 하단에 추가 폴더를 눌러 수행 할 수도 있습니다.

- Decrypt를 누릅니다.

- 암호 해독이 가능한지 나타내는 특정 결과가 있습니다.

여기에서 사용 가능한 세 가지 결과가 있습니다.

- “ 해독되었습니다! ”성공적으로 해독 된 파일 아래에 표시됩니다. 이제 다시 사용할 수 있습니다.

- " 오류 : ID로 파일을 해독 할 수 없음 : "이 버전의 바이러스의 키가 아직 검색되지 않았으므로 나중에 시도해야합니다.

- " 이 ID는 온라인 ID 인 것으로 보이며 암호 해독은 불가능합니다. " -이 도구로 파일을 해독 할 수 없습니다.

3. 손상된 시스템 데이터를 복원합니다

- Fortect Mac 세탁기 X9를 설치하십시오.

- 전체 시스템 스캔을 실행하고 전체 분석을 기다리십시오.

- 화면 단계를 따르십시오.

- 기계가 확인되도록하십시오.

- 요약을 확인하십시오.

- 목록에서 수동으로 문제를 해결할 수 있습니다.

- 라이센스 버전을 구매하면 심각한 문제를 복구하는 데 도움이 될 수 있습니다.

4. 앱으로 데이터를 복구하십시오

- 신뢰할 수있는 소스에서 Data Recovery Pro와 같은 도구를 얻으십시오.

- 설치 지침을 따르십시오.

- 완료되면 응용 프로그램을 사용하십시오.

- 모든 것을 선택하거나 개별 폴더를 선택하여 복구하십시오.

- 다음을 누릅니다.

- 하단에서 깊은 스캔을 활성화하십시오.

- 스캔하려는 디스크를 선택하십시오.

- 주사.

- 파일 복원을 위해 복구를 누르십시오.

위 내용은 .nuz 파일을 복구하는 방법?의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

xgameruntime.dll 오류 코드 126을로드하지 못하는 방법May 06, 2025 pm 08:03 PM

xgameruntime.dll 오류 코드 126을로드하지 못하는 방법May 06, 2025 pm 08:03 PM"XGAMERUNTIME.DLL ERROR CODE 126을로드하지 못했습니다"를 만났습니까? 이 안내서는이 게임 런칭 문제를 해결하기위한 효과적인 솔루션을 제공합니다. xgameruntime.dll error (코드 126) : 이 오류는 특정 게임이 DisplayIn을 시작하는 것을 방지합니다

Oblivion Remastered Unreal Process가 추락했습니다 : 빠른 수정!May 06, 2025 pm 08:02 PM

Oblivion Remastered Unreal Process가 추락했습니다 : 빠른 수정!May 06, 2025 pm 08:02 PMOblivion Remastered의 "Unreal Process가 추락했습니다"오류는 플레이어가 업데이트 된 RPG를 즐기지 못하게합니다. 이 안내서는이 문제를 해결하기위한 몇 가지 솔루션을 제공합니다. 문제가 해결 될 때까지 각 수정을 시도하십시오. 빠른 탐색 : 유엔

하드웨어 변경 사항을 스캔하여 Freezes Windows 컴퓨터? 고치세요!May 06, 2025 pm 08:01 PM

하드웨어 변경 사항을 스캔하여 Freezes Windows 컴퓨터? 고치세요!May 06, 2025 pm 08:01 PM문제 해결 "하드웨어 변경 스캔"냉동 창 일부 사용자는 장치 관리자에서 "하드웨어 변경 스캔"을 선택한 후 시스템 동결을 경험합니다. 이 안내서는이 문제를 해결하기위한 솔루션을 제공합니다. m의 사용자

Windows에서 3DS SD 카드 데이터를 복구하는 방법 : 가이드May 06, 2025 pm 06:03 PM

Windows에서 3DS SD 카드 데이터를 복구하는 방법 : 가이드May 06, 2025 pm 06:03 PMNintendo 3DS SD 카드에서 손실 된 데이터 복구 : 단계별 가이드 Nintendo 3DS SD 카드에서 귀중한 사진, 비디오 또는 게임 저장을 잃는 것은 실망 스럽습니다. 이 안내서는 Windows PC에서 3DS SD 카드 데이터를 복구하는 솔루션을 제공합니다. unde

Sunderfolk를 수정하는 방법 파일 위치를 저장하고 저장되지 않음May 06, 2025 pm 06:02 PM

Sunderfolk를 수정하는 방법 파일 위치를 저장하고 저장되지 않음May 06, 2025 pm 06:02 PM이 안내서는 SunderFolk 저장 파일을 찾아서 저장 문제를 해결하는 방법을 설명합니다. 파일 저장 위치를 알면 게임 진행을 관리 할 수 있습니다. Sunderfolk는 파일 위치를 저장합니다 Dreamhaven의 데뷔 게임 인 Sunderfolk는 게임 데이터를 저장합니다

Windows에서 Microsoft Teams Error Tag 7ITA9를 수정하는 방법은 무엇입니까?May 06, 2025 pm 04:00 PM

Windows에서 Microsoft Teams Error Tag 7ITA9를 수정하는 방법은 무엇입니까?May 06, 2025 pm 04:00 PMMicrosoft 팀은 가상 회의, 팀 협업 및 작업장 커뮤니케이션에 널리 사용됩니다. 그러나 때때로 사용자는 기술적 인 문제에 직면합니다.

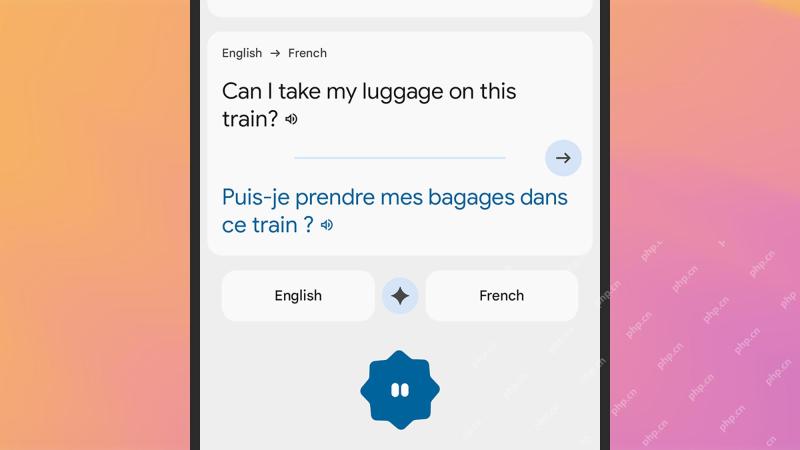

휴대 전화에서 실시간 번역을 얻는 방법May 06, 2025 am 09:44 AM

휴대 전화에서 실시간 번역을 얻는 방법May 06, 2025 am 09:44 AMAI 구동 모바일 번역 앱은 실시간 대화 기능을 크게 향상 시켰습니다. 인터넷 연결이 강한 경우 대부분의 앱은 이제 음성 단어를 원활하게 번역하여 수동 입력 또는 발음 투쟁이 필요하지 않습니다.

Windows 업데이트 오류 0x80071160을 수정하는 방법?May 05, 2025 pm 10:00 PM

Windows 업데이트 오류 0x80071160을 수정하는 방법?May 05, 2025 pm 10:00 PM많은 사용자가 그것을 깨닫지 못하지만 Windows 업데이트는 시스템 안정성 및 보안을 유지하는 데 가장 중요한 기능 중 하나이며 Ensurin

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

Video Face Swap

완전히 무료인 AI 얼굴 교환 도구를 사용하여 모든 비디오의 얼굴을 쉽게 바꾸세요!

인기 기사

뜨거운 도구

DVWA

DVWA(Damn Vulnerable Web App)는 매우 취약한 PHP/MySQL 웹 애플리케이션입니다. 주요 목표는 보안 전문가가 법적 환경에서 자신의 기술과 도구를 테스트하고, 웹 개발자가 웹 응용 프로그램 보안 프로세스를 더 잘 이해할 수 있도록 돕고, 교사/학생이 교실 환경 웹 응용 프로그램에서 가르치고 배울 수 있도록 돕는 것입니다. 보안. DVWA의 목표는 다양한 난이도의 간단하고 간단한 인터페이스를 통해 가장 일반적인 웹 취약점 중 일부를 연습하는 것입니다. 이 소프트웨어는

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

안전한 시험 브라우저

안전한 시험 브라우저는 온라인 시험을 안전하게 치르기 위한 보안 브라우저 환경입니다. 이 소프트웨어는 모든 컴퓨터를 안전한 워크스테이션으로 바꿔줍니다. 이는 모든 유틸리티에 대한 액세스를 제어하고 학생들이 승인되지 않은 리소스를 사용하는 것을 방지합니다.

드림위버 CS6

시각적 웹 개발 도구

SecList

SecLists는 최고의 보안 테스터의 동반자입니다. 보안 평가 시 자주 사용되는 다양한 유형의 목록을 한 곳에 모아 놓은 것입니다. SecLists는 보안 테스터에게 필요할 수 있는 모든 목록을 편리하게 제공하여 보안 테스트를 더욱 효율적이고 생산적으로 만드는 데 도움이 됩니다. 목록 유형에는 사용자 이름, 비밀번호, URL, 퍼징 페이로드, 민감한 데이터 패턴, 웹 셸 등이 포함됩니다. 테스터는 이 저장소를 새로운 테스트 시스템으로 간단히 가져올 수 있으며 필요한 모든 유형의 목록에 액세스할 수 있습니다.