Four.meme 공격 이벤트 분석

- Mary-Kate Olsen원래의

- 2025-03-05 18:48:01595검색

0x4abfd9a204344bd81a276c075ef89412c9fd2f64

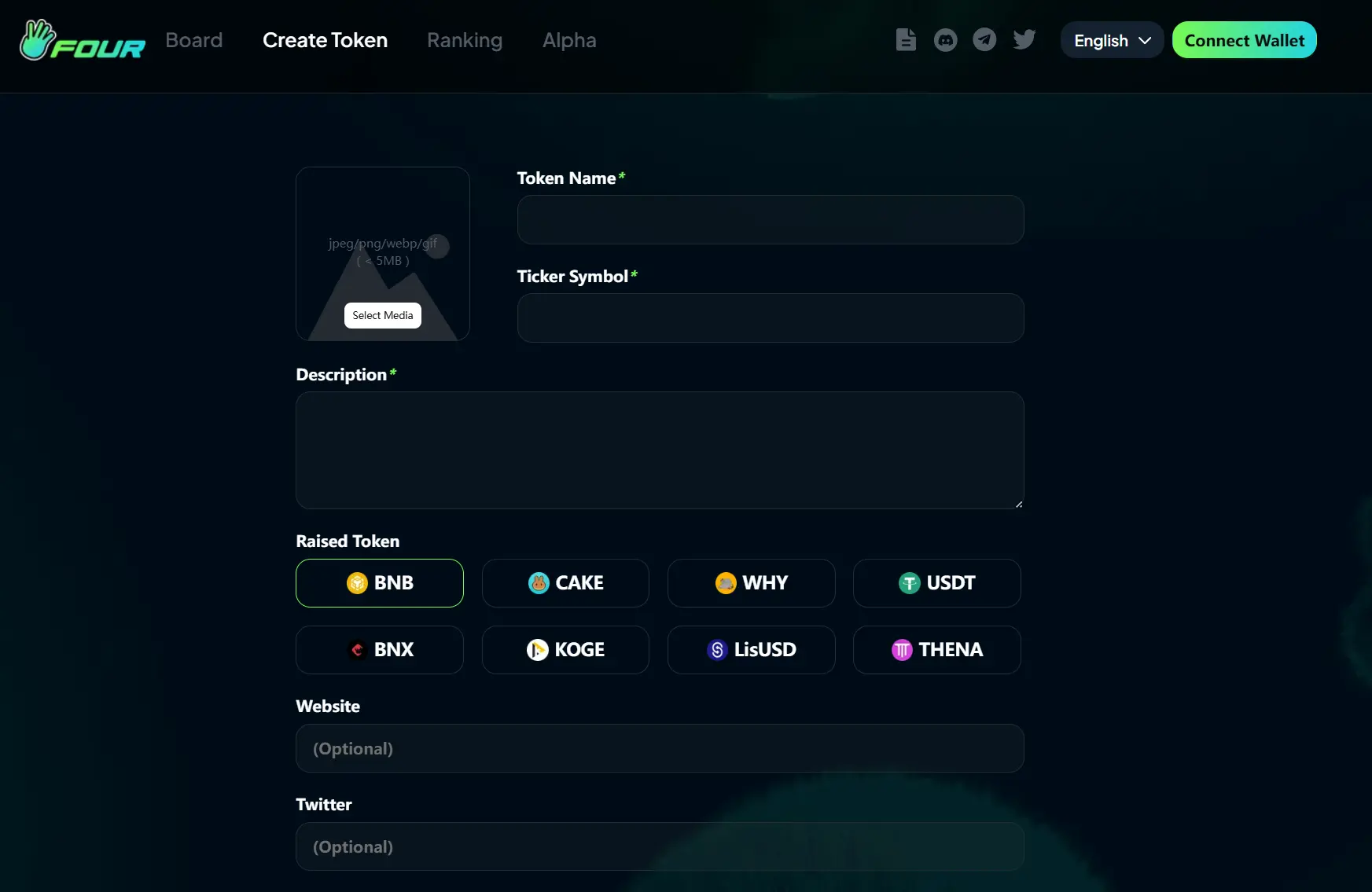

생성 단계 : 사용자는 플랫폼에서 밈인을 만들고 이름, 로고, 설명 및 기타 정보를 사용자 정의하고 처리 수수료를 지불합니다. 플랫폼 계약은 ERC-20 계약을 생성 및 배포하고 초기 토큰을 마이닝하는 일을 담당합니다. 계약 소유권은 악의적 인 행동을 방지하기 위해 Memecoin Creator가 아닌 Four.Meme 플랫폼 계약에 속한다는 점은 주목할 가치가 있습니다. 0x2902f93a0e0e32893b6d5c907ee7bb5dabc459093efa6dbc6e6ba49f85c27f61

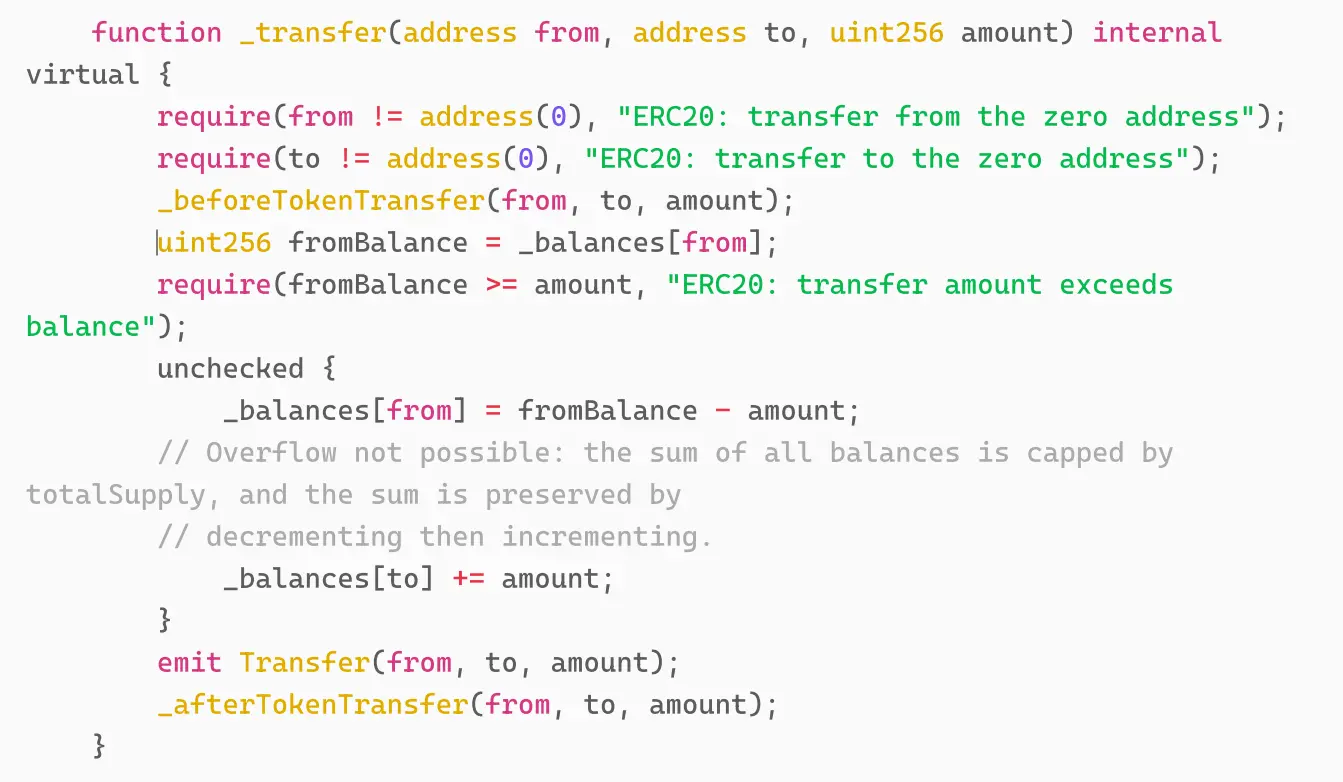

거래 단계 : 사용자는 플랫폼에서 Memecoin을 사고 판매 할 수 있습니다. 가격에 영향을 미치는 처방전없이 거래를 피하기 위해 플랫폼 계약은 토큰의 직접 전송 기능을 제한합니다. 거래가 발생하면 플랫폼 계약은 일시적으로 전송 제한을 해제 한 다음 거래를 완료 한 후 제한을 다시 활성화합니다.

- 마이그레이션 단계 : 메모 인의 시장 가치가 24 BNB에 도달하면 플랫폼 계약은 나머지 토큰과 BNB를 Pancakeswap (DEX)과 같은 분산 된 교환으로 전송합니다.

공격 메소드

공격 메소드

- 매개 변수를 매우 높은 값 (368058418256012 배)로 설정했습니다. <.> 4.meme 계약이

- 이 공격은 덱스 트랜잭션 쌍 생성을 처리하는 데있어 4.meme 계약의 논리를 노출시켰다. 프로젝트 당사자는 경제 모델 및 계약 코드를 설계 할 때보다 엄격한 테스트 및 감사를 수행하고 유사한 취약점의 발생을 피하기 위해 다양한 비정상적인 상황을 고려하는 것이 좋습니다. 여러 감사, 특히 여러 감사 회사의 교차 중심이 플랫폼의 안전을 보장하는 데 중요합니다.

위 내용은 Four.meme 공격 이벤트 분석의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

성명:

본 글의 내용은 네티즌들의 자발적인 기여로 작성되었으며, 저작권은 원저작자에게 있습니다. 본 사이트는 이에 상응하는 법적 책임을 지지 않습니다. 표절이나 침해가 의심되는 콘텐츠를 발견한 경우 admin@php.cn으로 문의하세요.