Laravel의 경로 조작: 취약점으로부터 앱 보호

- DDD원래의

- 2025-01-05 18:40:40479검색

소개

Laravel은 깔끔한 아키텍처와 개발자 친화적인 환경으로 높이 평가되는 인기 있는 PHP 프레임워크입니다. 그러나 파일 경로를 부적절하게 처리하면 애플리케이션이 경로 조작 취약점에 노출될 수 있습니다. 이러한 취약점은 공격자가 제한된 파일이나 디렉터리에 액세스하기 위해 파일 경로를 조작할 때 발생합니다.

이 블로그에서는 실습 코딩 예제를 통해 경로 조작이 무엇인지, 위험이 있는지, Laravel에서 이를 방지할 수 있는 방법을 살펴보겠습니다. 또한 무료 웹사이트 보안 스캐너 도구가 애플리케이션에서 이러한 취약점을 감지하는 방법을 보여 드리겠습니다.

경로 조작이란 무엇인가요?

사용자 제어 입력이 의도한 디렉터리 외부의 파일에 대한 액세스를 허용할 때 경로 조작이 발생합니다. 이로 인해 다음이 발생할 수 있습니다.

- 무단 데이터 액세스: 공격자는 구성이나 로그와 같은 민감한 파일에 액세스할 수 있습니다.

- 파일 수정: 공격자는 중요한 파일을 변경할 수 있습니다.

- 악성 스크립트 실행: 의도하지 않은 위치에 저장된 스크립트를 실행하는 행위.

경로 조작은 어떻게 작동하나요?

공격자는 파일 시스템의 디렉터리 탐색 메커니즘을 악용하는 입력을 제작합니다. 예를 들면 다음과 같습니다.

$file = $_GET['file'];

include("/var/www/html/uploads/" . $file);

사용자가 file=../../etc/passwd를 보내는 경우 스크립트는 민감한 서버 파일을 읽을 수 있습니다.

include("/var/www/html/uploads/../../etc/passwd");

Laravel에서 경로 조작 방지

Laravel은 이러한 위험을 완화하기 위한 내장된 방법을 제공합니다. 실용적인 솔루션을 살펴보겠습니다.

1. 입력 검증 및 삭제

항상 사용자 입력의 유효성을 검사하여 악성 경로가 포함되지 않았는지 확인하세요.

$request->validate([

'file' => 'required|string|alpha_dash'

]);

2. Laravel의 스토리지 클래스 사용

Laravel의 Storage 파사드를 활용하여 파일 경로를 안전하게 관리하세요.

use Illuminate\Support\Facades\Storage;

$file = $request->input('file');

// Securely fetch the file path

$path = Storage::path('uploads/' . basename($file));

if (Storage::exists($path)) {

return response()->download($path);

}

코딩 예: 안전한 파일 검색

다음은 파일을 안전하게 검색하는 전체 예입니다.

$file = $_GET['file'];

include("/var/www/html/uploads/" . $file);

이 코드가 안전한 이유

- basename()은 디렉토리 탐색을 방지합니다.

- storage_path()는 파일 경로를 Laravel의 저장소 디렉터리로 제한합니다.

- 게재하기 전에 파일이 존재하는지 확인하세요.

저희 무료 도구가 경로 조작을 감지하는 방법

보안 평가 도구에 액세스할 수 있는 무료 도구 웹페이지의 스크린샷

보안 평가 도구에 액세스할 수 있는 무료 도구 웹페이지의 스크린샷

무료 웹사이트 보안 검사기를 사용하면 웹 애플리케이션에서 경로 조작 취약점을 검사할 수 있습니다. 이 도구는 상세한 취약성 평가 보고서를 생성하여 애플리케이션을 보호하는 데 도움을 줍니다.

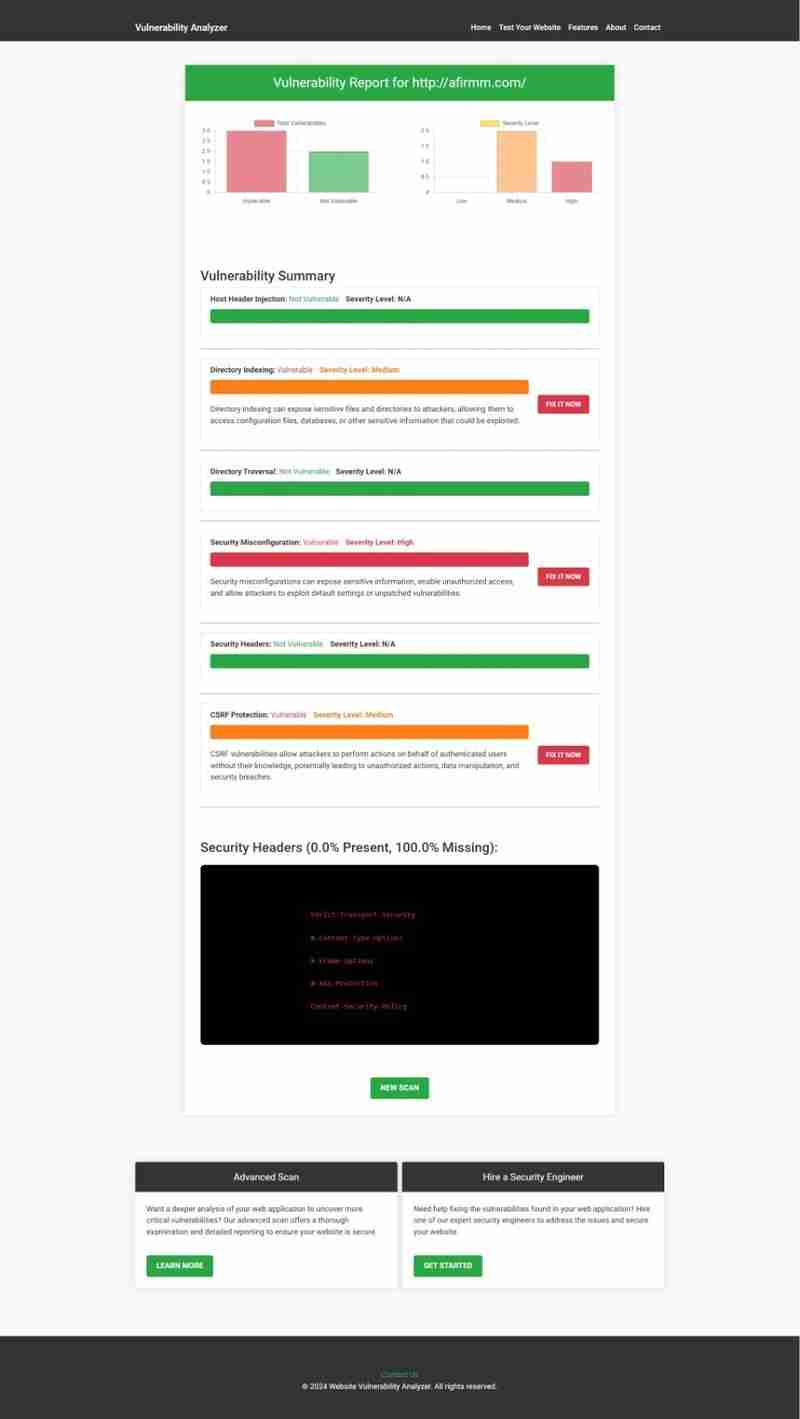

저희 도구를 사용한 실시간 예시

다음은 당사 도구로 생성된 취약성 평가 보고서의 스크린샷입니다.

무료 도구로 생성된 취약성 평가 보고서의 예는 가능한 취약성에 대한 통찰력을 제공합니다.

무료 도구로 생성된 취약성 평가 보고서의 예는 가능한 취약성에 대한 통찰력을 제공합니다.

결론

경로 조작 취약점으로 인해 Laravel 애플리케이션이 손상될 수 있습니다. 입력 내용을 검증하고, 저장소와 같은 안전한 방법을 사용하고, 당사와 같은 도구를 사용하여 정기적인 취약성 평가를 수행하여 웹사이트 보안을 무료로 테스트함으로써 위험을 크게 줄일 수 있습니다.

오늘 애플리케이션을 보호하기 위한 사전 조치를 취하고 강화된 보호를 위한 도구를 사용하여 정기적으로 애플리케이션을 테스트하는 것을 잊지 마세요.

Laravel 애플리케이션에 취약점이 있는지 검사하셨나요? 지금 무료 웹사이트 보안 스캐너로 확인하고 보안을 유지하세요!

위 내용은 Laravel의 경로 조작: 취약점으로부터 앱 보호의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!