웹 애플리케이션에 적합한 인증 방법을 선택하는 데 어려움을 겪고 계십니까? 당신은 혼자가 아닙니다! 오늘날 빠르게 발전하는 디지털 환경에서 다양한 인증 메커니즘을 이해하는 것은 개발자와 기업 모두에게 중요합니다. 이 포괄적인 가이드에서는 세션 기반, JWT, 토큰 기반, SSO(Single Sign-On) 및 OAuth 2.0의 5가지 주요 인증 방법을 설명합니다. 각각이 어떻게 서로 다른 보안 요구 사항을 해결하는지 살펴보고 다음 프로젝트에 대해 정보를 바탕으로 결정을 내리는 데 도움을 드리겠습니다.

1. 세션 기반 인증: 고전적인 접근 방식

세션 기반 인증이란 무엇입니까?

세션 기반 인증은 행사장에서 손목밴드를 받는 것과 같습니다. 일단 들어가면 신분증을 다시 보여주지 않고도 모든 것에 접근할 수 있습니다.

작동 방식

- 사용자 이름과 비밀번호로 로그인합니다.

- 서버는 고유한 세션 ID를 생성하여 쿠키에 저장합니다.

- 귀하의 브라우저는 요청이 있을 때마다 이 쿠키를 보내 귀하가 여전히 귀하임을 증명합니다.

장점과 단점

✅ 장점:

- 구현이 간단함

- 서버는 세션을 완전히 제어할 수 있습니다

❌단점:

- 모바일 앱에는 적합하지 않음

- 서버에 리소스 집약적일 수 있음

실제 사례

Express.js를 사용하여 세션 기반 인증을 구현하는 방법을 살펴보겠습니다.

const express = require('express');

const session = require('express-session');

const app = express();

app.use(session({

secret: 'your-secret-key',

resave: false,

saveUninitialized: true,

cookie: { secure: true, maxAge: 24 * 60 * 60 * 1000 } // 24 hours

}));

app.post('/login', (req, res) => {

// Authenticate user

req.session.userId = user.id;

res.send('Welcome back!');

});

app.get('/dashboard', (req, res) => {

if (req.session.userId) {

res.send('Here's your personalized dashboard');

} else {

res.send('Please log in to view your dashboard');

}

});

app.listen(3000);

2. JWT(JSON 웹 토큰): 최신 상태 비저장 솔루션

JWT란 무엇입니까?

JWT를 디지털 여권이라고 생각해보세요. 여기에는 중요한 정보가 모두 포함되어 있으며, 매번 본국에 체크인할 필요 없이 다양한 "국가"(서비스)에서 사용할 수 있습니다.

작동 방식

- 로그인하면 서버가 귀하의 정보로 JWT를 생성합니다.

- 이 JWT를 저장합니다(일반적으로 localStorage 또는 쿠키).

- 각 요청과 함께 JWT를 보내면 서버가 이를 확인합니다.

JWT의 구조

- 헤더: 사용된 토큰 유형 및 해싱 알고리즘

- 페이로드: 사용자 데이터(청구)

- 서명: 토큰이 변조되지 않았는지 확인

장점과 단점

✅ 장점:

- 상태 비저장 및 확장 가능

- 모바일 및 단일 페이지 앱에 적합

- 사용자 정보를 포함하여 데이터베이스 쿼리를 줄일 수 있습니다

❌단점:

- 토큰 도난 방지를 위해 세심한 취급 필요

JWT 실행

다음은 Express.js와 jsonwebtoken 라이브러리를 사용한 간단한 예입니다.

const jwt = require('jsonwebtoken');

app.post('/login', (req, res) => {

// Authenticate user

const token = jwt.sign(

{ userId: user.id, email: user.email },

'your-secret-key',

{ expiresIn: '1h' }

);

res.json({ token });

});

app.get('/dashboard', (req, res) => {

const token = req.headers['authorization']?.split(' ')[1];

if (!token) return res.status(401).send('Access denied');

try {

const verified = jwt.verify(token, 'your-secret-key');

res.send('Welcome to your dashboard, ' + verified.email);

} catch (err) {

res.status(400).send('Invalid token');

}

});

3. SSO(Single Sign-On): 여러 문에 대한 하나의 키

SSO란 무엇입니까?

사무실 건물의 모든 문을 여는 하나의 마스터 키가 있다고 상상해보세요. 그것이 바로 디지털 세상의 SSO입니다!

작동 방식

- 중앙 SSO 서버에 로그인합니다.

- SSO 서버는 토큰을 생성합니다.

- 이 토큰을 사용하면 다시 로그인하지 않고도 여러 관련 사이트에 액세스할 수 있습니다.

장점과 단점

✅ 장점:

- 놀라울 정도로 사용자 친화적입니다

- 중앙 집중식 사용자 관리

❌단점:

- 설정이 복잡함

- SSO 서버가 다운되면 연결된 모든 서비스에 영향을 미칩니다

SSO 워크플로 예

1. You visit app1.com 2. App1.com redirects you to sso.company.com 3. You log in at sso.company.com 4. SSO server creates a token and sends you back to app1.com 5. App1.com checks your token with the SSO server 6. You're in! And now you can also access app2.com and app3.com without logging in again

4. OAuth 2.0: 인증 프레임워크

OAuth 2.0이란 무엇입니까?

OAuth 2.0은 자동차의 주차 대행 열쇠와 같습니다. 마스터 키를 넘겨주지 않고도 리소스에 대한 제한된 액세스를 제공합니다.

작동 방식

OAuth 2.0을 사용하면 타사 서비스가 비밀번호를 노출하지 않고도 사용자 데이터에 액세스할 수 있습니다. 단순히 인증용이 아닌 인증용입니다.

OAuth 2.0 부여 유형

- 인증 코드: 백엔드가 있는 웹 앱에 가장 적합

- 암시적: 모바일 및 단일 페이지 앱용(보안 수준이 낮고 단계적으로 폐지됨)

- 클라이언트 자격 증명: 기계 간 통신용

- 비밀번호: 사용자가 앱을 정말로 신뢰하는 경우(공용 앱에는 권장하지 않음)

- 새로고침 토큰: 재인증 없이 새 액세스 토큰을 얻으려면

장점과 단점

✅ 장점:

- 매우 유연하고 안전함

- 세분화된 권한 허용

- 주요 기술 기업에서 널리 채택

❌단점:

- Can be complex to implement correctly

- Requires careful security considerations

OAuth 2.0 in Action

Here's a simplified example of the Authorization Code flow using Express.js:

const express = require('express');

const axios = require('axios');

const app = express();

app.get('/login', (req, res) => {

const authUrl = `https://oauth.example.com/authorize?client_id=your-client-id&redirect_uri=http://localhost:3000/callback&response_type=code&scope=read_user`;

res.redirect(authUrl);

});

app.get('/callback', async (req, res) => {

const { code } = req.query;

try {

const tokenResponse = await axios.post('https://oauth.example.com/token', {

code,

client_id: 'your-client-id',

client_secret: 'your-client-secret',

redirect_uri: 'http://localhost:3000/callback',

grant_type: 'authorization_code'

});

const { access_token } = tokenResponse.data;

// Use the access_token to make API requests

res.send('Authentication successful!');

} catch (error) {

res.status(500).send('Authentication failed');

}

});

app.listen(3000, () => console.log('Server running on port 3000'));

Conclusion: Choosing the Right Authentication Method in 2024

As we've seen, each authentication method has its strengths and use cases:

- Session-based: Great for simple, server-rendered applications

- JWT: Ideal for modern, stateless architectures and mobile apps

- SSO: Perfect for enterprise environments with multiple related services

- OAuth 2.0: The go-to choice for third-party integrations and API access

When choosing an authentication method, consider your application's architecture, user base, security requirements, and scalability needs. Remember, the best choice often depends on your specific use case and may even involve a combination of these methods.

Stay secure, and happy coding!

위 내용은 웹 인증에 대한 최종 가이드: 4의 세션, JWT, SSO 및 OAuth 비교의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!

JavaScript로 문자열 문자를 교체하십시오Mar 11, 2025 am 12:07 AM

JavaScript로 문자열 문자를 교체하십시오Mar 11, 2025 am 12:07 AMJavaScript 문자열 교체 방법 및 FAQ에 대한 자세한 설명 이 기사는 JavaScript에서 문자열 문자를 대체하는 두 가지 방법 인 내부 JavaScript 코드와 웹 페이지의 내부 HTML을 탐색합니다. JavaScript 코드 내부의 문자열을 교체하십시오 가장 직접적인 방법은 대체 () 메소드를 사용하는 것입니다. str = str.replace ( "find", "replace"); 이 메소드는 첫 번째 일치 만 대체합니다. 모든 경기를 교체하려면 정규 표현식을 사용하고 전역 플래그 g를 추가하십시오. str = str.replace (/fi

사용자 정의 Google 검색 API 설정 자습서Mar 04, 2025 am 01:06 AM

사용자 정의 Google 검색 API 설정 자습서Mar 04, 2025 am 01:06 AM이 튜토리얼은 사용자 정의 Google 검색 API를 블로그 또는 웹 사이트에 통합하는 방법을 보여 주며 표준 WordPress 테마 검색 기능보다보다 세련된 검색 경험을 제공합니다. 놀랍게도 쉽습니다! 검색을 Y로 제한 할 수 있습니다

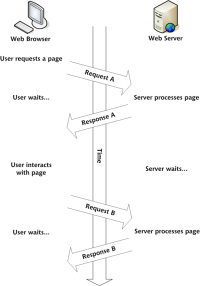

자신의 Ajax 웹 응용 프로그램을 구축하십시오Mar 09, 2025 am 12:11 AM

자신의 Ajax 웹 응용 프로그램을 구축하십시오Mar 09, 2025 am 12:11 AM그래서 여기 당신은 Ajax라는이 일에 대해 배울 준비가되어 있습니다. 그러나 정확히 무엇입니까? Ajax라는 용어는 역동적이고 대화식 웹 컨텐츠를 만드는 데 사용되는 느슨한 기술 그룹을 나타냅니다. 원래 Jesse J에 의해 만들어진 Ajax라는 용어

예제 색상 JSON 파일Mar 03, 2025 am 12:35 AM

예제 색상 JSON 파일Mar 03, 2025 am 12:35 AM이 기사 시리즈는 2017 년 중반에 최신 정보와 새로운 예제로 다시 작성되었습니다. 이 JSON 예에서는 JSON 형식을 사용하여 파일에 간단한 값을 저장하는 방법을 살펴 봅니다. 키 값 쌍 표기법을 사용하여 모든 종류를 저장할 수 있습니다.

10 JQuery Syntax HighlighterMar 02, 2025 am 12:32 AM

10 JQuery Syntax HighlighterMar 02, 2025 am 12:32 AM코드 프레젠테이션 향상 : 개발자를위한 10 개의 구문 하이 라이터 웹 사이트 나 블로그에서 코드 스 니펫을 공유하는 것은 개발자에게 일반적인 관행입니다. 올바른 구문 형광펜을 선택하면 가독성과 시각적 매력을 크게 향상시킬 수 있습니다. 티

8 멋진 jQuery 페이지 레이아웃 플러그인Mar 06, 2025 am 12:48 AM

8 멋진 jQuery 페이지 레이아웃 플러그인Mar 06, 2025 am 12:48 AM손쉬운 웹 페이지 레이아웃에 대한 jQuery 활용 : 8 에센셜 플러그인 jQuery는 웹 페이지 레이아웃을 크게 단순화합니다. 이 기사는 프로세스를 간소화하는 8 개의 강력한 JQuery 플러그인을 강조합니다. 특히 수동 웹 사이트 생성에 유용합니다.

10 JavaScript & JQuery MVC 자습서Mar 02, 2025 am 01:16 AM

10 JavaScript & JQuery MVC 자습서Mar 02, 2025 am 01:16 AM이 기사는 JavaScript 및 JQuery Model-View-Controller (MVC) 프레임 워크에 대한 10 개가 넘는 튜토리얼을 선별 한 것으로 새해에 웹 개발 기술을 향상시키는 데 적합합니다. 이 튜토리얼은 Foundatio의 다양한 주제를 다룹니다

' this ' 자바 스크립트로?Mar 04, 2025 am 01:15 AM

' this ' 자바 스크립트로?Mar 04, 2025 am 01:15 AM핵심 포인트 JavaScript에서는 일반적으로 메소드를 "소유"하는 객체를 말하지만 함수가 호출되는 방식에 따라 다릅니다. 현재 객체가 없으면 글로벌 객체를 나타냅니다. 웹 브라우저에서는 창으로 표시됩니다. 함수를 호출 할 때 이것은 전역 객체를 유지하지만 객체 생성자 또는 그 메소드를 호출 할 때는 객체의 인스턴스를 나타냅니다. call (), apply () 및 bind ()와 같은 메소드를 사용 하여이 컨텍스트를 변경할 수 있습니다. 이 방법은 주어진이 값과 매개 변수를 사용하여 함수를 호출합니다. JavaScript는 훌륭한 프로그래밍 언어입니다. 몇 년 전,이 문장은있었습니다

핫 AI 도구

Undresser.AI Undress

사실적인 누드 사진을 만들기 위한 AI 기반 앱

AI Clothes Remover

사진에서 옷을 제거하는 온라인 AI 도구입니다.

Undress AI Tool

무료로 이미지를 벗다

Clothoff.io

AI 옷 제거제

AI Hentai Generator

AI Hentai를 무료로 생성하십시오.

인기 기사

뜨거운 도구

스튜디오 13.0.1 보내기

강력한 PHP 통합 개발 환경

메모장++7.3.1

사용하기 쉬운 무료 코드 편집기

SecList

SecLists는 최고의 보안 테스터의 동반자입니다. 보안 평가 시 자주 사용되는 다양한 유형의 목록을 한 곳에 모아 놓은 것입니다. SecLists는 보안 테스터에게 필요할 수 있는 모든 목록을 편리하게 제공하여 보안 테스트를 더욱 효율적이고 생산적으로 만드는 데 도움이 됩니다. 목록 유형에는 사용자 이름, 비밀번호, URL, 퍼징 페이로드, 민감한 데이터 패턴, 웹 셸 등이 포함됩니다. 테스터는 이 저장소를 새로운 테스트 시스템으로 간단히 가져올 수 있으며 필요한 모든 유형의 목록에 액세스할 수 있습니다.

ZendStudio 13.5.1 맥

강력한 PHP 통합 개발 환경

에디트플러스 중국어 크랙 버전

작은 크기, 구문 강조, 코드 프롬프트 기능을 지원하지 않음