PHPフォームの検証

この章では、PHP を使用してクライアントから送信されたフォーム データを検証する方法を紹介します。

PHP フォームの検証

| PHP フォームを扱うときはセキュリティを考慮する必要があります。 この章では、ハッカーやスパムを防ぐために、フォームのデータセキュリティ検証を実行する必要がある、PHP フォームデータの安全な処理について説明します。 |

|---|

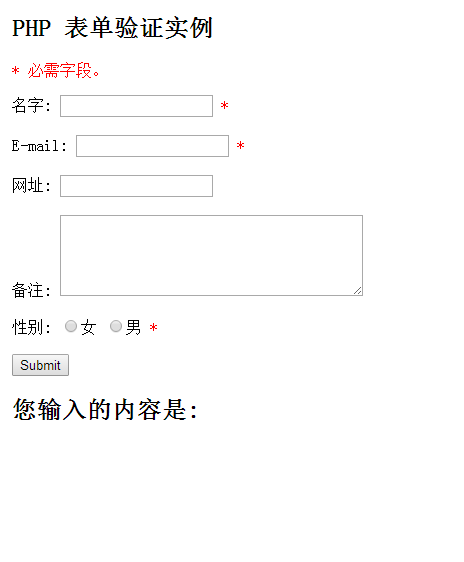

この章で紹介する HTML フォームには、次の入力フィールドが含まれています。 オプションのテキスト フィールド、ラジオ ボタン、および送信ボタンとともに使用する必要があります:

インスタンス

<!DOCTYPE HTML>

<html>

<head>

<meta charset="utf-8">

<title>PHP中文网(php.cn)</title>

<style>

.error {color: #FF0000;}

</style>

</head>

<body>

<?php

// 定义变量并默认设置为空值

$nameErr = $emailErr = $genderErr = $websiteErr = "";

$name = $email = $gender = $comment = $website = "";

if ($_SERVER["REQUEST_METHOD"] == "POST")

{

if (empty($_POST["name"]))

{

$nameErr = "名字是必需的";

}

else

{

$name = test_input($_POST["name"]);

// 检测名字是否只包含字母跟空格

if (!preg_match("/^[a-zA-Z ]*$/",$name))

{

$nameErr = "只允许字母和空格";

}

}

if (empty($_POST["email"]))

{

$emailErr = "邮箱是必需的";

}

else

{

$email = test_input($_POST["email"]);

// 检测邮箱是否合法

if (!preg_match("/([\w\-]+\@[\w\-]+\.[\w\-]+)/",$email))

{

$emailErr = "非法邮箱格式";

}

}

if (empty($_POST["website"]))

{

$website = "";

}

else

{

$website = test_input($_POST["website"]);

// 检测 URL 地址是否合法

if (!preg_match("/\b(?:(?:https?|ftp):\/\/|www\.)[-a-z0-9+&@#\/%?=~_|!:,.;]*[-a-z0-9+&@#\/%=~_|]/i",$website))

{

$websiteErr = "非法的 URL 的地址";

}

}

if (empty($_POST["comment"]))

{

$comment = "";

}

else

{

$comment = test_input($_POST["comment"]);

}

if (empty($_POST["gender"]))

{

$genderErr = "性别是必需的";

}

else

{

$gender = test_input($_POST["gender"]);

}

}

function test_input($data)

{

$data = trim($data);

$data = stripslashes($data);

$data = htmlspecialchars($data);

return $data;

}

?>

<h2>PHP 表单验证实例</h2>

<p><span class="error">* 必需字段。</span></p>

<form method="post" action="<?php echo htmlspecialchars($_SERVER["PHP_SELF"]);?>">

名字: <input type="text" name="name" value="<?php echo $name;?>">

<span class="error">* <?php echo $nameErr;?></span>

<br><br>

E-mail: <input type="text" name="email" value="<?php echo $email;?>">

<span class="error">* <?php echo $emailErr;?></span>

<br><br>

网址: <input type="text" name="website" value="<?php echo $website;?>">

<span class="error"><?php echo $websiteErr;?></span>

<br><br>

备注: <textarea name="comment" rows="5" cols="40"><?php echo $comment;?></textarea>

<br><br>

性别:

<input type="radio" name="gender" <?php if (isset($gender)&&$gender=="female") echo "checked";?> value="female">女

<input type="radio" name="gender" <?php if (isset($gender)&&$gender=="male") echo "checked";?> value="male">男

<span class="error">* <?php echo $genderErr;?></span>

<br><br>

<input type="submit" name="submit" value="Submit">

</form>

<?php

echo "<h2>您输入的内容是:</h2>";

echo $name;

echo "<br>";

echo $email;

echo "<br>";

echo $website;

echo "<br>";

echo $comment;

echo "<br>";

echo $gender;

?>

</body>

</html>インスタンスの実行»

オンライン インスタンスを表示するには、[インスタンスの実行] ボタンをクリックします

上記フォームの検証ルールは次のとおりです:

| フィールド | 検証ルール |

|---|---|

| 名前 | 必須。 + 文字とスペースのみを含めることができます |

| 電子メール | が必要です。 + 有効なメール アドレスである必要があります (「@」と「.」を含む) |

| URL | は必須です。存在する場合、有効な URL が含まれている必要があります |

| 注 | 必須。 複数行の入力フィールド (テキスト フィールド) |

| 性別 | は必須です。 |

を選択する必要があります。まず、純粋な HTML フォーム コードを見てみましょう:

テキスト フィールド

「名前」、「電子メール」、および「ウェブサイト」フィールドはテキスト入力要素であり、 「備考」フィールドは次のとおりです。 テキストエリア。 HTML コードは次のとおりです:

“名字”: <input type="text" name="name"> E-mail: <input type="text" name="email"> 网址: <input type="text" name="website"> 备注: <textarea name="comment" rows="5" cols="40"></textarea>

ラジオ ボタン

「性別」フィールドはラジオ ボタンで、HTML コードは次のとおりです:

<input type="radio" name="gender" value="female">女 <input type="radio" name="gender" value="male">男

フォーム要素

HTML フォームコードは次のとおりです。 表示:

<form method="post" action="<?php echo htmlspecialchars($_SERVER["PHP_SELF"]);?>">このフォームは、method="post" メソッドを使用してデータを送信します。

| $_SERVER["PHP_SELF"] 変数とは何ですか? $_SERVER["PHP_SELF"] は、現在実行中のスクリプトのファイル名を返すスーパーグローバル変数であり、関連していますドキュメントルートに。 |

|---|

そのため、$_SERVER["PHP_SELF"] は、別のページにジャンプするのではなく、現在のページにフォーム データを送信します。

| htmlspecialchars() メソッドとは何ですか? htmlspecialchars() 関数は、一部の事前定義された文字を HTML エンティティに変換します。 定義済みの文字は次のとおりです:

|

|---|

$_SERVER["PHP_SELF"] 変数は可能ですか?ハッカーによって使用されます ハッカーがクロスサイト スクリプティング HTTP リンクを使用して攻撃する場合、$_SERVER["PHP_SELF"] サーバー変数もスクリプトに埋め込まれます。その理由は、クロスサイト スクリプトがアタッチされているためです。実行可能ファイルのパス。したがって、$_SERVER["PHP_SELF"] の文字列には HTTP リンクの背後にある JavaScript プログラム コードが含まれます。

次のフォームファイル名を「test_form.php」として指定します:

<form method="post" action="<?php echo $_SERVER["PHP_SELF"];?>">次に、送信アドレスをURLを使用して指定します。 「test_form.php」、上記のコードを次のように変更します。

<form method="post" action="test_form.php">これは良いですね。

ただし、ユーザーがブラウザのアドレスバーに次のアドレスを入力することを考慮します:

http://www.php.cn/test_form.php/%22%3E%3Cscript%3Ealert('hacked')%3C/script%3E 上記の URL は次のコードに解析されて実行されます: <form method="post" action="test_form.php/"><script>alert('hacked')</script> コードに script タグが追加されます、アラートコマンドを追加しました。

この Javascript コードは、ページの読み込み時に実行されます (ユーザーにはポップアップ ボックスが表示されます)。

これは、PHP_SELF 変数がハッカーによってどのように悪用されるかを示す簡単な例にすぎません。 <script> タグには任意の JavaScript コードを追加できることに注意してください。 ハッカーはこれを使用してページを別のサーバーのページにリダイレクトできます。 悪意のあるコードはコード ファイル内で保護でき、そのコードによってグローバル変数が変更されたり、ユーザーのフォーム データが取得されたりする可能性があります。

$_SERVER["PHP_SELF"] の悪用を回避するにはどうすればよいですか?

$_SERVER["PHP_SELF"] は、htmlspecialchars() 関数を使用することで回避できます。

フォーム コードは次のようになります:

<form method="post" action="<?php echo htmlspecialchars($_SERVER["PHP_SELF"]);?>">htmlspecialchars() いくつかの事前定義された文字を HTML エンティティに変換します。ユーザーが利用したい場合は、 PHP_SELF 変数を使用すると、結果は次のように出力されます:

<form method="post" action="test_form.php/"><script>alert('hacked')</script>"> はこの脆弱性を試すことができませんでした! PHP を使用してフォーム データを検証する

まず第一に、PHP の htmlspecialchars() 関数を通じてユーザーによって送信されたすべてのデータを処理します。

htmlspecialchars() 関数を使用する場合、ユーザーが次のテキスト フィールドを送信しようとすると:

<script>location.href('http://www.php.cn')</script> 以下に示すように、HTML エスケープ コードとして保存されるため、コードは実行されません: <script>location.href('http://www.php.cn')</script> 上記のコードは安全で、通常どおりページに表示したり、電子メールに挿入したりできます。 ユーザーがフォームを送信すると、次の 2 つのことを行います:

1. PHP の Trim() 関数を使用して、ユーザー入力データ内の不要な文字 (スペース、タブ、改行など) を削除します。

2. PHPのstripslashes()関数を使用して、ユーザー入力データのバックスラッシュ()を削除します

次に、これらのフィルタリング関数を定義した関数に記述します。これにより、コードの再利用性が大幅に向上します。

関数にtest_input()という名前を付けます。

これで、test_input() 関数を通じて $_POST 内のすべての変数を検出できます。スクリプト コードは次のとおりです:

Instance

<!DOCTYPE HTML>

<html>

<head>

<meta charset="utf-8">

<title>PHP中文网(php.cn)</title>

</head>

<body>

<?php

// 定义变量并默认设置为空值

$name = $email = $gender = $comment = $website = "";

if ($_SERVER["REQUEST_METHOD"] == "POST")

{

$name = test_input($_POST["name"]);

$email = test_input($_POST["email"]);

$website = test_input($_POST["website"]);

$comment = test_input($_POST["comment"]);

$gender = test_input($_POST["gender"]);

}

function test_input($data)

{

$data = trim($data);

$data = stripslashes($data);

$data = htmlspecialchars($data);

return $data;

}

?>

<h2>PHP 表单验证实例</h2>

<form method="post" action="<?php echo htmlspecialchars($_SERVER["PHP_SELF"]);?>">

名字: <input type="text" name="name">

<br><br>

E-mail: <input type="text" name="email">

<br><br>

网址: <input type="text" name="website">

<br><br>

备注: <textarea name="comment" rows="5" cols="40"></textarea>

<br><br>

性别:

<input type="radio" name="gender" value="female">女

<input type="radio" name="gender" value="male">男

<br><br>

<input type="submit" name="submit" value="Submit">

</form>

<?php

echo "<h2>您输入的内容是:</h2>";

echo $name;

echo "<br>";

echo $email;

echo "<br>";

echo $website;

echo "<br>";

echo $comment;

echo "<br>";

echo $gender;

?>

</body>Run Instance»

[Run Instance] ボタンをクリックして表示します。オンラインインスタンス

上記のスクリプトを実行するとき、$_SERVER["REQUEST_METHOD"] を使用してフォームが送信されたかどうかを検出することに注意してください。 。 REQUEST_METHOD が POST の場合、フォームが送信され、データが検証されます。フォームが送信されない場合、検証はスキップされ、空白で表示されます。

上記例における入力項目の使用は任意であり、ユーザーが何も入力しなくても正常に表示されます。

おすすめ実践チュートリアル:「PHP Form Validation」

次の章では、ユーザーが入力したデータを検証する方法を紹介します。

| XSS とも呼ばれます。 CSS (Cross-Site Script)、クロスサイト スクリプティング攻撃。悪意のある攻撃者は、Web ページに悪意のある HTML コードを挿入し、ユーザーがそのページを閲覧すると、Web ページに埋め込まれた HTML コードが実行され、悪意のあるユーザーの特別な目的が達成されます。 |

|---|