php エディター Baicao は、AAD と AWS Cognito を使用して Spring Boot REST API を保護することに関する Java Q&A 記事を注意深く作成しました。この記事では、これら 2 つの認証サービスを活用してさまざまなエンドポイントを保護し、API の安全性を確保する方法を説明します。私たちのガイドに従って、Spring Boot プロジェクトに認証と認可を実装して、REST API をより強力で信頼性の高いものにする方法を学びましょう。

質問の内容

このトピックに関するリソースがどこにも見つからないため、誰かがここで私を助けてくれることを願っています。

Spring Boot Restapi があり、現在の構成には 2 つのルートがあります: 1. 非認証 2. aad/entra のベアラーを介して認証

私の構成方法は現在次のように設定されています:

リーリーこれは、aadresourceserverwebsecurityconfigureadapter を拡張するクラスでラップされています。

このように API を構成することで、次のようにルートを保護できます:

リーリー 新しいタイプのユーザーが認可エンドポイントを使用できるように API を拡張する必要があります。これらのユーザーは aws cognito によって管理されます。一部のパスを承認せず、一部のパスを aad 経由で保護し、一部のパスを aws cognito 経由で保護できるように websecurityconfigureadapter を設定するにはどうすればよいですか?

私が抱えている主な問題は、aadresourceserverwebsecurityconfigureadapter が Microsoft が提供するベアラーでのみ機能するように jwt 検証を構成していることです。

理想的には次のようなものが欲しいです:

リーリー 私が見つけたもう 1 つの問題は、aadresourceserverwebsecurityconfigureadapter が、jwtclaimnames の「roles」と「scp」のすべての可能なプレフィックスを「scope_」と「approle_」に自動的に設定することです。理想的には、aad と aws cognito で異なるものにして、「aad_scope_」、「aad_approle_」、「cognito_group_」という接頭辞を付けるようにしたいと思います。

スプリングブート用のマルチテナントjwt認証を実装する方法を説明する情報をいくつか見つけましたが、それらはすべてSQLデータベースを使用してパスワード/ユーザーベースの認証を実装するだけです。

aws cognito によって提供される jwt の検証を組み込むことができるように、基本的にすべての aad ロジックを再実装する必要がある方法はありますか、それともルーティングに基づいて決定を行う方法はありますか?

httpsecurity の oauth2resourceserver() 関数を使用して jwt の使用を構成できることはすでに知っていますが、その機能を単一のテナントに実装する方法に関する情報しか見つかりませんでした。

この特定のケースまたは同様のケースをうまく実装した人、または私を正しい方向に導いてくれる人がいたら、非常に感謝します。 あるいは、私の考えが完全に間違っているかもしれないので、教えてください。

実用的なソリューションの更新の使用 (2024 年 1 月 25 日)

@ch4mp の回答のおかげで、成功しました。 >実用的な回答

私の実装は非常に単純化され、次のようになります:

アプリケーション.yml

リーリーセキュリティ構成

リーリー私のコントローラーは次のようになります:

リーリーBuild.gradle

リーリーこれは Springの公式ランチャーではなく、OSS実装です: https://www.php.cn/link/49844ba129a1cbc3d964703fcdb756ba

他の問題が発生した場合は再度更新しますが、今のところは問題なく動作しています。

解決策

簡単なので、私のスターターを使用してここで解決策を公開します。

「公式」スプリング ブート ランチャーのみを使用して安全な構成を構築したい場合は、認証マネージャーごとに、iss 宣言を使用して独自の authenticationmanagerresolver<httpserletrequest></httpserletrequest> を提供する必要があります。各サーバーには、必要なオリジン クレームとプレフィックスを処理するための独自の認証コンバーターと独自のアクセス許可コンバーターがあります。例と実装のヒントについては、私のチュートリアル または 公式ドキュメントを参照してください。 この他の回答も役立つかもしれません(権限マッピングの要件は完全に異なりますが、認証マネージャーのリゾルバーは似ています)。

ブート 3.2.2 と spring-addons を使用します

リーリー

リーリー

次の application.yaml を編集して、独自のパブリッシャーを配置します:

上記の path の値は json パスです。 jsonpath.com などのツールを使用して、独自のトークン ペイロード (jwt.io などのツールを使用して抽出された) に対してパス式をテストできます。

はい、とても簡単です。いいえ、yaml プロパティや Java 設定を省略したわけではありません (信じられない場合は、新しいプロジェクトでテストしてください)。

示例控制器

@restcontroller

public class greetcontroller {

@getmapping("/greet")

@preauthorize("isauthenticated()")

public string getgreet(authentication auth) {

return "hello %s! you are granted with %s.".formatted(auth.getname(), auth.getauthorities());

}

@getmapping(value = "/strings")

@preauthorize("hasanyauthority('aad_approle_admin', 'cognito_group_admin')")

public list<string> getstrings() {

return list.of("protected", "strings");

}

}

示例测试

@webmvctest(controllers = greetcontroller.class)

@autoconfigureaddonswebmvcresourceserversecurity

@import(securityconf.class)

class greetcontrollertest {

@autowired

mockmvcsupport api;

@test

@withanonymoususer

void givenuserisanonymous_whengetgreet_thenunauthorized() throws unsupportedencodingexception, exception {

api.get("/greet").andexpect(status().isunauthorized());

}

@test

@withjwt("aad_admin.json")

void givenuserisaadadmin_whengetgreet_thenok() throws unsupportedencodingexception, exception {

final var actual = api.get("/greet").andexpect(status().isok()).andreturn().getresponse().getcontentasstring();

assertequals(

"hello aad-admin! you are granted with [aad_approle_msiam_access, aad_approle_admin, aad_scope_openid, aad_scope_profile, aad_scope_machin:truc].",

actual);

}

@test

@withjwt("cognito_admin.json")

void givenuseriscognitoadmin_whengetgreet_thenok() throws unsupportedencodingexception, exception {

final var actual = api.get("/greet").andexpect(status().isok()).andreturn().getresponse().getcontentasstring();

assertequals("hello amazon-cognito-admin! you are granted with [cognito_group_admin, cognito_group_machin:truc].", actual);

}

@test

@withjwt("aad_machin-truc.json")

void givenuserisaadmachintruc_whengetgreet_thenok() throws unsupportedencodingexception, exception {

final var actual = api.get("/greet").andexpect(status().isok()).andreturn().getresponse().getcontentasstring();

assertequals("hello aad-user! you are granted with [aad_approle_msiam_access, aad_scope_openid, aad_scope_profile, aad_scope_machin:truc].", actual);

}

@test

@withjwt("cognito_machin-truc.json")

void givenuseriscognitomachintruc_whengetgreet_thenok() throws unsupportedencodingexception, exception {

final var actual = api.get("/greet").andexpect(status().isok()).andreturn().getresponse().getcontentasstring();

assertequals("hello amazon-cognito-user! you are granted with [cognito_group_machin:truc].", actual);

}

@test

@withanonymoususer

void givenuserisanonymous_whengetstrings_thenunauthorized() throws unsupportedencodingexception, exception {

api.get("/strings").andexpect(status().isunauthorized());

}

@test

@withjwt("aad_admin.json")

void givenuserisaadadmin_whengetstrings_thenok() throws unsupportedencodingexception, exception {

final var actual = api.get("/strings").andexpect(status().isok()).andreturn().getresponse().getcontentasstring();

assertequals("[\"protected\",\"strings\"]", actual);

}

@test

@withjwt("cognito_admin.json")

void givenuseriscognitoadmin_whengetstrings_thenok() throws unsupportedencodingexception, exception {

final var actual = api.get("/strings").andexpect(status().isok()).andreturn().getresponse().getcontentasstring();

assertequals("[\"protected\",\"strings\"]", actual);

}

@test

@withjwt("aad_machin-truc.json")

void givenuserisaadmachintruc_whengetstrings_thenforbidden() throws unsupportedencodingexception, exception {

api.get("/strings").andexpect(status().isforbidden());

}

@test

@withjwt("cognito_machin-truc.json")

void givenuseriscognitomachintruc_whengetstrings_thenforbidden() throws unsupportedencodingexception, exception {

api.get("/strings").andexpect(status().isforbidden());

}

}

使用此测试资源:

aad_admin.json

{

"sub": "aad-admin",

"iss": "https://sts.windows.net/0a962d63-6b23-4416-81a6-29f88c553998/",

"approles": [

{

"allowedmembertypes": [

"user"

],

"description": "msiam_access",

"displayname": "msiam_access",

"id": "ef7437e6-4f94-4a0a-a110-a439eb2aa8f7",

"isenabled": true,

"origin": "application",

"value": null

},

{

"allowedmembertypes": [

"user"

],

"description": "administrators only",

"displayname": "admin",

"id": "4f8f8640-f081-492d-97a0-caf24e9bc134",

"isenabled": true,

"origin": "serviceprincipal",

"value": "administrator"

}

],

"scope": "openid profile machin:truc"

}

aad_machin-truc.json

{

"sub": "aad-user",

"iss": "https://sts.windows.net/0a962d63-6b23-4416-81a6-29f88c553998/",

"approles": [

{

"allowedmembertypes": [

"user"

],

"description": "msiam_access",

"displayname": "msiam_access",

"id": "ef7437e6-4f94-4a0a-a110-a439eb2aa8f7",

"isenabled": true,

"origin": "application",

"value": null

}

],

"scope": "openid profile machin:truc"

}

cognito_admin.json

{

"sub": "amazon-cognito-admin",

"iss": "https://cognito-idp.us-west-2.amazonaws.com/us-west-2_rzhmglwjl",

"cognito:groups": ["admin", "machin:truc"],

"scope": "openid profile cog:scope"

}

cognito_machin-truc.json

{

"sub": "amazon-cognito-user",

"iss": "https://cognito-idp.us-west-2.amazonaws.com/us-west-2_RzhmgLwjl",

"cognito:groups": ["machin:truc"],

"scope": "openid profile cog:scope"

}

以上がAAD と AWS Cognito を使用してさまざまなエンドポイントの Spring Boot REST API を保護するの詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

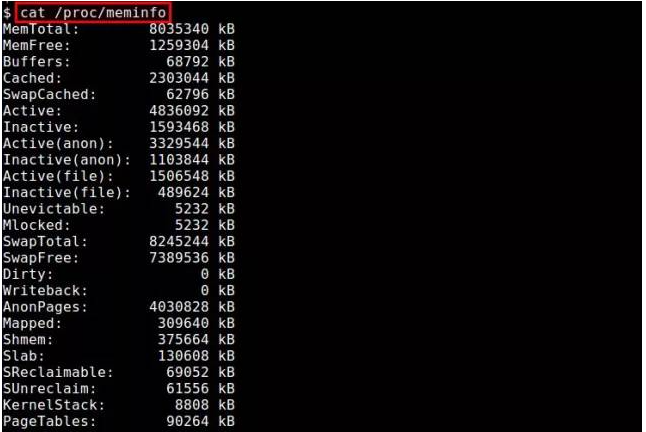

Linux下查看内存使用情况方法总结Feb 05, 2024 am 11:45 AM

Linux下查看内存使用情况方法总结Feb 05, 2024 am 11:45 AMQ:我有一个问题,我想要监视Linux系统的内存使用情况。在Linux下有哪些可用的视图或命令行工具可以使用呢?A:在Linux系统中,有多种方法可以监视内存使用情况。下面是一些通过视图工具或命令行来查看内存使用情况的方法。/proc/meminfo:最简单的方法是查看/proc/meminfo文件。这个虚拟文件会动态更新,并提供了关于内存使用情况的详细信息。它列出了各种内存指标,可以满足你对内存使用情况的大部分需求。另外,你还可以通过/proc//statm和/proc//status来查看进

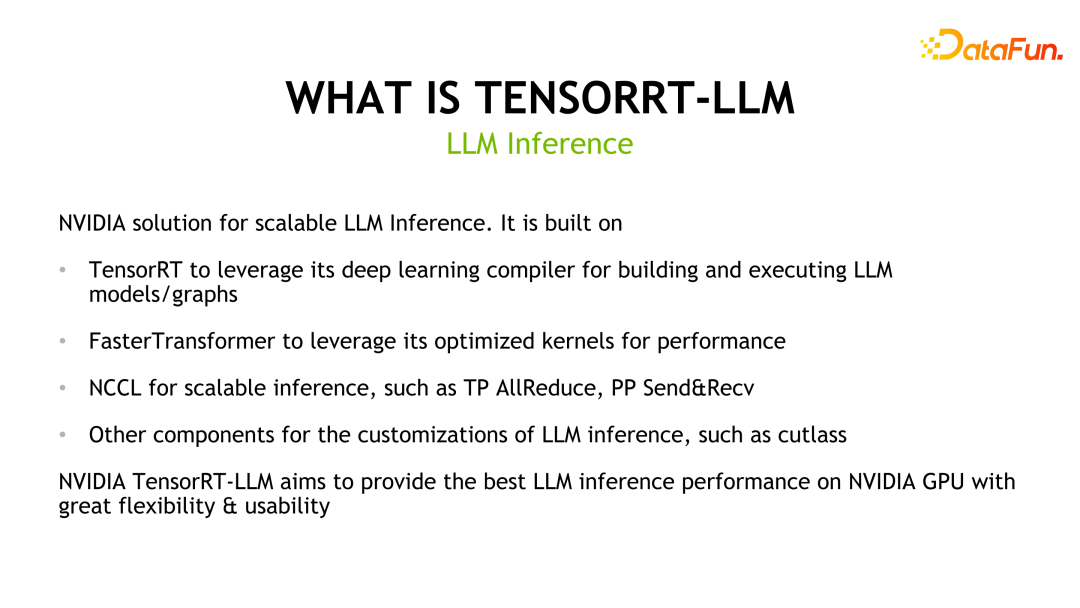

揭秘NVIDIA大模型推理框架:TensorRT-LLMFeb 01, 2024 pm 05:24 PM

揭秘NVIDIA大模型推理框架:TensorRT-LLMFeb 01, 2024 pm 05:24 PM一、TensorRT-LLM的产品定位TensorRT-LLM是NVIDIA为大型语言模型(LLM)开发的可扩展推理方案。它基于TensorRT深度学习编译框架构建、编译和执行计算图,并借鉴了FastTransformer中高效的Kernels实现。此外,它还利用NCCL实现设备间的通信。开发者可以根据技术发展和需求差异,定制算子以满足特定需求,例如基于cutlass开发定制的GEMM。TensorRT-LLM是NVIDIA官方推理方案,致力于提供高性能并不断完善其实用性。TensorRT-LL

Linux 上的最佳白板应用程序Feb 05, 2024 pm 12:48 PM

Linux 上的最佳白板应用程序Feb 05, 2024 pm 12:48 PM“我们将介绍几款适用于Linux系统的白板应用程序,相信这些信息对您会非常有帮助。请继续阅读!”一般来说,数字白板是一种用于大型互动显示面板的工具,常见的设备类型包括平板电脑、大屏手机、触控笔记本和表面显示设备等。当教师使用白板时,您可以使用触控笔、手写笔、手指甚至鼠标在设备屏幕上进行绘画、书写或操作元素。这意味着您可以在白板上拖动、点击、删除和绘画,就像在纸上使用笔一样。然而,要实现这一切,需要有一款软件来支持这些功能,并实现触控和显示之间的精细协调。目前市面上有许多商业应用可以完成这项工作。

ZR币升值空间大吗? ZR币在哪里购买交易?Feb 01, 2024 pm 08:09 PM

ZR币升值空间大吗? ZR币在哪里购买交易?Feb 01, 2024 pm 08:09 PMZRX(0x)是一个基于以太坊区块链的开放协议,用于实现分布式交易和去中心化交易所(DEX)功能。作为0x协议的原生代币,ZRX可用于支付交易费用、治理协议变更和获取平台优惠。1.ZRX币升值空间展望:从技术角度来看,ZRX作为0x协议的核心代币,在去中心化交易所的应用逐渐增多,市场对其认可度也在增加。以下是几个关键因素,有助于提升ZRX币的价值空间:市场需求潜力大、社区活跃度高、开发者生态繁荣等。这些因素共同促进了ZRX的广泛应用和使用,进而推动了其市场价格的上升。市场需求的增长潜力,意味着更

BOSS直聘怎么创建多个简历Feb 05, 2024 pm 02:18 PM

BOSS直聘怎么创建多个简历Feb 05, 2024 pm 02:18 PMBOSS直聘怎么创建多个简历?BOSS直聘是很多小伙伴找工作的一大招聘平台,为用户们提供了非常多便利的求职服务。各位在使用BOSS直聘的时候,可以创建多个不同的简历,以便投送到不同的工作岗位上,获取到更高成功率的求职操作,各位如果对此感兴趣的话,就随小编一起来看看BOSS直聘双简历创建教程吧。BOSS直聘怎么创建多个简历1.登录Boss直聘:在您的电脑或手机上,登录您的Boss直聘账户。2.进入简历管理:在Boss直聘首页,点击“简历管理”,进入简历管理页面。3.创建新简历:在简历管理页面,点击

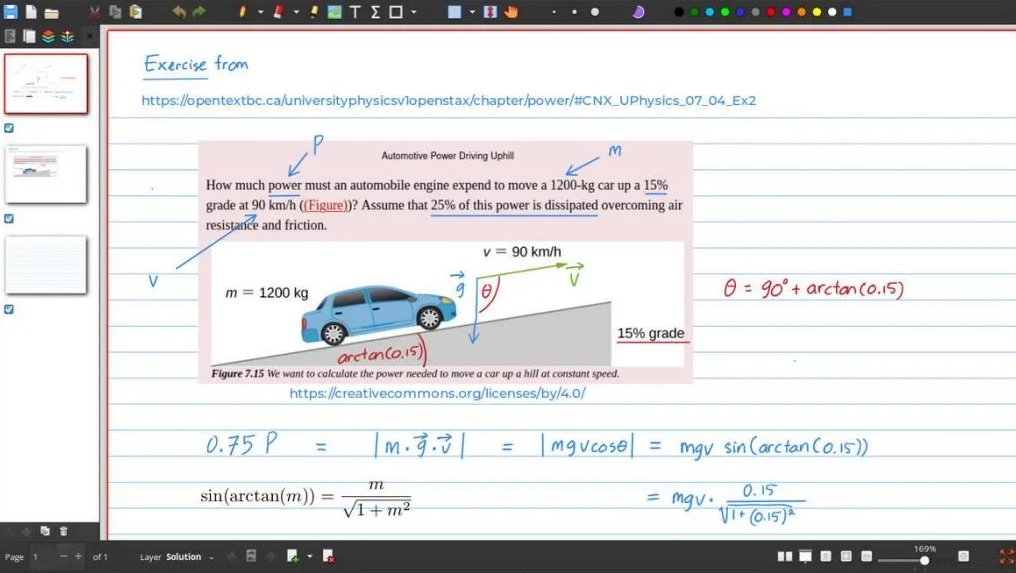

手把手教你构建linux rootfsFeb 05, 2024 pm 03:51 PM

手把手教你构建linux rootfsFeb 05, 2024 pm 03:51 PMbusybox概述众所周知,在Linux环境下,一切皆文件,文件可以表示一切。而文件系统则是这些普通组件的集合。在嵌入式领域中,常常使用基于busybox构建的rootfs来构建文件系统。busybox诞生至今已有近20年的历史,如今已成为嵌入式行业中主流的rootfs构建工具。busybox的代码是完全开源的。你可以进入官方网站,点击”GetBusyBox”下面的”DownloadSource”进入源码下载界面。“官方网站链接:https://busybox.net/”2.busybox的配置

Linux字节对齐的那些事Feb 05, 2024 am 11:06 AM

Linux字节对齐的那些事Feb 05, 2024 am 11:06 AM最近,我正在进行一个项目,遇到了一个问题。在ARM上运行的ThreadX与DSP通信时采用了消息队列的方式传递消息(最终实现使用了中断和共享内存的方法)。然而,在实际的操作过程中,发现ThreadX经常崩溃。经过排查,发现问题出在传递消息的结构体没有考虑字节对齐的问题上。我想顺便整理一下关于C语言中字节对齐的问题,并与大家分享。一、概念字节对齐与数据在内存中的位置有关。如果一个变量的内存地址恰好是它长度的整数倍,那么它就被称为自然对齐。例如,在32位CPU下,假设一个整型变量的地址为0x0000

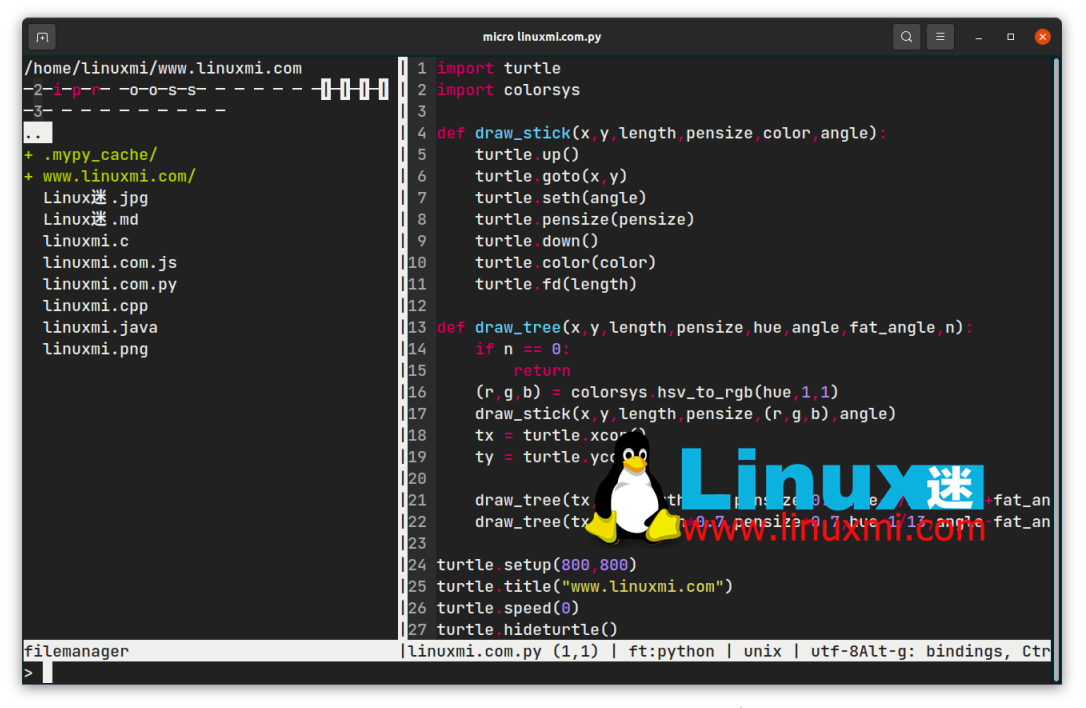

比 Vim 更现代直观的 Linux 文本编辑器Feb 05, 2024 pm 02:00 PM

比 Vim 更现代直观的 Linux 文本编辑器Feb 05, 2024 pm 02:00 PM如果你厌倦了Vi和Vim的奇怪界面和繁琐的键绑定,为什么不试试Micro编辑器呢?命令行文本编辑器证明了Linux终端的实用性,让您可以在不离开终端的情况下进行文件编辑。这些编辑器使用的资源更少,速度也非常快,非常适合进行一些快速编辑。一些流行的命令行文本编辑器包括Vi、Vim和Nano。它们在大多数Linux发行版中都预装了。然而,对于初学者来说,学习Vi或Vim的曲线和键绑定可能有些困难。这时,Micro文本编辑器就成为了一个更简单的选择。Micro与其他编辑相比的表现如何Micro宣称自己

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

WebStorm Mac版

便利なJavaScript開発ツール

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

DVWA

Damn Vulnerable Web App (DVWA) は、非常に脆弱な PHP/MySQL Web アプリケーションです。その主な目的は、セキュリティ専門家が法的環境でスキルとツールをテストするのに役立ち、Web 開発者が Web アプリケーションを保護するプロセスをより深く理解できるようにし、教師/生徒が教室環境で Web アプリケーションを教え/学習できるようにすることです。安全。 DVWA の目標は、シンプルでわかりやすいインターフェイスを通じて、さまざまな難易度で最も一般的な Web 脆弱性のいくつかを実践することです。このソフトウェアは、

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ホットトピック

7350

7350 15

15 1628

1628 14

14 1353

1353 52

52 1265

1265 25

25 1214

1214 29

29