Nginx がリクエストソース IP に基づいてアクセス制御構成を実装する方法、具体的なコード例が必要です

ネットワーク アプリケーション開発では、サーバーを悪意のある攻撃から保護することが非常に重要ですワンリングを攻撃する。 Nginx をリバース プロキシ サーバーとして使用すると、IP アクセス制御を構成して特定の IP アドレスへのアクセスを制限し、サーバーのセキュリティを向上させることができます。この記事では、Nginx でリクエスト元 IP に基づいたアクセス制御構成を実装する方法と、具体的なコード例を紹介します。

まず、Nginx 構成ファイルを編集する必要があります。通常、このファイルは /etc/nginx/nginx.conf にあります。このファイルには、グローバル Nginx 構成を含む「http」というブロックがあります。次のコードをブロックに追加する必要があります。

http {

# 定义一个名为“block_ip”的map,用于存储需要屏蔽的IP地址

map $remote_addr $block_ip {

default 0; # 默认情况下,不屏蔽任何IP地址

192.168.0.100 1; # 需要屏蔽的IP地址,值设为1

192.168.0.101 1; # 需要屏蔽的IP地址,值设为1

}

# 定义一个名为“block_ips”的变量,通过内部重定向的方式使用“block_ip”进行判断

set $block_ips "";

if ($block_ip = 1) {

set $block_ips "block";

}

# 在server块中添加访问控制配置,只允许没有被屏蔽的IP地址访问

server {

listen 80;

server_name example.com;

# 添加对block_ips变量值的判断

if ($block_ips = "block") {

return 403;

}

}

}上記のコードでは、まずブロックする必要がある IP アドレスを保存するために「block_ip」という名前のマップを定義します。デフォルトでは 0 に設定されており、IP アドレスはブロックされません。必要に応じて、特定の IP アドレスを 1 に設定して、その IP アドレスをブロックする必要があることを示すことができます。

次に、「block_ips」という変数を定義し、内部リダイレクトによる判定に「block_ip」を使用します。まず、変数を空に設定します。次に、if ステートメントを使用して、「block_ip」の値が 1 に等しいかどうかを判断します。その場合は、「block_ips」を「block」に設定します。

最後に、アクセス制御構成がサーバー ブロックに追加されます。 listen ディレクティブを使用してリスニング・ポート番号を指定し、server_name ディレクティブを使用してドメイン名または IP アドレスを指定します。 if ステートメントでは、「block_ips」の値が「block」と等しいかどうかを判断します。その場合は、403 Forbidden 応答を返します。

上記のコードは単なる例であり、Nginx でリクエスト ソース IP に基づいてアクセス制御構成を実装する方法を示すためにのみ使用されます。ブロックする必要があるIPアドレスの追加、リスニングポート番号やドメイン名の変更など、実際のニーズに応じて適切な設定を行ってください。

要約すると、Nginx はマップと変数を使用することで、リクエスト元 IP に基づいたアクセス制御を簡単に実装できます。設定ファイル内で対応する設定を行うことで、特定の IP アドレスへのアクセスを制限でき、サーバーのセキュリティが向上します。

以上がNginx がリクエストソース IP に基づいてアクセス制御構成を実装する方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

内存飙升!记一次nginx拦截爬虫Mar 30, 2023 pm 04:35 PM

内存飙升!记一次nginx拦截爬虫Mar 30, 2023 pm 04:35 PM本篇文章给大家带来了关于nginx的相关知识,其中主要介绍了nginx拦截爬虫相关的,感兴趣的朋友下面一起来看一下吧,希望对大家有帮助。

nginx限流模块源码分析May 11, 2023 pm 06:16 PM

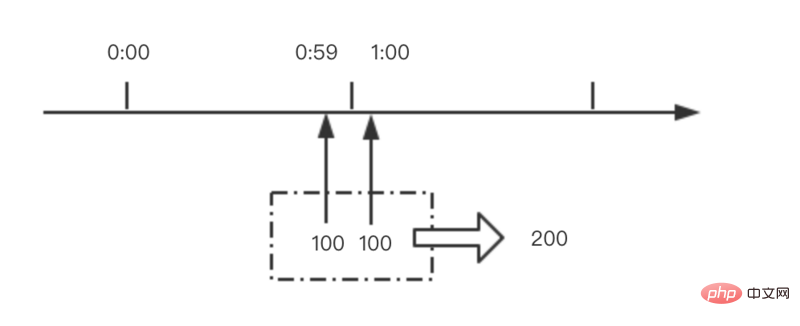

nginx限流模块源码分析May 11, 2023 pm 06:16 PM高并发系统有三把利器:缓存、降级和限流;限流的目的是通过对并发访问/请求进行限速来保护系统,一旦达到限制速率则可以拒绝服务(定向到错误页)、排队等待(秒杀)、降级(返回兜底数据或默认数据);高并发系统常见的限流有:限制总并发数(数据库连接池)、限制瞬时并发数(如nginx的limit_conn模块,用来限制瞬时并发连接数)、限制时间窗口内的平均速率(nginx的limit_req模块,用来限制每秒的平均速率);另外还可以根据网络连接数、网络流量、cpu或内存负载等来限流。1.限流算法最简单粗暴的

nginx+rsync+inotify怎么配置实现负载均衡May 11, 2023 pm 03:37 PM

nginx+rsync+inotify怎么配置实现负载均衡May 11, 2023 pm 03:37 PM实验环境前端nginx:ip192.168.6.242,对后端的wordpress网站做反向代理实现复杂均衡后端nginx:ip192.168.6.36,192.168.6.205都部署wordpress,并使用相同的数据库1、在后端的两个wordpress上配置rsync+inotify,两服务器都开启rsync服务,并且通过inotify分别向对方同步数据下面配置192.168.6.205这台服务器vim/etc/rsyncd.confuid=nginxgid=nginxport=873ho

nginx php403错误怎么解决Nov 23, 2022 am 09:59 AM

nginx php403错误怎么解决Nov 23, 2022 am 09:59 AMnginx php403错误的解决办法:1、修改文件权限或开启selinux;2、修改php-fpm.conf,加入需要的文件扩展名;3、修改php.ini内容为“cgi.fix_pathinfo = 0”;4、重启php-fpm即可。

如何解决跨域?常见解决方案浅析Apr 25, 2023 pm 07:57 PM

如何解决跨域?常见解决方案浅析Apr 25, 2023 pm 07:57 PM跨域是开发中经常会遇到的一个场景,也是面试中经常会讨论的一个问题。掌握常见的跨域解决方案及其背后的原理,不仅可以提高我们的开发效率,还能在面试中表现的更加

nginx部署react刷新404怎么办Jan 03, 2023 pm 01:41 PM

nginx部署react刷新404怎么办Jan 03, 2023 pm 01:41 PMnginx部署react刷新404的解决办法:1、修改Nginx配置为“server {listen 80;server_name https://www.xxx.com;location / {root xxx;index index.html index.htm;...}”;2、刷新路由,按当前路径去nginx加载页面即可。

nginx怎么禁止访问phpNov 22, 2022 am 09:52 AM

nginx怎么禁止访问phpNov 22, 2022 am 09:52 AMnginx禁止访问php的方法:1、配置nginx,禁止解析指定目录下的指定程序;2、将“location ~^/images/.*\.(php|php5|sh|pl|py)${deny all...}”语句放置在server标签内即可。

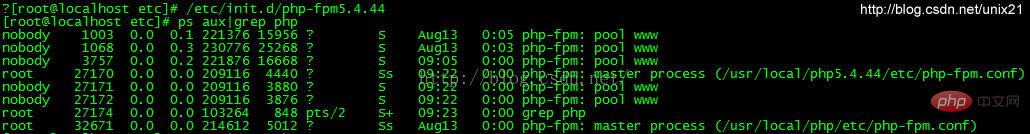

Linux系统下如何为Nginx安装多版本PHPMay 11, 2023 pm 07:34 PM

Linux系统下如何为Nginx安装多版本PHPMay 11, 2023 pm 07:34 PMlinux版本:64位centos6.4nginx版本:nginx1.8.0php版本:php5.5.28&php5.4.44注意假如php5.5是主版本已经安装在/usr/local/php目录下,那么再安装其他版本的php再指定不同安装目录即可。安装php#wgethttp://cn2.php.net/get/php-5.4.44.tar.gz/from/this/mirror#tarzxvfphp-5.4.44.tar.gz#cdphp-5.4.44#./configure--pr

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ドリームウィーバー CS6

ビジュアル Web 開発ツール

ZendStudio 13.5.1 Mac

強力な PHP 統合開発環境

Safe Exam Browser

Safe Exam Browser は、オンライン試験を安全に受験するための安全なブラウザ環境です。このソフトウェアは、あらゆるコンピュータを安全なワークステーションに変えます。あらゆるユーティリティへのアクセスを制御し、学生が無許可のリソースを使用するのを防ぎます。

PhpStorm Mac バージョン

最新(2018.2.1)のプロフェッショナル向けPHP統合開発ツール