ホームページ >テクノロジー周辺機器 >IT業界 >AMD、Zen 1アーキテクチャがゼロで除算した後にデータが漏洩する脆弱性を修正するLinuxアップデートを提出

AMD、Zen 1アーキテクチャがゼロで除算した後にデータが漏洩する脆弱性を修正するLinuxアップデートを提出

- 王林転載

- 2023-08-17 20:25:03983ブラウズ

このサイトからのニュース 8 月 13 日、Phoronix は、AMD が Linux カーネルの新しい脆弱性修正を組み込んだことを発見しました。主な理由は、第 1 世代の AMD Zen プロセッサがゼロで除算した後にデータが漏洩する可能性があるためです。

この記事の執筆時点では、Linux 6.4.10 安定版カーネルと Linux 6.1.45 / 5.15.126 / 5.10.190 LTS カーネルはすべてこの脆弱性を修正しています。

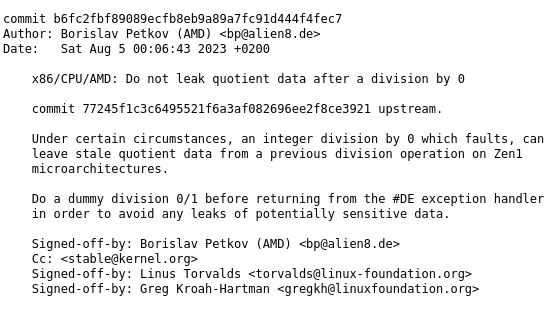

AMD Linux 開発者 Borislav Petkov は、Ryzen 1000 シリーズおよび EPYC 7001 シリーズ プロセッサのバグに対処するカーネル パッチを作成し、次のように説明しました。

場合によっては、分割時にエラーが発生するこれにより、Zen1 アーキテクチャ上の以前の除算演算からの古い商データが残る可能性があります。

潜在的な機密データ漏洩の問題を回避するために、#DE 例外ハンドラーから戻る前にダミーの 0/1 除算を実行します。

コードでは、この問題を単に「AMD DIV0 推測バグ」と呼んでいます。

もちろん、仮想ディビジョン 0/1 は AMD Zen 1 プロセッサーでのみ動作します。このパッチによって追加されたカーネル メッセージには、SMT テクノロジを無効にすることでゼロ除算の問題に対する「包括的な」保護が提供されるとも記載されています。

AMD Zen 1 の修正に加えて、今週、Linux 安定版および LTS カーネルで他のさまざまなバグが修正されました。

広告文: 記事に含まれる外部ジャンプ リンク (ハイパーリンク、QR コード、パスワードなどを含むがこれらに限定されない) が使用されています。 for より多くの情報を伝え、選択時間を節約します。結果は参考用です。このサイトのすべての記事にはこの声明が含まれています。

以上がAMD、Zen 1アーキテクチャがゼロで除算した後にデータが漏洩する脆弱性を修正するLinuxアップデートを提出の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。