機密データの送信と保存を保護するために CentOS システムを構成する方法

情報時代の発展に伴い、データは企業や個人にとって最も貴重な資産の 1 つになりました。ただし、それにはデータ漏洩や情報セキュリティの問題が伴います。機密データの送信と保存を保護するには、CentOS システムで対応する構成と対策を実行する必要があります。

- データ送信には暗号化プロトコルを使用する

データ送信中の攻撃に対して最も脆弱なのは、データ パケットの傍受と盗難です。したがって、データ送信のセキュリティを保護するために暗号化プロトコルを使用する必要があります。最も一般的な暗号化プロトコルは SSL/TLS です。 CentOS システムでは、OpenSSL ライブラリを使用して暗号化機能を実装できます。

まず、OpenSSL ライブラリをインストールする必要があります。ターミナルで次のコマンドを実行します。

sudo yum install openssl

次に、SSL 証明書を生成する必要があります。次のコマンドを使用して自己署名証明書を生成できます。

openssl req -x509 -newkey rsa:2048 -keyout key.pem -out cert.pem -days 365

次に、生成された証明書ファイル key.pem および cert.pem をサーバーの SSL ディレクトリに配置します。

次に、SSL 接続をサポートするようにサーバー構成ファイルを変更します。ターミナルで次のコマンドを実行して構成ファイルを開きます:

sudo vi /etc/httpd/conf.d/ssl.conf

次の行のコメントを解除します:

SSLEngine on SSLCertificateFile /path/to/cert.pem SSLCertificateKeyFile /path/to/key.pem

構成ファイルを保存して終了し、Apache サーバーを再起動します:

sudo systemctl restart httpd

今度は、サーバーは暗号化された送信に SSL プロトコルを使用します。

- データストレージの暗号化保護

データ送信に加えて、データ漏洩を防ぐために機密データを保存および暗号化する必要もあります。 CentOS システムでは、LUKS (Linux Unified Key Setup) を使用してディスクを暗号化できます。

まず、cryptsetup ツールをインストールする必要があります。ターミナルで次のコマンドを実行します:

sudo yum install cryptsetup

次に、次のコマンドを使用して LUKS 暗号化コンテナを作成できます:

sudo cryptsetup -y luksFormat /dev/sdX

このうち、/dev/sdX は暗号化するディスクを表します。 。このコマンドでは、キーの設定とパスワードの確認を求められます。

次に、次のコマンドを使用して、LUKS コンテナーをデバイスとしてマップします。

sudo cryptsetup luksOpen /dev/sdX encrypted_device

このコマンドは、LUKS コンテナーを開いて encrypted_device としてマップするためのキーを要求します。

最後に、次のコマンドを使用して暗号化されたデバイスをフォーマットし、マウントします。

sudo mkfs.ext4 /dev/mapper/encrypted_device sudo mount /dev/mapper/encrypted_device /mnt/encrypted

これで、機密データを /mnt/encrypted ディレクトリに保存できるようになり、このディレクトリ内のファイルは自動的に暗号化されます。 。

システムの起動時に LUKS 暗号化デバイスを自動的にマウントするには、/etc/crypttab ファイルを編集する必要があります。ターミナルで次のコマンドを実行してファイルを開きます。

sudo vi /etc/crypttab

次の行をファイルに追加します。

encrypted_device /dev/sdX none luks

ファイルを保存して終了します。次に、システム起動時にデバイスが自動的にマウントされるように /etc/fstab ファイルを編集する必要があります。次のコマンドを実行してファイルを開きます。

sudo vi /etc/fstab

次の行をファイルに追加します。

/dev/mapper/encrypted_device /mnt/encrypted ext4 defaults 0 0

ファイルを保存して終了します。

これで、システムが起動すると、LUKS 暗号化コンテナーが自動的にロック解除され、/mnt/encrypted ディレクトリにマウントされます。

上記の CentOS システム構成を通じて、機密データの送信と保管のセキュリティを効果的に保護できます。暗号化プロトコルは送信中のデータのセキュリティを確保でき、LUKS 暗号化コンテナは保存中のデータのセキュリティを保護できます。これらの対策を組み合わせることで、機密データのセキュリティを包括的に保護できます。

以上が機密データの送信と保存を保護するために CentOS システムを構成する方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

centos用什么命令可查版本号Mar 03, 2022 pm 06:10 PM

centos用什么命令可查版本号Mar 03, 2022 pm 06:10 PM查版本号的命令:1、“cat /etc/issue”或“cat /etc/redhat-release”,可输出centos版本号;2、“cat /proc/version”、“uname -a”或“uname -r”,可输出内核版本号。

centos重启网卡的方法是什么Feb 22, 2023 pm 04:00 PM

centos重启网卡的方法是什么Feb 22, 2023 pm 04:00 PMcentos重启网卡的方法:1、对于centos6的网卡重启命令是“service network restart”;2、对于centos7的网卡重启命令是“systemctl restart network”。

centos php怎么安装opcacheJan 19, 2023 am 09:50 AM

centos php怎么安装opcacheJan 19, 2023 am 09:50 AMcentos php安装opcache的方法:1、执行“yum list php73* | grep opcache”命令;2、通过“yum install php73-php-opcache.x86_64”安装opcache;3、使用“find / -name opcache.so”查找“opcache.so”的位置并将其移动到php的扩展目录即可。

centos 怎么离线安装 mysqlFeb 15, 2023 am 09:56 AM

centos 怎么离线安装 mysqlFeb 15, 2023 am 09:56 AMcentos离线安装mysql的方法:1、将lib中的所有依赖上传到linux中,并用yum命令进行安装;2、解压MySQL并把文件复制到想要安装的目录;3、修改my.cnf配置文件;4、复制启动脚本到资源目录并修改启动脚本;5、将mysqld服务加入到系统服务里面;6、将mysql客户端配置到环境变量中,并使配置生效即可。

centos 7安装不出现界面怎么办Jan 03, 2023 pm 05:33 PM

centos 7安装不出现界面怎么办Jan 03, 2023 pm 05:33 PMcentos7安装不出现界面的解决办法:1、选择“Install CentOS 7”,按“e”进入启动引导界面;2、 将“inst.stage2=hd:LABEL=CentOS\x207\x20x86_64”改为“linux dd”;3、重新进入“Install CentOS 7”,按“e”将“hd:”后的字符替换成“/dev/sdd4”,然后按“Ctrl+x”执行即可。

centos 怎么删除 phpFeb 24, 2021 am 09:15 AM

centos 怎么删除 phpFeb 24, 2021 am 09:15 AMcentos删除php的方法:1、通过“#rpm -qa|grep php”命令查看全部php软件包;2、通过“rpm -e”命令卸载相应的依赖项;3、重新使用“php -v”命令查看版本信息即可。

centos中ls命令不显示颜色怎么办Apr 20, 2022 pm 03:16 PM

centos中ls命令不显示颜色怎么办Apr 20, 2022 pm 03:16 PM方法:1、利用“vim ~/.bashrc”编辑用户目录(~)下的“.bashrc”文件;2、在文件内添加“alias ls="ls --color"”;3、利用“:wq!”命令保存文件内的更改;4、“exit”命令退出终端后重新连接即可。

如何在 CentOS 9 Stream 上安装 NagiosMay 10, 2023 pm 07:58 PM

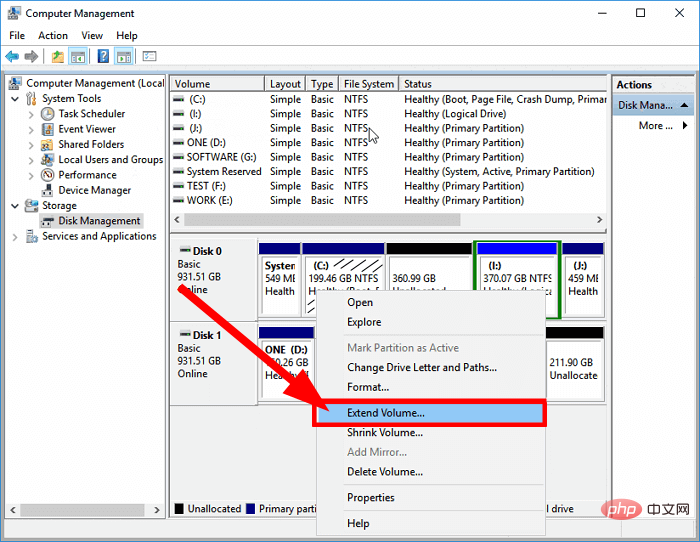

如何在 CentOS 9 Stream 上安装 NagiosMay 10, 2023 pm 07:58 PM我们的PC中有一个磁盘驱动器专门用于所有与Windows操作系统相关的安装。该驱动器通常是C驱动器。如果您还在PC的C盘上安装了最新的Windows11操作系统,那么所有系统更新(很可能是您安装的所有软件)都会将其所有文件存储在C盘中。因此,保持此驱动器没有垃圾文件并在C驱动器中拥有足够的存储空间变得非常重要,因为该驱动器拥有的空间越多,您的Windows11操作系统运行起来就越顺畅。但是您可以在磁盘驱动器上增加多少空间以及可以删除多少文件是有限制的。在这种情况下,

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

SublimeText3 中国語版

中国語版、とても使いやすい

MinGW - Minimalist GNU for Windows

このプロジェクトは osdn.net/projects/mingw に移行中です。引き続きそこでフォローしていただけます。 MinGW: GNU Compiler Collection (GCC) のネイティブ Windows ポートであり、ネイティブ Windows アプリケーションを構築するための自由に配布可能なインポート ライブラリとヘッダー ファイルであり、C99 機能をサポートする MSVC ランタイムの拡張機能が含まれています。すべての MinGW ソフトウェアは 64 ビット Windows プラットフォームで実行できます。

AtomエディタMac版ダウンロード

最も人気のあるオープンソースエディター

メモ帳++7.3.1

使いやすく無料のコードエディター

mPDF

mPDF は、UTF-8 でエンコードされた HTML から PDF ファイルを生成できる PHP ライブラリです。オリジナルの作者である Ian Back は、Web サイトから「オンザフライ」で PDF ファイルを出力し、さまざまな言語を処理するために mPDF を作成しました。 HTML2FPDF などのオリジナルのスクリプトよりも遅く、Unicode フォントを使用すると生成されるファイルが大きくなりますが、CSS スタイルなどをサポートし、多くの機能強化が施されています。 RTL (アラビア語とヘブライ語) や CJK (中国語、日本語、韓国語) を含むほぼすべての言語をサポートします。ネストされたブロックレベル要素 (P、DIV など) をサポートします。

ホットトピック

7439

7439 15

15 1369

1369 52

52