現代のネットワーク アプリケーションでは、人気のある Web サーバーおよびリバース プロキシ サーバーとして、Nginx が多くの企業や Web サイトの最初の選択肢となっています。 Nginx は、高性能、高信頼性、拡張性があり、セキュリティ性能の最適化が容易という利点を持っており、本記事では、Nginx リバースプロキシのセキュリティ性能最適化を通じて Web アプリケーションのセキュリティを向上させる方法を紹介します。

- HTTPS の使用

HTTPS は、HTTP プロトコルに SSL または TLS 暗号化層を追加する安全なプロトコルであり、データのプライバシーとプライバシーを効果的に保護できます。 。 HTTPS を使用すると、中間者攻撃、データ盗難、改ざんなどの攻撃を防ぐことができるため、Nginx リバース プロキシの構成で HTTPS を有効にすることをお勧めします。

HTTPS を有効にするには、Nginx サーバーに SSL 証明書をインストールし、HTTPS をサポートするように Nginx 構成ファイルを変更する必要があります。独自の CA 証明書を使用することも、サードパーティ組織から SSL 証明書を購入することもできます。

たとえば、簡単な Nginx HTTPS 構成の例を次に示します。

server {

listen 443 ssl;

server_name example.com;

ssl_certificate /path/to/ssl/cert.pem;

ssl_certificate_key /path/to/ssl/key.pem;

location / {

proxy_pass http://backend;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

}

}- セキュリティ ヘッダーの構成

HTTP セキュリティ ヘッダーは、HTTP 応答に含まれるヘッダーです。を使用すると、ブラウザーの動作を制御し、Web アプリケーションのセキュリティを向上させることができます。 Nginx リバース プロキシの構成に対応するヘッダーを追加することで、Web アプリケーションのセキュリティを向上させることができます。

たとえば、次のセキュリティ ヘッダーを追加できます:

- XX-XSS-Protection

このヘッダーは、ブラウザーに組み込みのセキュリティ ヘッダーを有効にするよう指示します。 Web アプリケーションを XSS 攻撃から保護するのに役立つクロスサイト スクリプティング (XSS) フィルター。

add_header X-XSS-Protection "1; mode=block";

- X-Frame-Options

このヘッダーは、Web アプリケーションを別のサイトに埋め込むことを許可するかどうかをブラウザーに伝えます。このヘッダーを構成することで、クリックジャッキング攻撃を防ぐことができます。

add_header X-Frame-Options "SAMEORIGIN";

- X-Content-Type-Options

このヘッダーは、MIME タイプ スニッフィングを許可するかどうかをブラウザーに指示します。このヘッダーを設定することで、MIME タイプ スニッフィング攻撃や XSS 攻撃を防ぐことができます。

add_header X-Content-Type-Options "nosniff";

- gzip 圧縮をオンにする

Gzip 圧縮は、データ転送のサイズを削減して Web アプリケーションのパフォーマンスを向上させる、一般的に使用される圧縮方法です。 gzip 圧縮をオンにすると、ページの読み込み時間が大幅に短縮され、ネットワーク帯域幅の使用量が削減されます。

次の構成を通じて、Nginx リバース プロキシで gzip 圧縮を有効にすることができます:

gzip on; gzip_types text/plain text/css application/json application/javascript text/xml application/xml application/xml+rss text/javascript; gzip_min_length 1000; gzip_disable "MSIE [1-6].";

- アクセス制限を構成する

Web のセキュリティを保護するためアプリケーションの場合、Web アプリケーションにアクセスする IP アドレスを制限する必要があります。特定の IP アドレスまたは IP アドレス範囲を制限したり、ホワイトリストやブラックリストを通じてアクセスを制御したりできます。

たとえば、次は Nginx リバース プロキシの IP アクセス制限構成の例です。

location / {

allow 192.168.1.0/24;

deny all;

proxy_pass http://backend;

proxy_set_header Host $host;

}- DDoS 保護の構成

分散型攻撃拒否サービス攻撃 (DDoS 攻撃) は、ターゲット サーバーのネットワーク帯域幅またはシステム リソースを占有することによって、ターゲット サービスを一時停止しようとする一般的なネットワーク攻撃です。

DDoS 攻撃を防ぐには、Nginx リバース プロキシのレート制限モジュールと接続制限モジュールを使用できます。

速度制限モジュールはクライアントのアクセス速度を制限し、サーバーの負荷を軽減します。

接続制限モジュールは、クライアントの同時接続数を制限できるため、過剰な接続がサーバー リソースを占有することを防ぎます。

たとえば、以下はレート制限と接続制限をサポートする Nginx リバース プロキシ構成の例です。

limit_req_zone $binary_remote_addr zone=one:10m rate=1r/s;

limit_conn_zone $binary_remote_addr zone=addr:10m;

server {

listen 80;

limit_req zone=one burst=5;

limit_conn addr 50;

location / {

proxy_pass http://backend;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

}

}概要

Nginx リバース プロキシは人気のある Web サーバーであり、リバースです。プロキシ サーバーには、高性能、高信頼性、拡張性という利点があります。 Web アプリケーションのセキュリティとパフォーマンスは、HTTPS、セキュリティ ヘッダー、gzip 圧縮、アクセス制限、DDoS 保護などの対策を構成することで向上できます。

以上がNginxリバースプロキシのセキュリティパフォーマンスの最適化の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

内存飙升!记一次nginx拦截爬虫Mar 30, 2023 pm 04:35 PM

内存飙升!记一次nginx拦截爬虫Mar 30, 2023 pm 04:35 PM本篇文章给大家带来了关于nginx的相关知识,其中主要介绍了nginx拦截爬虫相关的,感兴趣的朋友下面一起来看一下吧,希望对大家有帮助。

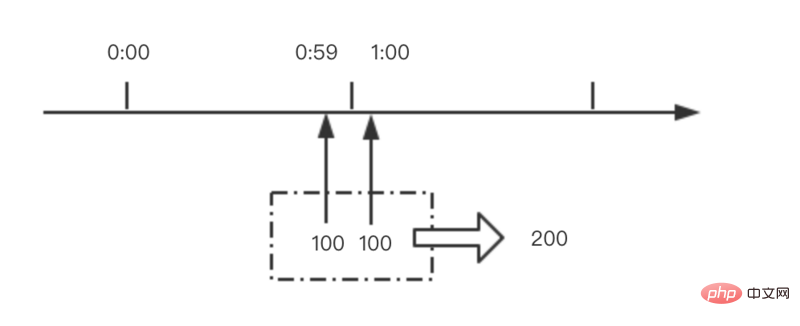

nginx限流模块源码分析May 11, 2023 pm 06:16 PM

nginx限流模块源码分析May 11, 2023 pm 06:16 PM高并发系统有三把利器:缓存、降级和限流;限流的目的是通过对并发访问/请求进行限速来保护系统,一旦达到限制速率则可以拒绝服务(定向到错误页)、排队等待(秒杀)、降级(返回兜底数据或默认数据);高并发系统常见的限流有:限制总并发数(数据库连接池)、限制瞬时并发数(如nginx的limit_conn模块,用来限制瞬时并发连接数)、限制时间窗口内的平均速率(nginx的limit_req模块,用来限制每秒的平均速率);另外还可以根据网络连接数、网络流量、cpu或内存负载等来限流。1.限流算法最简单粗暴的

nginx+rsync+inotify怎么配置实现负载均衡May 11, 2023 pm 03:37 PM

nginx+rsync+inotify怎么配置实现负载均衡May 11, 2023 pm 03:37 PM实验环境前端nginx:ip192.168.6.242,对后端的wordpress网站做反向代理实现复杂均衡后端nginx:ip192.168.6.36,192.168.6.205都部署wordpress,并使用相同的数据库1、在后端的两个wordpress上配置rsync+inotify,两服务器都开启rsync服务,并且通过inotify分别向对方同步数据下面配置192.168.6.205这台服务器vim/etc/rsyncd.confuid=nginxgid=nginxport=873ho

nginx php403错误怎么解决Nov 23, 2022 am 09:59 AM

nginx php403错误怎么解决Nov 23, 2022 am 09:59 AMnginx php403错误的解决办法:1、修改文件权限或开启selinux;2、修改php-fpm.conf,加入需要的文件扩展名;3、修改php.ini内容为“cgi.fix_pathinfo = 0”;4、重启php-fpm即可。

如何解决跨域?常见解决方案浅析Apr 25, 2023 pm 07:57 PM

如何解决跨域?常见解决方案浅析Apr 25, 2023 pm 07:57 PM跨域是开发中经常会遇到的一个场景,也是面试中经常会讨论的一个问题。掌握常见的跨域解决方案及其背后的原理,不仅可以提高我们的开发效率,还能在面试中表现的更加

nginx部署react刷新404怎么办Jan 03, 2023 pm 01:41 PM

nginx部署react刷新404怎么办Jan 03, 2023 pm 01:41 PMnginx部署react刷新404的解决办法:1、修改Nginx配置为“server {listen 80;server_name https://www.xxx.com;location / {root xxx;index index.html index.htm;...}”;2、刷新路由,按当前路径去nginx加载页面即可。

nginx怎么禁止访问phpNov 22, 2022 am 09:52 AM

nginx怎么禁止访问phpNov 22, 2022 am 09:52 AMnginx禁止访问php的方法:1、配置nginx,禁止解析指定目录下的指定程序;2、将“location ~^/images/.*\.(php|php5|sh|pl|py)${deny all...}”语句放置在server标签内即可。

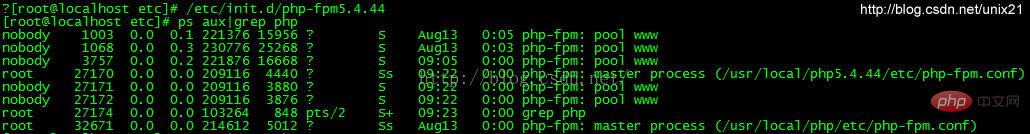

Linux系统下如何为Nginx安装多版本PHPMay 11, 2023 pm 07:34 PM

Linux系统下如何为Nginx安装多版本PHPMay 11, 2023 pm 07:34 PMlinux版本:64位centos6.4nginx版本:nginx1.8.0php版本:php5.5.28&php5.4.44注意假如php5.5是主版本已经安装在/usr/local/php目录下,那么再安装其他版本的php再指定不同安装目录即可。安装php#wgethttp://cn2.php.net/get/php-5.4.44.tar.gz/from/this/mirror#tarzxvfphp-5.4.44.tar.gz#cdphp-5.4.44#./configure--pr

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

Safe Exam Browser

Safe Exam Browser は、オンライン試験を安全に受験するための安全なブラウザ環境です。このソフトウェアは、あらゆるコンピュータを安全なワークステーションに変えます。あらゆるユーティリティへのアクセスを制御し、学生が無許可のリソースを使用するのを防ぎます。

DVWA

Damn Vulnerable Web App (DVWA) は、非常に脆弱な PHP/MySQL Web アプリケーションです。その主な目的は、セキュリティ専門家が法的環境でスキルとツールをテストするのに役立ち、Web 開発者が Web アプリケーションを保護するプロセスをより深く理解できるようにし、教師/生徒が教室環境で Web アプリケーションを教え/学習できるようにすることです。安全。 DVWA の目標は、シンプルでわかりやすいインターフェイスを通じて、さまざまな難易度で最も一般的な Web 脆弱性のいくつかを実践することです。このソフトウェアは、

SublimeText3 英語版

推奨: Win バージョン、コードプロンプトをサポート!

EditPlus 中国語クラック版

サイズが小さく、構文の強調表示、コード プロンプト機能はサポートされていません

SublimeText3 Linux 新バージョン

SublimeText3 Linux 最新バージョン