Nginx は、SSL/TLS プロトコルを通じてネットワーク通信のセキュリティを確保する、広く使用されている HTTP サーバーおよびリバース プロキシ サーバーです。この記事では、サーバーのセキュリティをより確実に確保するために役立つ、Nginx SSL/TLS セキュリティ構成のベスト プラクティスについて説明します。

1. 最新バージョンの Nginx と OpenSSL を使用する

最新バージョンの Nginx と OpenSSL には、最新のセキュリティ修正と更新が含まれています。したがって、最新バージョンの Nginx と OpenSSL を確実に使用することが、サーバーのセキュリティを確保するための基本的な手段となります。

2. 強力なパスワードを使用して秘密キーと証明書を生成する

SSL 証明書と秘密キーを生成するときは、強力なパスワードが使用されていることを確認する必要があります。強力なパスワードは秘密キーと証明書のセキュリティを大幅に向上させ、ハッカーの攻撃を防ぐこともできます。たとえば、openssl ツールを使用して 2048 ビット RSA 秘密キーを生成できます。

openssl genrsa -out key.pem 2048

同様に、パスワードを生成するときにパスワードを追加する必要があります。証明書要求:

openssl req -new -key key.pem -out csr.pem

3. 弱い暗号化アルゴリズムの使用を禁止します

SSL/TLS プロトコルはサポートしています複数の暗号化アルゴリズム(DES、RC4 などを含む)ただし、一部の暗号化アルゴリズムには欠陥があり、壊れていることが判明しています。したがって、サーバーのセキュリティを確保するには、これらのすでに安全ではない暗号化アルゴリズムの使用を禁止する必要があります。次の構成を使用して、弱い暗号化アルゴリズムの使用を禁止できます:

ssl_ciphers HIGH:!aNULL:!MD5;

4. Strict-Transport-Security (STS) を有効にする

STS を有効にすると、中間者攻撃やトラフィックの復号化の試みから保護されます。 STS は、HTTPS 接続を通じてのみ Web サイトにアクセスするようにブラウザーに指示します。ブラウザーは、Web サイトが HTTP 接続を通じてアクセスされたことを検出すると、自動的に HTTPS にリダイレクトします。 STS は、次の構成を通じて有効にできます:

add_header Strict-Transport-Security "max-age=31536000; includeSubDomains; preload";

5. HTTP 公開キーのピンニングを有効にする

SSL/TLS プロトコルはますます安全になっていますが、公開キー固定化攻撃は依然として存在します。公開キー ピンニング攻撃の原理は、ハッカーが Web サイトの公開キーを取得して変更し、ブラウザに接続が安全であると誤って認識させることです。この攻撃は、HTTP 公開キーの固定を有効にすることで保護できます。次の設定を使用して HTTP 公開キーの固定を有効にできます:

add_header Public-Key-Pins 'pin-sha256="base64 Primary=="; pin-sha256="base64 Backup=="; max-age" =5184000; includeSubDomains';

6. OCSP Stapling を有効にする

OCSP Stapling は、OCSP 応答をキャッシュすることでサーバーへの負荷を軽減し、OCSP サーバーで費やされる時間を短縮するセキュリティ機能です。応答時間により、サーバーの応答速度とセキュリティが向上します。次の設定を使用して OCSP Stapling を有効にできます:

ssl_stapling on;

ssl_stapling_verify on;

ssl_trusted_certificate /path/to/ocsp.crt;

resolver 8.8.8.8;

resolver_timeout 10 秒 ;

7. SSL v3.0 プロトコルの使用は禁止されています

SSL v3.0 プロトコルには多くのセキュリティ上の脆弱性があり、安全ではないことが証明されています。したがって、サーバーのセキュリティを確保するには、SSL v3.0 プロトコルの使用を禁止する必要があります。次の設定を使用して、SSL v3.0 プロトコルの使用を禁止できます:

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

summary

SSL/TLSプロトコルはネットワーク通信のセキュリティを確保するためのものです。Nginx の SSL/TLS セキュリティ構成の基礎は非常に重要です。適切な構成により、サーバーのセキュリティを向上させ、ハッカーの攻撃を防ぐことができます。この記事では、Nginx の SSL/TLS セキュリティ構成のベスト プラクティスを紹介し、読者の役に立つことを願っています。

以上がNginx の SSL/TLS セキュリティ構成のベスト プラクティスの詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

内存飙升!记一次nginx拦截爬虫Mar 30, 2023 pm 04:35 PM

内存飙升!记一次nginx拦截爬虫Mar 30, 2023 pm 04:35 PM本篇文章给大家带来了关于nginx的相关知识,其中主要介绍了nginx拦截爬虫相关的,感兴趣的朋友下面一起来看一下吧,希望对大家有帮助。

nginx限流模块源码分析May 11, 2023 pm 06:16 PM

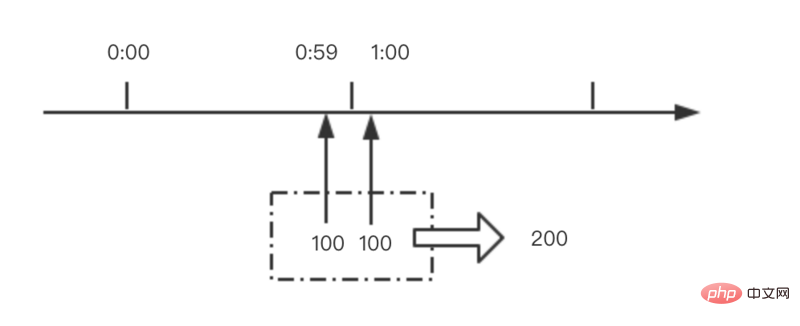

nginx限流模块源码分析May 11, 2023 pm 06:16 PM高并发系统有三把利器:缓存、降级和限流;限流的目的是通过对并发访问/请求进行限速来保护系统,一旦达到限制速率则可以拒绝服务(定向到错误页)、排队等待(秒杀)、降级(返回兜底数据或默认数据);高并发系统常见的限流有:限制总并发数(数据库连接池)、限制瞬时并发数(如nginx的limit_conn模块,用来限制瞬时并发连接数)、限制时间窗口内的平均速率(nginx的limit_req模块,用来限制每秒的平均速率);另外还可以根据网络连接数、网络流量、cpu或内存负载等来限流。1.限流算法最简单粗暴的

nginx+rsync+inotify怎么配置实现负载均衡May 11, 2023 pm 03:37 PM

nginx+rsync+inotify怎么配置实现负载均衡May 11, 2023 pm 03:37 PM实验环境前端nginx:ip192.168.6.242,对后端的wordpress网站做反向代理实现复杂均衡后端nginx:ip192.168.6.36,192.168.6.205都部署wordpress,并使用相同的数据库1、在后端的两个wordpress上配置rsync+inotify,两服务器都开启rsync服务,并且通过inotify分别向对方同步数据下面配置192.168.6.205这台服务器vim/etc/rsyncd.confuid=nginxgid=nginxport=873ho

nginx php403错误怎么解决Nov 23, 2022 am 09:59 AM

nginx php403错误怎么解决Nov 23, 2022 am 09:59 AMnginx php403错误的解决办法:1、修改文件权限或开启selinux;2、修改php-fpm.conf,加入需要的文件扩展名;3、修改php.ini内容为“cgi.fix_pathinfo = 0”;4、重启php-fpm即可。

如何解决跨域?常见解决方案浅析Apr 25, 2023 pm 07:57 PM

如何解决跨域?常见解决方案浅析Apr 25, 2023 pm 07:57 PM跨域是开发中经常会遇到的一个场景,也是面试中经常会讨论的一个问题。掌握常见的跨域解决方案及其背后的原理,不仅可以提高我们的开发效率,还能在面试中表现的更加

nginx部署react刷新404怎么办Jan 03, 2023 pm 01:41 PM

nginx部署react刷新404怎么办Jan 03, 2023 pm 01:41 PMnginx部署react刷新404的解决办法:1、修改Nginx配置为“server {listen 80;server_name https://www.xxx.com;location / {root xxx;index index.html index.htm;...}”;2、刷新路由,按当前路径去nginx加载页面即可。

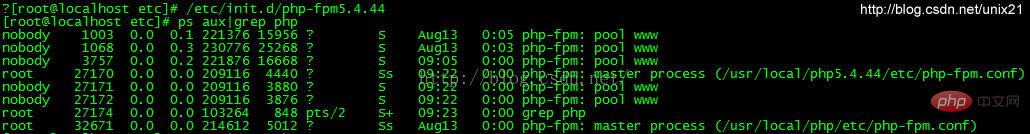

Linux系统下如何为Nginx安装多版本PHPMay 11, 2023 pm 07:34 PM

Linux系统下如何为Nginx安装多版本PHPMay 11, 2023 pm 07:34 PMlinux版本:64位centos6.4nginx版本:nginx1.8.0php版本:php5.5.28&php5.4.44注意假如php5.5是主版本已经安装在/usr/local/php目录下,那么再安装其他版本的php再指定不同安装目录即可。安装php#wgethttp://cn2.php.net/get/php-5.4.44.tar.gz/from/this/mirror#tarzxvfphp-5.4.44.tar.gz#cdphp-5.4.44#./configure--pr

nginx怎么禁止访问phpNov 22, 2022 am 09:52 AM

nginx怎么禁止访问phpNov 22, 2022 am 09:52 AMnginx禁止访问php的方法:1、配置nginx,禁止解析指定目录下的指定程序;2、将“location ~^/images/.*\.(php|php5|sh|pl|py)${deny all...}”语句放置在server标签内即可。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

SublimeText3 中国語版

中国語版、とても使いやすい

MinGW - Minimalist GNU for Windows

このプロジェクトは osdn.net/projects/mingw に移行中です。引き続きそこでフォローしていただけます。 MinGW: GNU Compiler Collection (GCC) のネイティブ Windows ポートであり、ネイティブ Windows アプリケーションを構築するための自由に配布可能なインポート ライブラリとヘッダー ファイルであり、C99 機能をサポートする MSVC ランタイムの拡張機能が含まれています。すべての MinGW ソフトウェアは 64 ビット Windows プラットフォームで実行できます。

AtomエディタMac版ダウンロード

最も人気のあるオープンソースエディター

メモ帳++7.3.1

使いやすく無料のコードエディター

mPDF

mPDF は、UTF-8 でエンコードされた HTML から PDF ファイルを生成できる PHP ライブラリです。オリジナルの作者である Ian Back は、Web サイトから「オンザフライ」で PDF ファイルを出力し、さまざまな言語を処理するために mPDF を作成しました。 HTML2FPDF などのオリジナルのスクリプトよりも遅く、Unicode フォントを使用すると生成されるファイルが大きくなりますが、CSS スタイルなどをサポートし、多くの機能強化が施されています。 RTL (アラビア語とヘブライ語) や CJK (中国語、日本語、韓国語) を含むほぼすべての言語をサポートします。ネストされたブロックレベル要素 (P、DIV など) をサポートします。

ホットトピック

7439

7439 15

15 1369

1369 52

52