ファイアウォール NAT 制御解析の実装方法

- 王林転載

- 2023-05-28 13:04:131659ブラウズ

######1つ。 NAT 分類

NAT No-pat: Cisco の動的変換と同様に、送信元 IP アドレスとネットワーク アドレスのみを変換し、ポートは変換しません。多対多の変換であり、パブリック アドレスは保存できません。 IP アドレスなので、あまり使用されませんNAPT: (ネットワーク アドレスとポートの変換) は Cisco の PAT 変換に似ています。NAPT はパケットの送信元アドレスを変換し、送信元ポートも変換します。

出力インターフェイス アドレス: ( Easy-IP) 変換方法はシンプルで NAPT に似ています。 同じ、送信元アドレスと送信元ポートの変換であり、多対 1 の変換です。

スマート NAT (インテリジェント変換): 予約による NAPT 変換パブリック ネットワーク アドレス

トリプル NAT: 送信元 IP アドレス、送信元デュ ポートとプロトコル タイプに関連する一種の変換

2、ブラック ホール ルーティング

ループと無効な ARP の問題送信元アドレス変換シナリオ

#3、サーバー マップ テーブル

#サーバー マップ テーブルを通じて FTP データ送信の問題を解決する

セッション テーブルは、接続ステータスを含む接続情報を記録します

NAT でのサーバー マップのアプリケーション

前方エントリはポートを伝送しますこの情報は、外部ユーザーがターゲット アドレス変換用のサーバー マップ テーブルを介して 202.96.1.10 に直接アクセスできるようにするために使用されます。

前方エントリはポートを伝送しますこの情報は、外部ユーザーがターゲット アドレス変換用のサーバー マップ テーブルを介して 202.96.1.10 に直接アクセスできるようにするために使用されます。

リバース エントリにはポート情報が含まれず、ターゲット アドレスは任意です。  #4、NAT レポート 記事の処理の流れ

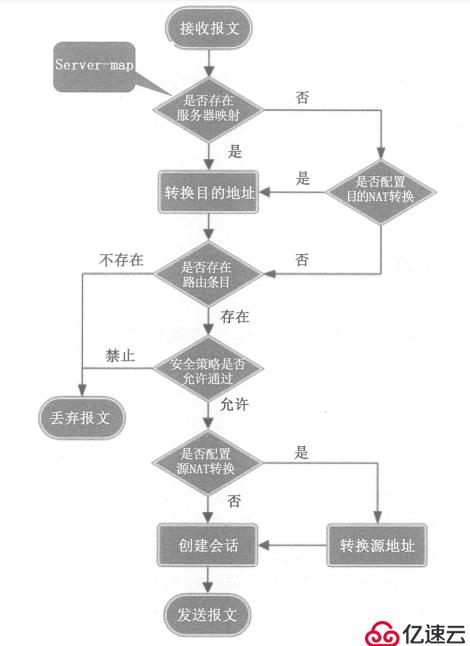

#4、NAT レポート 記事の処理の流れ

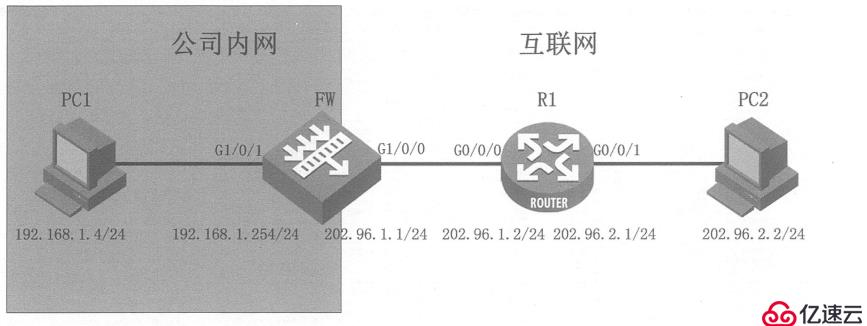

#NAT 設定 (3 つの方法) (1)NAT No-pat

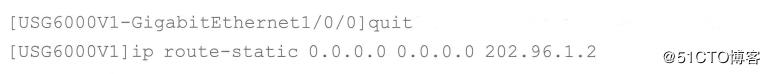

(1)NAT No-pat Go one way デフォルト ルート

Go one way デフォルト ルート

セキュリティ ポリシーの設定

NAT アドレス グループを設定します。 、アドレスはパブリック IP に対応します NAT ポリシーの構成

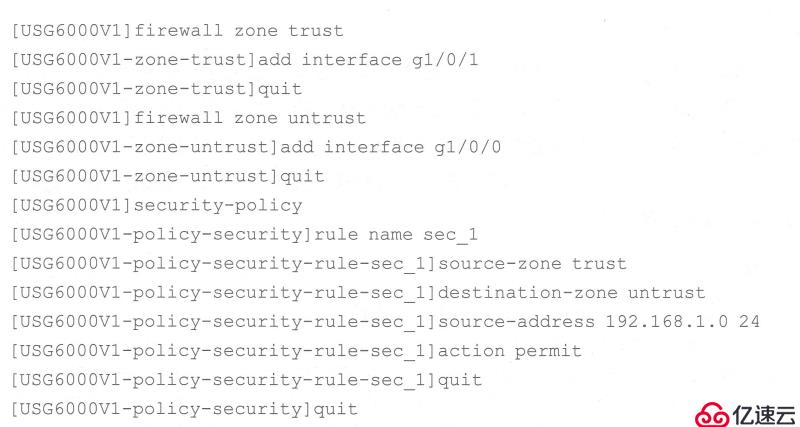

NAT ポリシーの構成 変換されたグローバル アドレス (NAT アドレス グループ内のアドレス) のブラック ホール ルーティングの構成

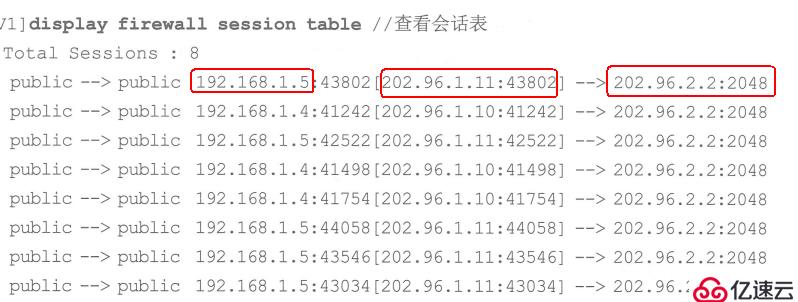

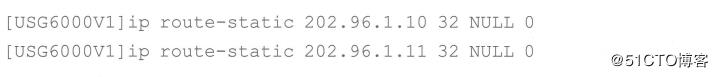

変換されたグローバル アドレス (NAT アドレス グループ内のアドレス) のブラック ホール ルーティングの構成 NAT 構成を確認します。PC1 を使用して外部ネットワーク上の PC2 に ping を実行すると、セッション テーブルが表示されます![]

NAT 構成を確認します。PC1 を使用して外部ネットワーク上の PC2 に ping を実行すると、セッション テーブルが表示されます![]

##3 つの赤いボックスは、送信元アドレス、変換されたアドレス、およびアクセスされたアドレスを表します。アドレス

サーバー マップ テーブルを表示することもできます

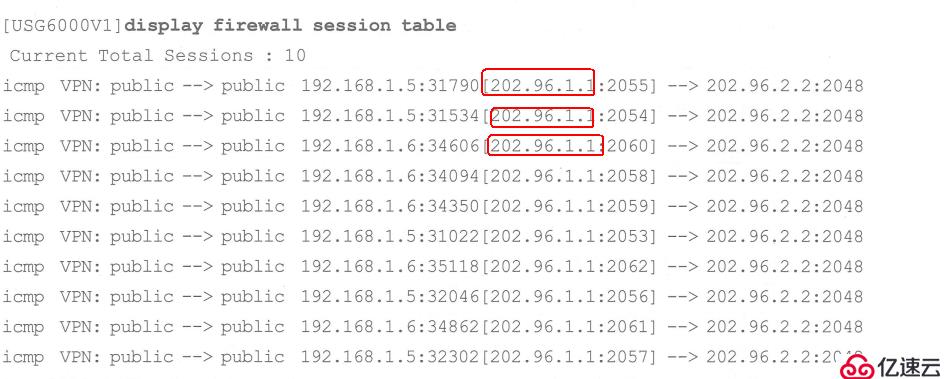

(2) NAPT 構成

上記と同様に、NAPT をやり直します

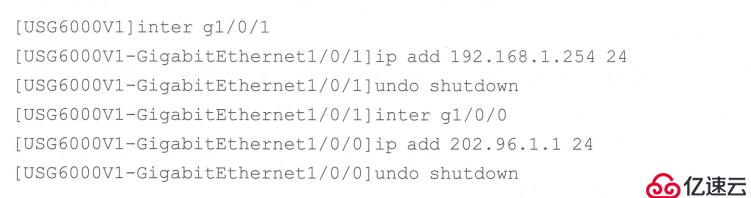

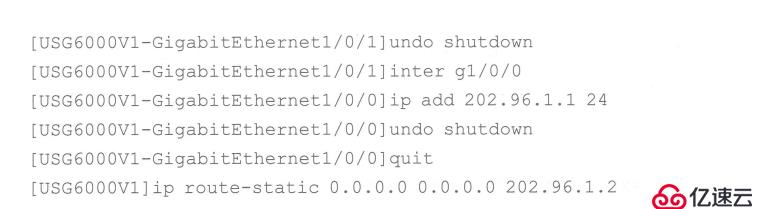

IP の構成

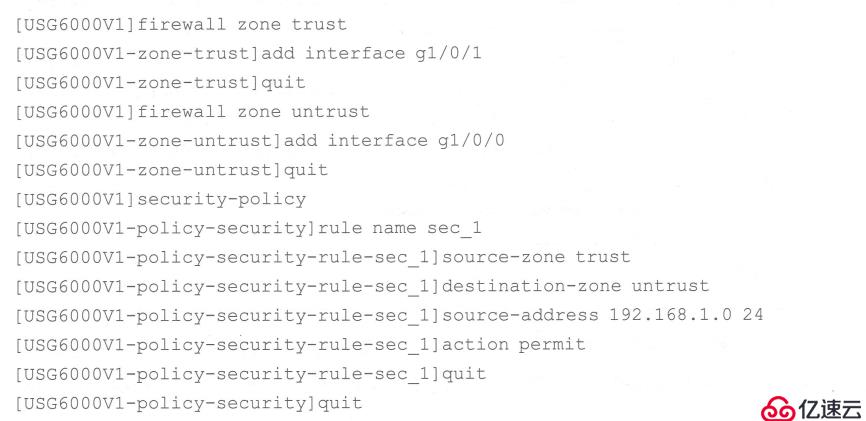

セキュリティ ポリシーの構成 # NAT アドレス グループを構成します。アドレス グループはパブリック ネットワーク IP

# NAT アドレス グループを構成します。アドレス グループはパブリック ネットワーク IP NAT ポリシーの構成

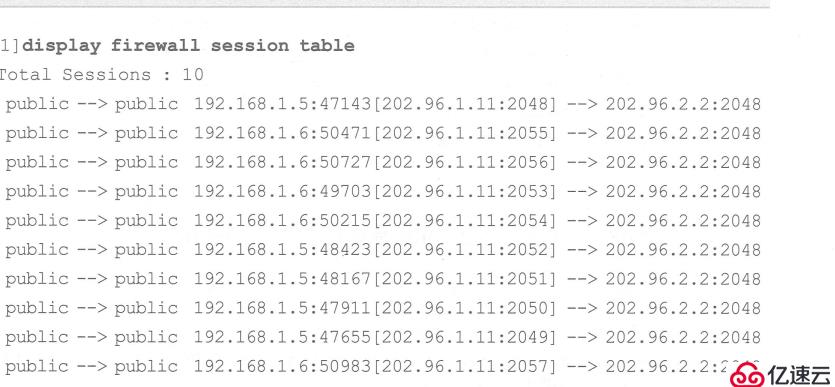

NAT ポリシーの構成 ルーティング ブラック ホールの構成

ルーティング ブラック ホールの構成 検証としてその結果、PC1 は外部ネットワーク PC2

検証としてその結果、PC1 は外部ネットワーク PC2

への ping に使用されます。 (3) アウトバウンド インターフェイス アドレス (Easy-IP) は、g0/0/1 インターフェイスを使用します。 PC2 にアクセスするための R1 ルーター (再構成)

への ping に使用されます。 (3) アウトバウンド インターフェイス アドレス (Easy-IP) は、g0/0/1 インターフェイスを使用します。 PC2 にアクセスするための R1 ルーター (再構成)

IP の構成

セキュリティ ポリシーの構成

セキュリティ ポリシーの構成 NAT ポリシーの構成

NAT ポリシーの構成

検証は両方とも見つかります。 これは、アクセスするために変換された R1 ルーター g0/0/1 インターフェイス IP です。

検証は両方とも見つかります。 これは、アクセスするために変換された R1 ルーター g0/0/1 インターフェイス IP です。

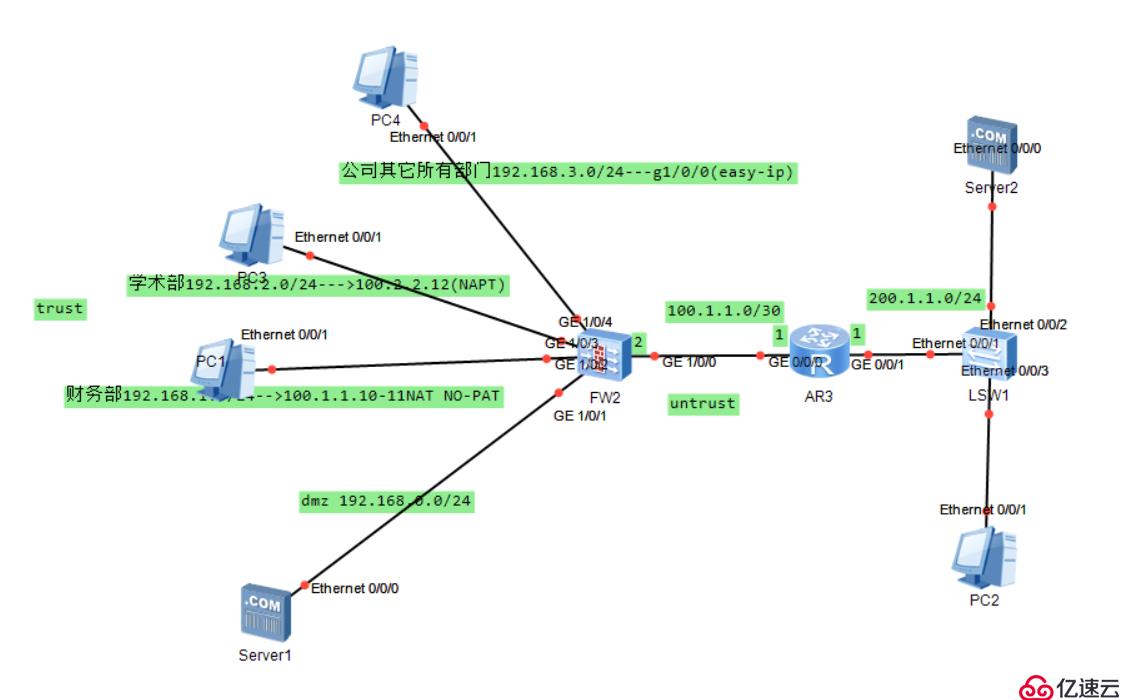

# 5 つの包括的なケース  要件:

要件:

- 財務ホストは no-pat に合格し、インターネットにアクセスします (100.2.2.10-11 を使用)

- 学術部門のホストは、napt を通じてインターネットにアクセスします (100.2.2.12 を使用)

- 社内の他の部門では、g1/0/0

- を通じてインターネットにアクセスしています。

dmz でサーバーを公開するように natserver を構成します (100.2.2.9 を使用)

1. 金融ホストは no-pat 経由でインターネットにアクセスします

1。ネットワーク パラメータと Route

[USG6000V1] int g1/0/2

[USG6000V1-GigabitEthernet1/0/2] ip add 192.168.1.1 24

[USG6000V1-GigabitEthernet1/0/2] undo sh

情報: インターフェイス GigabitEthernet1/0/2 はシャットダウンされていません。

[USG6000V1-GigabitEthernet1/0/2] quit

[USG6000V1] int g1/0/0

[USG6000V1-GigabitEthernet1/0/0] ip add 100.1 .1.2 30

[USG6000V1-GigabitEthernet1/0/0] undo sh

[USG6000V1-GigabitEthernet1/0/0] quit

[USG6000V1] i proute-static 0.0.0.0 0.0.0.0 100.1 .1.1

2. セキュリティ ポリシーを設定します

[USG6000V1] ファイアウォール ゾーン トラスト

[USG6000V1-zone-trust] add int g1/0/2

[USG6000V1-zone-trust] quit

[USG6000V1] ファイアウォール ゾーン untrust

[USG6000V1-zone-untrust] add int g1/0/0

[USG6000V1-zone-untrust] quit

[USG6000V1] security-policy

[USG6000V1-policy] -security] ルール名 sec_1

[USG6000V1-policy-security-rule-sec_1] 送信元アドレス 192.168.1.0 24

[USG6000V1-policy-security-rule-sec_1] 宛先ゾーン untrust

[USG6000V1] -policy-security-rule-sec_1] action allowed

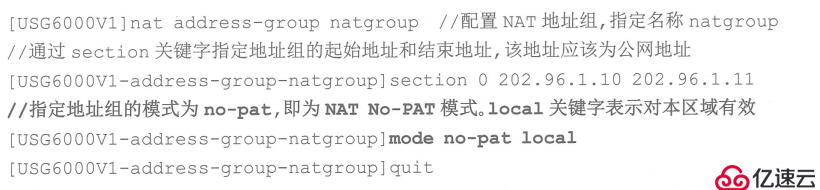

3. nat アドレス グループを構成します。アドレス プール内のアドレスは、パブリック ネットワーク アドレスに対応します

[USG6000V1-policy-security] quit

[USG6000V1] ] nat アドレス グループ natgroup

[USG6000V1-アドレス グループ natgroup] セクション 0 100.2.2.10 100.2.2.11

[USG6000V1-アドレス グループ natgroup] モード no-pat local

[USG6000V1-アドレス] -group-natgroup]

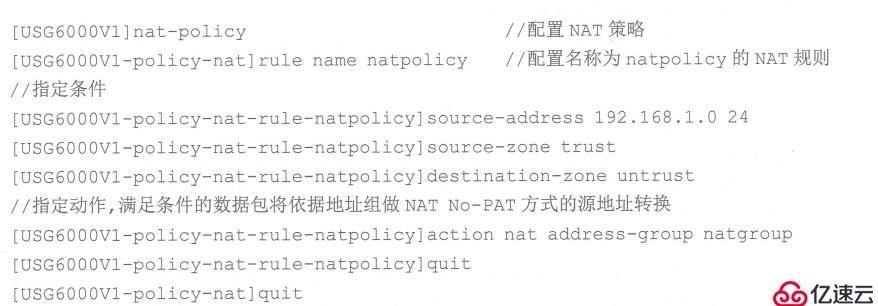

4. nat ポリシーの設定

[USG6000V1] nat-policy

[USG6000V1-policy-nat] ルール名 natpolicy

[USG6000V1-policy-nat-rule-natpolicy] ソース-address 192.168.1.0 24

[USG6000V1-policy-nat-rule-natpolicy] destination-zone untrust

[USG6000V1-policy-nat-rule-natpolicy] action nat address-group natgroup

[USG 6000V1- policy-nat-rule-natpolicy] quit

[USG6000V1-policy-nat] quit

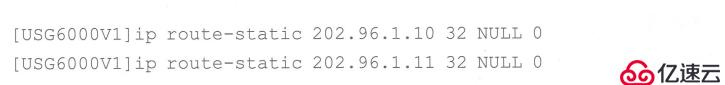

5. 変換されたグローバル アドレスのブラックホール ルーティングを構成する

[USG6000V1] ip Route-static 100.2.2.10 32 null 0

[USG6000V1 ] ip Route-static 100.2.2.11 32 null 0

6.r1 (isp) の設定sys

システムビューに入り、Ctrl Z でユーザービューに戻ります。

[Huawei] sysname r1

[r1] undo info ena

[r1] int g0/0/0

[r1-GigabitEthernet0/0/0] ip add 100.1.1.1 30

[r1- GigabitEthernet0/0/ 0] int g0/0/1

[r1-GigabitEthernet0/0/1] ip add 200.1.1.1 24

[r1-GigabitEthernet0/0/1] undo sh

[r1- GigabitEthernet0/0/ 1] quit

[r1] ip Route-static 100.2.2.8 29 100.1.1.2

7. テスト: 金融クライアントからインターネット サーバーにアクセス

# 2. 学術部門 ホストは napt 経由でインターネットにアクセスします (100.2.2.12 を使用) 1. ネットワーク パラメーターの構成

[USG6000V1] int g1/0/3

[USG6000V1-GigabitEthernet1/0] /3] ip add 192.168. 2.1 24

[USG6000V1-GigabitEthernet1/0/3] quit

[USG6000V1] ファイアウォール ゾーン トラスト

[USG6000V1-zone-trust] add int g1/0/3

[USG6000V1-zone-trust ]quit

2. セキュリティ ポリシーを設定します

[USG6000V1] security-policy

[USG6000V1-policy-security-rule-sec_2]source-address 192.168.2.0 24

[USG6000V1-policy-security -rule-sec_2] destination-zone untrust

[USG6000V1-policy-security-rule-sec_2] アクション許可

[USG6000V1-policy-security-rule-sec_2] quit

3. nat アドレス グループを設定します

[USG6000V1] nat アドレス グループ natgroup_2.0

[USG6000V1-address-group-natgroup_2.0] セクション 0 100.2.2.12 100.2.2.12

[USG6000V1-address-group] -natgroup_2.0] mode pat

[USG6000V1-address-group-natgroup_2.0] quit

4. nat ポリシーの構成

[USG6000V1] nat-policy

[USG6000V1-policy-nat] ルール名前 natpolicy_2.0

[USG6000V1-policy-nat-rule-natpolicy_2.0] 送信元アドレス 192.168.2.0 24

[USG6000V1-policy-nat-rule-natpolicy_2.0] 宛先ゾーン untrust

[USG6000V1-policy-nat-rule-natpolicy_2.0] アクション nat アドレス-グループ natgroup_2.0

[USG6000V1-policy-nat-rule-natpolicy_2.0] quit

[USG6000V1-policy-nat] quit

5. グローバル アドレスの変換後、ブラック ホール ルーティングを設定します

[USG6000V1] ip Route-static 100.2.2.12 32 null 0

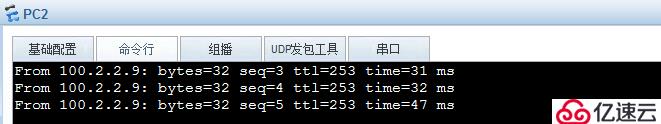

6. nat 設定を確認します

.

3. アウトバウンド インターフェイス アドレス (easy-ip) により、会社の他の部門が g1/0/0

1 経由でインターネットにアクセスできるようになります。ネットワーク パラメーターを構成します

[USG6000V1] int g1/0 /4

[USG6000V1-GigabitEthernet1/ 0/4] ip add 192.168.3.1 24

[USG6000V1-GigabitEthernet1/0/4] quit

[USG6000V1] ファイアウォール ゾーン trust

[USG6000V1-zone- trust] add int g1/0/4

[USG6000V1-zone-trust]

2. セキュリティ ポリシーの構成

[USG6000V1] security-policy

[USG6000V1-policy-security] ルール名 sec_3

[USG6000V1-policy-security-rule-sec_3] 送信元アドレス 192.168.3.0 24

[USG6000V1-policy-security-rule-sec_3] 宛先ゾーン untrust

[USG6000V1-policy-security-rule-sec_3]アクション許可

[USG6000V1-policy-security-rule-sec_3] quit

[USG6000V1-policy-security] quit

3. nat ポリシーの構成

[USG6000V1] nat-policy

[USG6000V1] -policy-nat] ルール名 natpolicy_3.0

[USG6000V1-policy-nat-rule-natpolicy_3.0] 送信元アドレス 192.168.3.0 24

[USG6000V1-policy-nat-rule-natpolicy_3.0] 宛先-zone untrust

[USG6000V1-policy-nat-rule-natpolicy_3.0] action nat easy-ip

[USG6000V1-policy-nat-rule-natpolicy_3.0] quit

[USG6000V1-policy-nat] ] quit

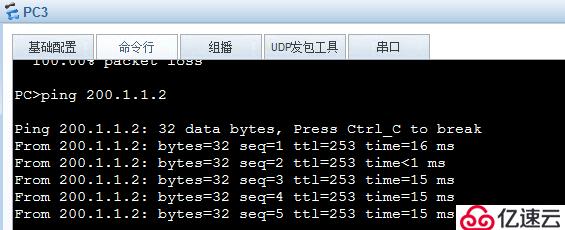

4. easy-ip を確認します

1) Ping テスト

4. dmz でサーバーを公開するように natserver を設定します (100.2.2.9 を使用)

1. ネットワークパラメータを設定します

[USG6000V1-GigabitEthernet1/0/0] int g1/0/1

[USG6000V1-GigabitEthernet1/0/1] ip add 192.168.0.1 24

[USG6000V1-GigabitEthernet1] / 0/1] quit

[USG6000V1] ファイアウォール ゾーン dmz

[USG6000V1-zone-dmz] add int g1/0/1

[USG6000V1-zone-dmz] quit

2. セキュリティを構成するポリシー

[USG6000V1] security-policy

[USG6000V1-policy-security] ルール名 sec_4

[USG6000V1-policy-security-rule-sec_4] ソースゾーン untrust

[USG6000V1-policy-security] - ルール-sec_4] 宛先アドレス 192.168.0.0 24

[USG6000V1-policy-security-rule-sec_4] アクション許可

[USG6000V1-policy-security] quit

3. FTP アプリケーション層検出を構成します (このステップは省略できます。デフォルトで有効になっています)

[USG6000V1] firewall inter trust untrust

[USG6000V1-interzone-trust-untrust] detect ftp

[USG6000V1-interzone-trust-untrust] quit

4. nat サーバーの構成

[USG6000V1] nat サーバー natserver global 100.2.2.9 inside 192.168.0.2

5. ブラック ホール ルーティングの構成

[USG6000V1] ip Route-static 100.2.2.9 32 null 0

6. 確認

1) インターネット ホスト

以上がファイアウォール NAT 制御解析の実装方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。