IPsec ベースの動的 P2P-GRE とは何ですか?

- PHPz転載

- 2023-05-26 12:21:04995ブラウズ

R1(config)#int f0/0

R1(config-if)#ip add 12.1.1.1 255.255.255.0

R1( config-if)#no sh

R1(config-if)#exit

R1(config)#int f0/1

R1(config-if)#ip 10.1.1.1 255.255.255.0

R1(config-if)#no sh

R1(config-if)#exit

R1(config)#ip ルート 0.0 を追加します。 .0.0 0.0.0.0 12.1.1.2

R3(config)#int f0/0

R3(config-if)#ip add 192.168.1.3 255.255.255.0

R3(config-if)#no sh

R3(config-if)#exit

R3(config)#int f0/1

R3(config-if) #ip アドレス dhcp

R3(config-if)#no sh

R3(config-if)#exit

R3(config)#int ループバック 0

R3(config-if)#ip add 3.3.3.3 255.255.255.255

R3(config-if)#exit

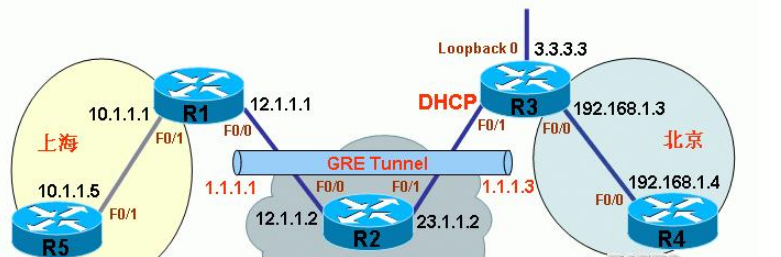

説明: に接続された R3 のインターフェイス F0/1 上インターネット DHCP によるアドレスの動的取得を有効にして、F0/1 の IP アドレスが事前にわからないようにし、ローカル p2p GRE トンネルの送信元アドレスとしてループバック 0 (アドレス 3.3.3.3/32) を作成します。

(1) エンドポイントが R3 である R1 で p2p GRE トンネルを構成します:

R1(config)#interface tongue 1

R1(config-if)#ipアドレス 1.1.1.1 255.255.255.0

R1(config-if)#トンネル送信元 12.1.1.1

R1(config-if)#トンネル宛先 3.3.3.3

R1 ( config-if)#exit

R1(config)#ip Route 3.3.3.3 255.255.255.255 12.1.1.2

説明: R1 から R3 までの p2p GRE トンネル インターフェイス番号は 1 です。トンネル アドレスは 1.1.1.1、トンネルのソース ポイントは外部ネットワーク インターフェイス アドレス 12.1.1.1、トンネルのエンド ポイントは R3 のループバック 0 インターフェイス アドレス 3.3.3.3 です。ただし、トンネルのエンド アドレスはインターネット上でルーティングできない場合、これは構成ルールであるため、静的ルートを独自のインターネット出口にポイント 3.3.3.3/32 で記述する必要があります。

R3(config)#int トンネル 3

R3(config-if)#ip アドレス 1.1.1.3 255.255.255.0

R3(config-if)#tunnel ソースループバック 0

R3(config-if)#tunnel destination 12.1.1.1

R3(config-if)#exit

説明: R3 から R1 への p2p GRE トンネル インターフェイス番号は 3、トンネル アドレスは 1.1.1.3、トンネルのソース ポイントはループバック 0 インターフェイス アドレス 3.3.3.3、トンネルのエンド ポイントは外部ネットワーク インターフェイス アドレス R1 12.1.1.1 です。

#R1(config)#crypto isakmp ポリシー 1R1(config-isakmp)#暗号化 3des##R1(config-isakmp)#ハッシュ sha

R1(config-isakmp)#認証事前共有

R1(config-isakmp)#group 2

R1(config-isakmp)#exit

R1(config )#crypto isakmp key 0 cisco123 address 0.0.0.0 0.0.0.0

R1(config)#crypto ipsectransform-set ccie esp-3des esp-sha-hmac

R1(cfg-crypto -trans)#exit

R1(config)#cryptodynamic-map ddd 10

R1(config-crypto-map)#settransform-set ccie

R1( config-crypto-map)#exit

R1(config)#cryptomapmymap10ipsec-isakmpdynamicddd

R1(config)#cryptomapmymaplocal-addressfastEthernet0/0

R1(config)

#R1(config)#int f0/0

#R1(config-if)#cryptomap mymapR1(config -if)#exit*3 月 1 日 00:32:44.307: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP は ONR1(config)#説明: 静的IP 側 R1 の構成は、この実験環境で使用されている IOS バージョンが12.2 (13)T よりも高いため、クリプト マップは物理インターフェイスにのみ適用でき、GRE トンネル インターフェイスに適用する必要はありません。 R3(config)#crypto isakmp ポリシー 1R3(config-isakmp)#暗号化 3desR3(config-isakmp)#ハッシュ shaR3(config-isakmp)#認証事前共有

#R3(config-isakmp)#グループ 2#R3(config-isakmp)#exit

#R3 (config)#crypto isakmp key 0 cisco123 address 12.1.1.1R3(config)#crypto ipsectransform-set ccie esp-3des esp-sha-hmacR3(cfg-crypto- trans)#exit#R3(config)#access-list 100 許可 gre ホスト 3.3.3.3 ホスト 12.1.1.1 R3(config)

##R3(config)#cryptomap l2l 1 ipsec -isakmpR3(config-crypto-map)#set ピア 12.1.1.1R3(config-crypto-map)#settransform-set ccieR3( config-crypto-map)#match address 100R3(config-crypto-map)#exitR3(config)#cryptomap l2l local-address f0/1R3(config)#int f0/1#R3(config-if)#cryptomap l2l

#R3(config-if)##*3 月 1 日:32:58.907: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON

#R3(config-if)# 説明: 動的 IP 側の R3 と構成は通常の LAN-to と同じです-LAN × ××の若干の違いは、「crypto map l2l local-address f0/1」コマンドが追加されていることです。今回の実験環境ではIOSのバージョンが12.2(13)T以上のため、Crypto mapはのみです。物理インターフェイスの下に適用するだけで、GRE トンネル インターフェイスに適用する必要はありません。 注: トラフィックがどのように送信されるかに関係なく、ISAKMP SA は確立できません。これは、動的 p2p GRE over IPsec 環境では、まずデータを動的 IP から静的 IP 側に送信する必要があり、そうしないと GRE トンネルが確立できないためです。 ×××が成立しないと完了できません。 動的ルーティング プロトコルの構成以上がIPsec ベースの動的 P2P-GRE とは何ですか?の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。