ipsec 命令とトンネルケース分析を実行する方法

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWB転載

- 2023-05-25 09:50:401123ブラウズ

1. IPSEC の概要

IPSec には、セキュリティ プロトコル (Security Protocol) とキー交換プロトコル (IKE) が含まれており、IETF (Internet Engineering Task Force、インターネット技術特別調査委員会) によって開発され、通信を提供できます。アクセス制御、コネクションレス型整合性、データ ソース認証、アンチリプレイ、暗号化、データ フローの分類と暗号化などのサービスを提供する一連のネットワーク セキュリティ プロトコルの総称。セキュリティ プロトコルには、AH (Header Authentication) が含まれます。 IKE は、ISAKMP (Internet Security Association and Key Management Protocol、Internet Security Association and Key Management Protocol) に基づく TCP/IP フレームワークであり、Oakley (Key Exchange Protocol) と ESP (Security Encapsulation Payload) の一部を統合したものです。 SKEME (キーテクノロジープロトコル) ハイブリッドプロトコル。

2. IPSEC セキュリティ機能

(1) 否認防止: 「否認防止」では、メッセージの送信者が唯一の可能な送信者であることを証明でき、送信者はメッセージの送信を拒否できません。メッセージ。 「否認防止」は公開鍵技術を使用する機能です。公開鍵技術を使用すると、送信者は秘密鍵を使用してデジタル署名を生成し、メッセージとともに送信し、受信者は送信者の公開鍵を使用してデジタル署名を検証します。サイン。理論上、送信者だけが秘密キーを持っており、送信者だけがデジタル署名を生成できるため、デジタル署名が検証に合格する限り、送信者はメッセージが送信されたことを否定できません。ただし、認証ベースの共有キー技術では、送信者と受信者が同じキーを持っているため、「否認防止」は認証ベースの共有キー技術の機能ではありません。

(2) アンチリプレイ: IPsec 受信側は、データ パケットのデータ セグメントの前に追加された 32 ビットのシーケンス番号に基づいて各 IP パケットの一意性を検出し、古いパケットや重複したパケットの受信を拒否できます。このメッセージは、攻撃者が情報を傍受して解読し、同じ情報パッケージを使用して不正なアクセス権を取得することを防止します (この不正行為が数か月後に発生した場合でも)。

(3) データの整合性: IPsec 受信側は、md5 や sha-1 などのハッシュ アルゴリズムを使用して、送信側から送信されたパケットを認証し、送信プロセス中のデータの改ざんを防ぎ、データが完全であることを保証します。データと受信データの整合性。

(4) データの信頼性 (機密性): IPsec 送信者は、des、3des、aes などの対称暗号化アルゴリズムを使用して、ネットワーク上でパケットを送信する前にパケットを暗号化し、送信プロセス中にデータの安全性が保証されます。データ パケットが傍受された場合、情報を読み取ることはできません。 IPSec ポリシーの特定の設定に関連して、この機能は IPSec で有効または無効にすることができます。

(5) データソース認証 (Data Authentication): IPsec は、受信側の事前共有キー (ドメイン共有キー)、証明書、kerberos v5 などを介して、IPsec メッセージの送信側が正当であるかどうかを認証できます。

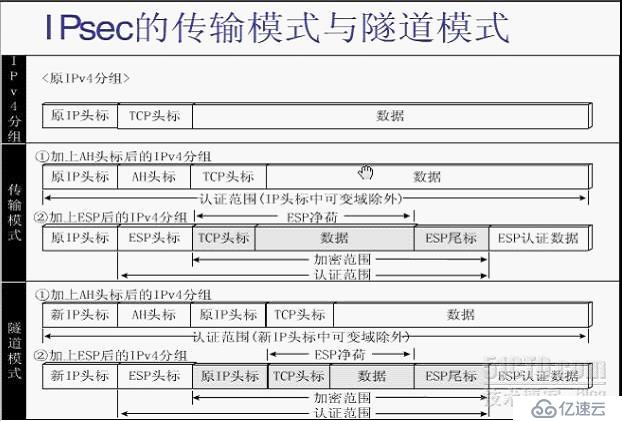

3. IPSEC 動作モード

(1) トンネル モード: ユーザーの IP データ パケット全体が、AH または ESP ヘッダー、AH または ESP ヘッダー、および ESP 暗号化の計算に使用されます ユーザー データはカプセル化されます新しい IP パケットに含まれます。通常、トンネル モードは 2 つのセキュリティ ゲートウェイ間の通信に使用されます。

(2) トランスポート モード: AH または ESP ヘッダーの計算にはトランスポート層データのみが使用され、AH または ESP ヘッダーと ESP で暗号化されたユーザー データは元の IP ヘッダーの後ろに配置されます。一般に、トランスポート モードは、2 つのホスト間、またはホストとセキュリティ ゲートウェイ間の通信に使用されます。

4. IPSEC セキュリティ機構における 2 つのプロトコルの比較

AH プロトコル (IP プロトコル番号は 51) は、データ ソース認証、データ完全性検証、パケット リプレイ防止機能を提供し、通信を改ざんから保護します。 、ただし盗聴はできないため、機密でないデータの送信に適しています。 AH の動作原理は、各データ パケットに認証ヘッダーを追加することです。このヘッダーは、データの整合性を保護するために標準 IP ヘッダーの後ろに挿入されます。ただし、IP ヘッダーには、サービス タイプ (TOS)、フラグ、フラグメント オフセット、TTL、ヘッダー チェックサムなどの多くの変数が含まれているためです。したがって、これらの値は認証前にクリアする必要があります。そうしないと、ハッシュが不一致になり、パケット損失が発生します。したがって、AH は NAT 変換をサポートしません。

ESP プロトコルは、IP プロトコルの 50 番で、データの暗号化、データ ソースの検証、データの完全性チェック、および反復送信の防止の機能を提供します。 ESP の動作原理は、各データ パケットの標準 IP ヘッダーの後に ESP ヘッダーを追加し、データ パケットの後に ESP トレーラーを追加することです。 ESP プロトコルの違いは、保護する必要があるユーザー データを暗号化し、それを IP パケットにカプセル化してデータの機密性を確保することです。

次の図は、IPSEC の 2 つの動作モードにおける AH および ESP によるデータ パケットの暗号化と認証をよりわかりやすく説明しています

5. IPsec の基本概念(H3C に基づく)

1. データ フロー: IPSec では、同じ送信元アドレス/マスク/ポート、宛先アドレス/マスク/ポート、および上位層プロトコルを持つデータのセットをデータ フローと呼びます。通常、データ フローはアクセス コントロール リスト (ACL) によって定義され、ACL によって通過が許可されるすべてのパケットは論理的に 1 つのデータ フローとみなされます。

セキュリティ ポリシーは、ユーザーが手動で構成したセキュリティ対策を指定します。これは、どのデータ フローにどのセキュリティ操作が使用されるかを指定するために使用されます。データ フローの定義は、アクセス コントロール リストで複数のルールを構成することによって実現されます。このアクセス コントロール リストはセキュリティ ポリシーで参照され、保護する必要があるデータ フローを決定します。セキュリティポリシーは「名前」と「シーケンス番号」によって一意に決まります。

3. セキュリティ ポリシー グループ: 同じ名前を持つすべてのセキュリティ ポリシーのコレクション。インターフェイスでは、セキュリティ ポリシー グループを適用またはキャンセルできるため、セキュリティ ポリシー グループ内の複数のセキュリティ ポリシーをインターフェイスに同時に適用できるため、異なるデータ フローに対して異なるセキュリティ保護を実装できます。同じセキュリティ ポリシー グループ内では、シーケンス番号が小さいセキュリティ ポリシーの優先順位が高くなります。

4. セキュリティ アソシエーション (SA): データ フローに対して IPSec によって提供されるセキュリティ サービスは、セキュリティ アソシエーション SA を通じて実装されます。これにはプロトコル、アルゴリズム、キーなどが含まれ、IP を保護する方法を具体的に決定します。メッセージが処理されます。 SA は 2 つの IPSec システム間の一方向の論理接続であり、入力データ フローと出力データ フローは、それぞれ入力セキュリティ アソシエーションと出力セキュリティ アソシエーションによって処理されます。セキュリティ アソシエーションは、トリプレット (セキュリティ パラメータ インデックス (SPI)、IP 宛先アドレス、セキュリティ プロトコル番号 (AH または ESP)) によって一意に識別されます。

セキュリティ アソシエーションは、手動構成と自動ネゴシエーションを通じて確立できます。

セキュリティ アソシエーションを手動で確立するということは、ユーザーが両端ですべての SA 情報を手動で設定し、インターフェイスにセキュリティ ポリシーを適用してセキュリティ アライアンスを確立することを意味します。欠点は、構成が複雑で、一部の高度な機能をサポートしていないことです (パスワードを定期的に更新するなど).key)、中小企業に適しています。

自動ネゴシエーション方式は IKE によって生成および維持され、通信当事者はそれぞれのセキュリティ ポリシー ライブラリに基づいて照合およびネゴシエーションを行い、最終的にユーザーの介入なしにセキュリティ アライアンスを確立します。構成はシンプルで大企業に適しています。自動ネゴシエーションはメイン モードとアグレッシブ モードに分かれています。アグレッシブ モード交換とメイン モード交換の主な違いは、アグレッシブ モードでは ID 保護が提供されないことです。 ID 保護の要件が高くない状況では、交換するパケット数が少ないアグレッシブ モードによりネゴシエーションの速度が向上します。ID 保護の要件が高くない状況では、メイン モードを使用する必要があります。

各 IPSec メッセージには、32 ビットのセキュリティ パラメータ インデックス (SPI) が含まれています。このトリプレットは、SPI、宛先 IP アドレス、およびセキュリティ プロトコル番号で構成され、特定のセキュリティ アソシエーションを一意に識別するために使用されます。セキュリティ アソシエーションを手動で構成する場合は、SPI 値を手動で指定する必要があります。セキュリティ アソシエーションの一意性を確保するには、各セキュリティ アソシエーションで異なる SPI 値を指定する必要があります。IKE ネゴシエーションを使用してセキュリティ アソシエーションを生成する場合、SPI はランダムに生成されます。

6. セキュリティ提案: セキュリティ プロトコル、セキュリティ プロトコルで使用されるアルゴリズム、セキュリティ プロトコルによるパケットのカプセル化形式を含み、通常の IP パケットを IPSec パケットに変換する方法を規定します。セキュリティ ポリシーでは、セキュリティに関する推奨事項を引用して、使用するプロトコルやアルゴリズムなどを指定できます。

6.IPsec IPSEC 設定手順

暗号化アクセス コントロール リストの作成

暗号化アクセス コントロール リストと一致するかどうかに応じて、その後にどの IP パケットが送信されるかを決定できます。

受信と転送。保護する必要がある安全なトラフィックは、拡張 IP アクセス コントロール リストを使用して定義されます。

acl acl-number

rule { 通常 | 特殊 }{ 許可 | 拒否 } プロ番号 [ソース ソース アドレス ソース ワイルドカード | 任意][ソース ポート オペレーター ポート 1 [ ポート 2 ] ] [ 宛先 dest-addr dest- wildcard | any ][destination-port オペレーター port1 [ port2 ] ] [icmp-type icmp-type icmp-code][logging]

セキュリティ提案の定義

セキュリティ プロポーザルの定義 ipsec プロポーザル プロポーザル名

セキュリティ プロトコルによる IP パケットのカプセル化モードの設定 encapsulation-mode { トランスポート | トンネル }

セキュリティ プロトコル トランスフォーム { ah-new | を選択します。 ah-esp-new | esp-new }

暗号化アルゴリズムと認証アルゴリズムの選択

ESP プロトコルでは、変換オプションは {ah-new | ah-esp-new | esp です。 -new }

Transform { ah-new | ah-esp-new | esp-new }

AH プロトコルでのセキュリティ ポリシーの作成

セキュリティ ポリシーを手動で作成する構成含まれるもの:

セキュリティ ポリシーの手動作成 ipsec ポリシーポリシー名シーケンス番号マニュアル

セキュリティ ポリシー security acl access-list-number

## によって参照されるアクセス コントロール リストの構成#開始点とエンドポイントを指定します。 トンネル ローカル ip-アドレストンネル リモート ip-アドレスセキュリティ ポリシー プロポーザルで参照されるセキュリティ プロポーザルを設定します。プロポーザル名セキュリティ ポリシー アライアンスの SPI を指定して使用します。 KeySPI 設定 sa 受信 { ah | esp } spi spi-numbersa 送信 { ah | esp } spi spi-numberキー設定AH 16 進キー sa { 受信 | 送信 } ああ 16 進キー文字列 hex-keyAH 文字キー sa { 受信 | 送信 } ああ 文字列キー 文字列キーESP16 16 進キー sa { 受信 | 送信 } esp 暗号化-16 進数キーESP 文字キー sa { 受信 | 送信 } esp 文字列キー 文字列キーインターフェイス ipsec ポリシー ポリシー名 IKE 設定にセキュリティ ポリシー グループを適用して、セキュリティ ポリシー アライアンスを作成します。これには次の内容が含まれます。IKE を使用してセキュリティ ポリシー アライアンスを作成する

ipsec ポリシーポリシー名シーケンス番号 isakmp

セキュリティ ポリシーによって参照されるアクセス コントロール リストを構成する

セキュリティ ACL access-list-number

セキュリティ トンネルのエンド ポイントを指定します

トンネル リモート IP アドレス

セキュリティ ポリシーで参照されるセキュリティ提案を設定します

proposal 提案名 1 [提案名 2...提案名 6 ]

セキュリティ アソシエーションの生存時間の構成 (オプション)

グローバル タイムの構成

ipsec sa global-duration 時間ベースの秒数

ipsec sa global-duration トラフィックベースのキロバイト

独立時間を設定

sa 継続時間 { 時間ベースの秒数 |トラフィックベースのキロバイト}

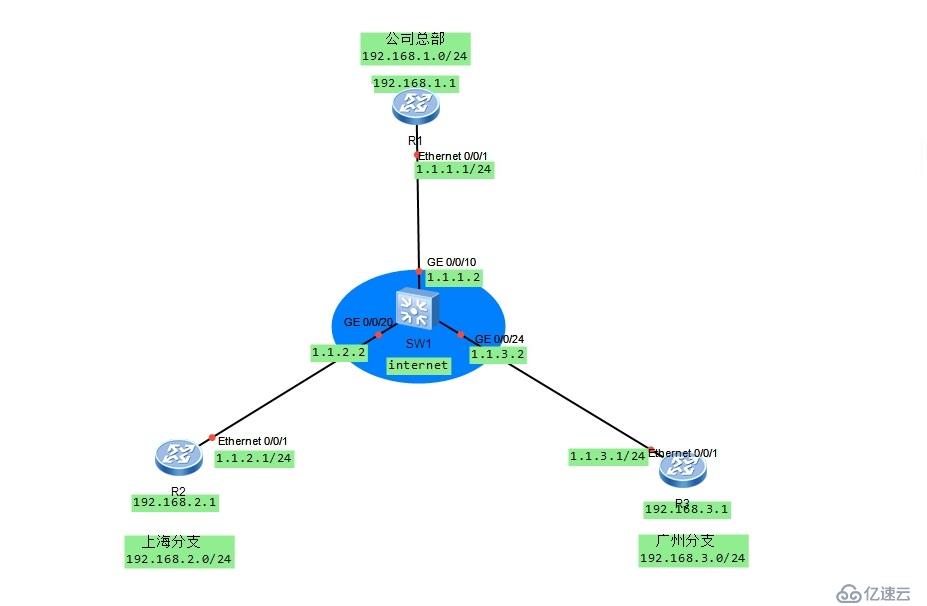

IPsec 構成ケース:ipsec トンネル プロトコルを使用して企業の安全な通信を完了します

実験装置: 3 台の Huawei AR1220 ルーター、1 台の Huawei s5700 スイッチ

トポロジ図:

設定プロセス:

スイッチ: (このスイッチにポートを追加するには、アクセスするポート モードを有効にする必要があります)

vlan 10

ポート GE0/0/10

vlan 20

ポート GE0/0/20

vlan 24

ポート GE0/0 /24

int vlan 10

ip add 1.1.1.2 255.255.255.0

int vlan 20

ip add 1.1.2.2 255.255.255.0

int vlan 24

ip add 1.1 .3.2 255.255.255.0

R1

system-view

sysname R1

int eth0/0/0

ip add 192.168 .1.1 24

loopback

int eth0/0/1

ip add 1.1.1.1 24

quit

ip ルート 0.0 .0.0 0 1.1.2.2

ping 1.1.1.1

R2

system-view

sysname R2

int eth0/0 /0

ip add 192.168.2.1 24

loopback

int eth0/0/1

ip add 1.1.2.1 24

quit

ip ルート 0.0.0.0 0 1.1.2.2

ping 1.1.1.1

R3

system-view

sysname R3

int eth0/0/0

ip add 192.168.3.1 24

loopback

int eth0/0/1

ip add 1.1.3.1 24

quit

ip ルート 0.0.0.0 0 1.1.3.2

ping 1.1.1.1

R1 から R2、R3 トンネル

acl 番号 3000 match-order auto

rule 10 許可 IP 送信元 192.168.1.0 0.0.0.255 宛先 192.168.2.0 0.0.0.255

ルール 20 拒否 IP 送信元任意の宛先任意

ACL 番号 3001 一致順序自動

ルール 10 許可 IP 送信元 192.168.1.0 0.0.0.255 宛先 192.168。 3.0 0.0.0.255

ルール 20 拒否 ip 送信元任意の宛先任意

quit

セキュリティ提案

ipsec プロポーザル tran1

カプセル化-モードトンネル

transform esp

esp 認証アルゴリズム md5 (検証アルゴリズム)

esp 暗号化アルゴリズム des (暗号化アルゴリズム)

ipsec プロポーザル tran2

カプセル化モード トンネル

transform esp

esp 認証アルゴリズム md5

esp 暗号化アルゴリズム des

quit

対応するIKEを設定します

ikepeer R2

remote-address 1.1.2.1

pre-shared-key simple abcdef

ikepeer R3

remote-address 1.1.3.1

pre-shared-key simple 123456

ポリシーの追加

ipsec ポリシーpolicy1 10 isakmp

ikeピア R2

セキュリティ ACL 3000

プロポーザル tran1

ipsec ポリシーポリシー 1 20 isakmp

ike ピア R3

セキュリティ ACL 3000

proposal tran2

out インターフェイスにポリシーを適用します

int e0/0/1

ipsec ポリシーpolicy1

R2 を R1 に適用します

ACL 番号 3000 match-order auto

ルール 10 許可 IP 送信元 192.168.2.0 0.0.0.255 宛先 192.168.1.0 0.0.0.255

ルール 20 拒否 IP 送信元任意の宛先任意

quit

ipsec提案tran1

カプセル化モードトンネル

変換esp

esp認証アルゴリズムmd5

esp暗号化アルゴリズム des

quit

ikepeer R1

remote-address 1.1.1.1

pre-shared-key simple abcdef

quit

ipsecpolicypolicy1 10 isakmp

ikepeer R1

security acl 3000

proposal tran1

送信インターフェイスにポリシーを適用する

int e0/0/1

##ipsec ポリシーpolicy1

R3 から R1

ACL 番号 3000 match-order auto

rule 10 許可 IP 送信元 192.168.3.0 0.0.0.255 宛先 192.168.1.0 0.0.0.255

ルール 20 拒否 IP 送信元任意の宛先任意

quit

ipsec プロポーザル tran1

カプセル化モード トンネル

変換 esp

esp 認証アルゴリズム md5

esp 暗号化アルゴリズム des

quit

ikeピア R1

#remote-address 1.1. 1.1事前共有キー simple 123456quitipsec ポリシーpolicy1 10 isakmpikepeer R1security acl 3000 proposal tran1送信インターフェイスにポリシーを適用int e0/0/1 ipsec ポリシーpolicy1以上です。以上がipsec 命令とトンネルケース分析を実行する方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。