LDAP インジェクションを理解する方法

- 王林転載

- 2023-05-22 21:47:133385ブラウズ

1. LDAP インジェクション

LDAP (Light Directory Access Portocol) は、X.500 標準に基づく軽量のディレクトリ アクセス プロトコルで、ディレクトリ データベース メソッドにアクセスするためのサービスとプロトコルを提供します。一般に、ディレクトリ データベースを使用してディレクトリ サービスを形成するために使用されます。このディレクトリは、クエリ、参照、検索用に最適化された専門的な分散データベースであり、Linux/Unix システムのファイル ディレクトリに似たツリー構造でデータを編成します。公開証明書、セキュリティ キー、会社の物理デバイス情報など、頻繁に変更されないデータをディレクトリに保存するのに適しています。 SQL と同様に、LDAP はクエリ構文を備えた検索プロトコルであり、潜在的なインジェクション攻撃のリスクがあります。 LDAP インジェクションとは、クライアントがクエリ リクエストを送信する際の入力文字列に特殊文字が含まれることで、LDAP の元のクエリ構造が変更され、より多くの不正なデータへのアクセスが可能になる攻撃方法を指します。

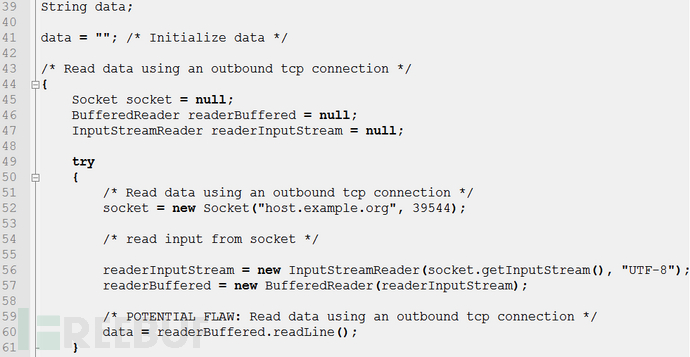

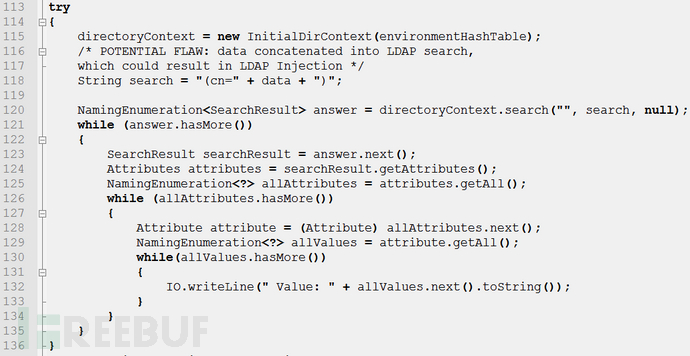

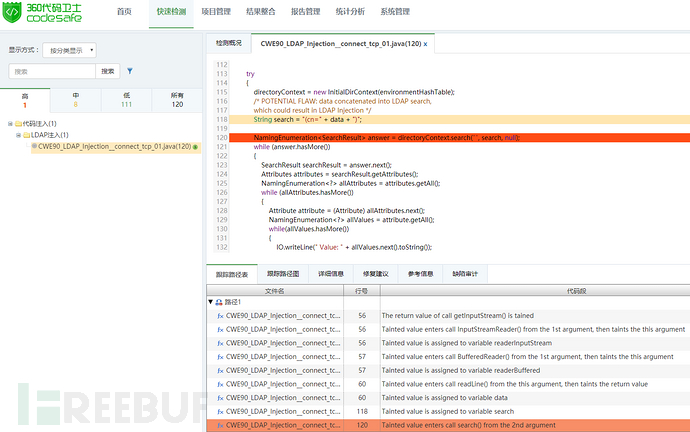

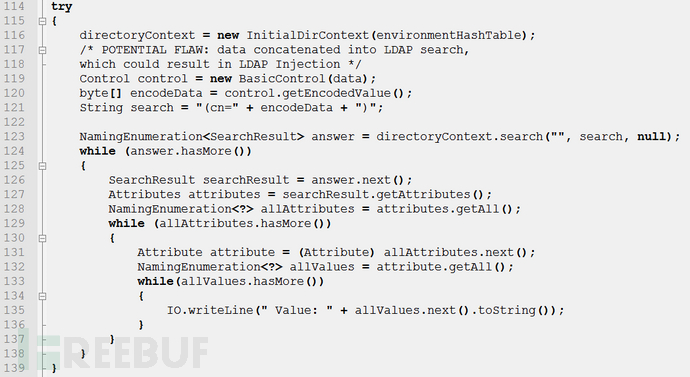

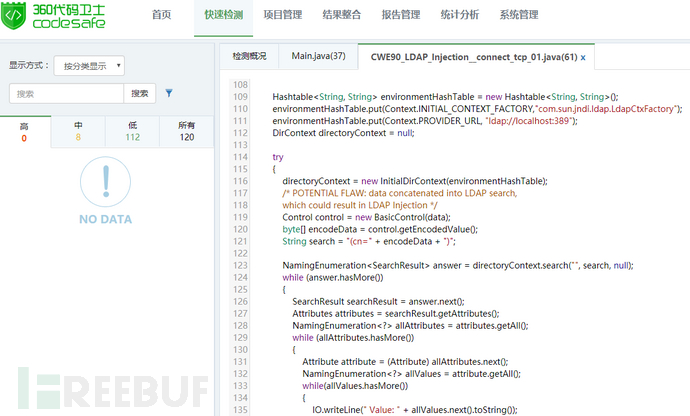

この記事では、JAVA 言語のソース コードを例として、CWE ID 90 の LDAP インジェクションの脆弱性: LDAP クエリで使用される特殊な要素の不適切な中和 (「LDAP インジェクション」) の原因と修復方法を分析します。サンプル。詳細については、次を参照してください:

CWE ID 90: LDAP クエリで使用される特殊要素の不適切な中和 ('LDAP インジェクション')

http:/ /cwe .mitre.org/data/settings/90.html

CWE ID 639: ユーザー制御キーによる認証バイパス

http://cwe.mitre. org/ data/settings/639.html

2. LDAP インジェクションの危険

LDAP インジェクションは、によって導入されます。ユーザーパラメータを使用すると、LDAP フィルタを構築することでアクセス制御とユーザー権限昇格をバイパスする悪意のある LDAP クエリが生成されます。通常のフィルターの構築を通じて、AND および OR 演算の挿入が実装され、機密情報が取得されます。

2018 年 1 月から 2019 年 1 月にかけて、CVE に関連する脆弱性情報が合計 4 件ありました。脆弱性の一部は次のとおりです。

| 概要 | |

|---|---|

| CVE-2018-5730 | |

| CVE-2016-8750 | |

| CVE-2011-4069 | |

以上がLDAP インジェクションを理解する方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。