Apache の脆弱性の再発を解析する方法

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWB転載

- 2023-05-22 12:10:131327ブラウズ

apache脆弱性の解析

脆弱性の原則

ファイルのサフィックス名を右から左に解析します。認識できないファイル接尾辞が見つかった場合は、左に進みます。たとえば、test.php.owf.rar 「.owf」と「.rar」は、Apache が認識および解析できない 2 つのサフィックスであり、Apache は wooyun.php.owf.rar を php に解析します。

脆弱性フォーム

www.xxxx.xxx.com/test.php.xxx

その他の構成上の問題が脆弱性を引き起こします

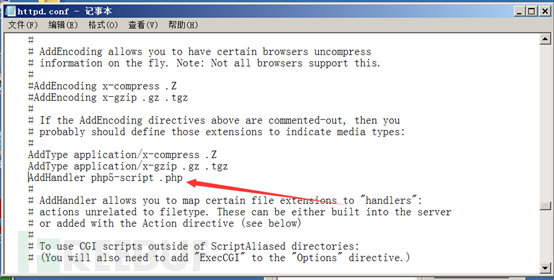

(1) Apache の conf に AddHandler php5-script .php を設定するような行がある場合、ファイル名が test2.php であっても、ファイル名に .php が含まれていれば問題ありません。 jpgの場合はphpとして実行されます。

(2) Apacheのconf AddType application/x-httpd-php .jpg にこのような行構成があれば、拡張子がjpgであってもphpモードで実行できます。

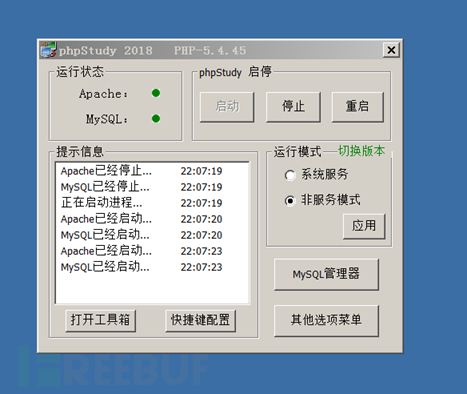

実験環境:Windows Server 2008 R2

Phpstudy2018

httpd.confにAddHandler php5-script .phpを追加し、追加後再起動

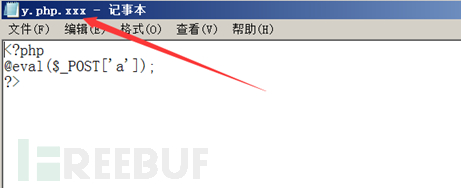

接尾辞 .php.xxx

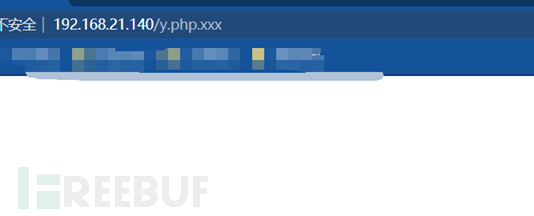

を付けた php 文をルートディレクトリに作成し、アクセスして確認します。解析できます

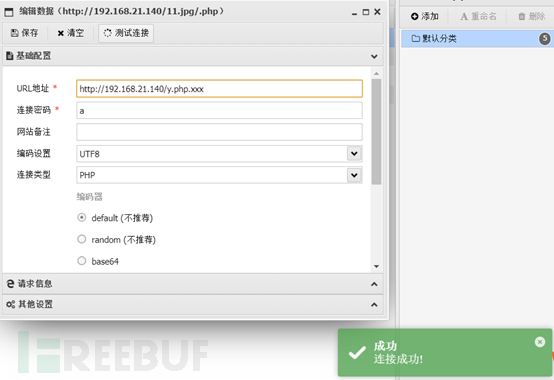

解析成功、Ant Sword 接続

以上がApache の脆弱性の再発を解析する方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

声明:

この記事はyisu.comで複製されています。侵害がある場合は、admin@php.cn までご連絡ください。