USG ファイアウォールの NAT 構成

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWB転載

- 2023-05-17 13:25:471527ブラウズ

USGファイアウォール NAT構成

学習目的

#USG ファイアウォールで NATServer を構成する方法をマスターする

USG ファイアウォールで NATEasy IP を構成する方法をマスターする

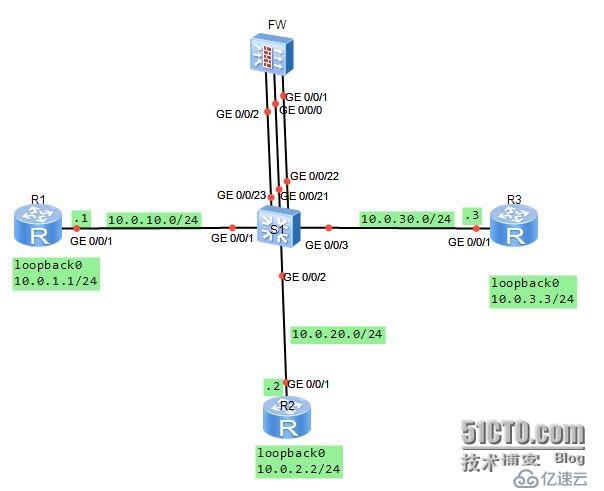

#トポロジ図

#:

あなたは会社のネットワーク管理者です。会社はネットワーク ファイアウォールを使用して 3 つのゾーンに分離されています。ここで、サーバー (IP アドレス: 10.0.3.3) が提供する Telnet サービスを DMZ エリアに公開する必要があります。パブリック アドレスは 10.0.10.20 と 24 です。また、内部ネットワーク Trust エリア内のユーザーは、Easy-IP 経由でアクセスします。外部エリア。それ以外の方向からのアクセスは禁止です。 G0/0/1 および G0/0/21 インターフェイスを vlan11 に定義し、G0/0/2 および G0/0/22 インターフェイスを vlan12 に定義し、G0/0/3 およびG0/0/23 インターフェースは vlan13 に定義されており、それぞれ 3 つのネットワークセグメントが計画されています。#学習

学習タスクステップ 1.

基本構成と IPアドレッシング まず、3 台のルーターのアドレス情報を設定します。

#[Huawei]sysname R1[R1]interface g0/0/1[R1-GigabitEthernet0/0/1]ip add 10.0.10.124[R1-GigabitEthernet0/0/1]desc このポートは S1-G0/0/1 に接続します[R1-GigabitEthernet0/0/1]interfaceloopback0[R1-LoopBack0]ip 10.0.1.1 を追加 24[R1-LoopBack0]q[Huawei]sysname R2[R2]インターフェイス g0/0/1[ R2-GigabitEthernet0/0/1]ip add 10.0.20.224[R2-GigabitEthernet0/0/1]desc このポートを S1-G0/0/2[R2-GigabitEthernet0/ 0/1]interfaceloopback0[R2-LoopBack0]ip add 10.0.2.2 24[R2-LoopBack0]q[Huawei]sysname R3[R3]interface g0/0/1[R3-GigabitEthernet0/0/1]ip add 10.0.30.324[R3-GigabitEthernet0/0/1]desc このポートを S1 に接続します-G0/0/3[R3-GigabitEthernet0/0/1]interfaceloopback0[R3-LoopBack0]ip add 10.0.3.3 24[R3-LoopBack0] qファイアウォールのアドレスを構成する場合、G0/0/1 は 10.0.20.254/24.[SRG]sysname FW13:06 で構成されます。 03 2014/07 /08[FW]インターフェース g0/0/113:06:30 2014/07/08[FW-GigabitEthernet0/0/ 1]ip add 10.0.20.2542413:07:01 2014/07/08[FW-GigabitEthernet0/0/1]desc このポートを S1-G0/0/22# に接続します# #13:07:52 2014/07/08

[FW-GigabitEthernet0/0/1]インターフェイス g0/0/0

13:08:23 2014/07 /08

[FW-GigabitEthernet0/0/0] はこれです

13:08:31 2014/07/08

インターフェイス GigabitEthernet0 /0/0

エイリアス GE0/MGMT

ipaddress 192.168.0.1 255.255.255.0

dhcpselect インターフェイス

dhcpserver ゲートウェイ リスト 192.168.0.1

#return

[FW-GigabitEthernet0/0/0]ip addを元に戻す

13:08:42 2014/07/08

情報: このインターフェイスの DHCP サーバー構成は削除されます。

[FW-GigabitEthernet0/0/0]これを表示

13:08:46 2014/07/08

#インターフェイス GigabitEthernet0/0/0

エイリアス GE0/MGMT

return

[FW-GigabitEthernet0 /0/0 ]ip add 10.0.10.25424

13:09:29 2014/07/08

[FW-GigabitEthernet0/0/0]desc このポートを S1-G0/0 に接続します/21

13:10:05 2014/07/08

[FW-GigabitEthernet0/0/0]インターフェイス G0/0/2

13:10:15 2014/07/ 08

[FW-GigabitEthernet0/0/2]ip 追加 10.0.30.25424

13:10:28 2014/07/08

[FW- GigabitEthernet0/0/ 2]desc このポートを S1-G0/0/23 に接続します

13:10:53 2014/07/08

[FW-GigabitEthernet0/0/2]q

Vlan は要件に従ってスイッチ上で定義する必要があります

[Huawei]sysname S1

[S1]vlanバッチ11から13

情報: これ操作には数秒かかる場合があります。しばらくお待ちください...完了。

[S1]インターフェイス g0/0/1

[S1-GigabitEthernet0/0/1]ポート リンク- typeaccess

[S1 -GigabitEthernet0/0/1]ポートデフォルト vlan11

[S1]インターフェイス g0/0/2

[S1-GigabitEthernet0/0/2]ポートlink-typeaccess

[S1-GigabitEthernet0/0/2]ポートデフォルト vlan12

[S1-GigabitEthernet0/0/2]インターフェイス g0/0/3

[S1 -GigabitEthernet0/0/3]ポート リンク -typeaccess

[S1-GigabitEthernet0/0/3]ポート デフォルト vlan13

[S1-GigabitEthernet0/0/3]インターフェイス g0/0/21

[S1-GigabitEthernet0/0/21]ポートリンクタイプアクセス

[S1-GigabitEthernet0/0/21]ポートデフォルトvlan11

[S1-GigabitEthernet0/0/ 21]インターフェイス g0/0/22

[S1-GigabitEthernet0/0/22]ポート リンク タイプ アクセス

##[S1-GigabitEthernet0/0/22]ポート デフォルト vlan12[S1-GigabitEthernet0/0/22 ]interface g0/0/23[S1-GigabitEthernet0/0/23]port link-typeaccess[S1-GigabitEthernet0/0/23]ポートのデフォルト vlan13ステップ 2.

セキュリティ ゾーンへのインターフェイスを構成する

ファイアウォールには、デフォルトで「local」、「trust」、「untrust」、「dmz」という 4 つのゾーンがあります。

実験では、「trust」、「untrust」、「dmz」の 3 つのゾーンを使用しました。G0/0/0 を untrust ゾーンに設定し、G0/0/0/2 を dmz に設定します。 G0/0/0/1 を信頼ゾーンに設定します。

[FW]ファイアウォール ゾーン信頼

13:45:31 2014/07/08

[ FW-zone-trust] これはこれです

13:45:35 2014/07/08

#ファイアウォール ゾーンの信頼

setpriority 85

addinterface GigabitEthernet0/0/0

#return

[FW-zone-trust]interface の追加を取り消します ]interface の追加を取り消します g0/0/0

13:46:01 2014/07/08

##[FW-zone-trust] インターフェース g0/0/113:46:22 2014/07/ 08[FW-zone-trust]ファイアウォール ゾーン untrust[FW-zone-untrust]インターフェイス g0/0/0を追加します

13:47:24 2014/ 07/08[[FW-zone-untrust]ファイアウォール ゾーン dmz13:48:06 2014/07/08[FW-zone-dmz]追加インターフェイス g0/0/213:48:13 2014/07/08[FW-zone-dmz]q デフォルトでは、ファイアウォールは許可しませんローカル エリア外の他のエリア間の通信。設定の正確性を確保するために、すべてのエリア間の通信を許可するようにデフォルトのファイアウォール フィルタリング ルールを設定します。設定が完了したら、FW デバイスの接続をテストします。[FW]ファイアウォール パケット フィルタのデフォルトの許可すべて13:51:19 2014/07/08警告:デフォルトのパケット フィルタリングを許可に設定すると、セキュリティ リスクが生じます。 ##実際のデータ フローに基づいてセキュリティ ポリシーを構成することをお勧めします。##続行してもよろしいですか?[Y/N]y

[FW]ping -c 1 10.0。 10.1

13:51:56 2014/07/08

PING 10.0.10.1: 56 データ バイト、ブレークするには CTRL_C を押してください

10.0.10.1 からの返信: bytes= 56 シーケンス=1 ttl=255 時間=90 ms

---10.0.10.1 ping 統計 ---

1 パケット送信

1 パケット受信

0.00% パケット損失

往復最小/平均/最大 = 90/90/90 ミリ秒

[FW ]ping -c 1 10.0.20.2

13:52:08 2014/07/08

PING 10.0.20.2: 56 データ バイト、ブレークするには CTRL_C を押してください

10.0.20.2 からの返信: バイト = 56 シーケンス = 1 ttl=255 time=400 ms

---10.0.20.2 ping 統計 ---

1 パケット送信

1 パケット受信

0.00% パケット損失

往復最小/平均/最大 = 400/400/400 ミリ秒

[FW]ping -c 1 10.0.30.3

13 :52:18 2014/07/08

PING 10.0.30.3: 56 データ バイト、ブレークするには CTRL_C を押してください

10.0.30.3 からの返信: バイト = 56 シーケンス = 1 ttl = 255 時間=410 ms

---10.0.30.3 ping 統計 ---

1 パケット送信

1 パケット受信

0.00%パケット損失

ラウンドトリップ最小/平均/最大 = 410/410/410 ミリ秒

ステップ 3. ネットワーク セキュリティを実現するために静的ルーティングを構成する 接続

デフォルト ルートを構成するR2 と R3、および FW 上でクリア スタティック ルートを設定し、3 つのループバック 0 インターフェイス間の通信を実装します。 R1 はインターネット デバイスであり、内部ゾーンおよび DMZ ゾーンのプライベート ネットワーク情報を知る必要がないため、デフォルト ルートを定義する必要はありません。

[R2]ip ルート静的 0.0.0.0 0 10.0.20.254

[R3]ip ルート静的 0.0.0.0 0 10.0.30.254

[FW]ipルート静的 10.0.1.0 24 10.0.10.1

13:58:26 2014/07/08

[FW]ip ルート静的 10.0.2.0 24 10.0.20.2

13:58:40 2014/07/08

[FW]ip ルート静的 10.0.3.0 24 10.0.30.3

13:58:52 2014/07/08

ファイアウォール上の 10.0.1.0、10.0.2.0、10.0.3.0 への接続をテストします。

[FW]ping -c 1 10.0.1.1

14:00:18 2014/07/08

PING 10.0.1.1: 56 データ バイト、CTRL_C を押してBreak

10.0.1.1 からの応答: bytes=56 Sequence=1 ttl=255 time=80 ms

---10.0.1.1 ping 統計 ---

1packet送信数

# 1 パケット受信数# 0.00% パケット損失

# 往復最小/平均/最大 = 80/80/80 ミリ秒

[FW]ping -c 1 10.0.2.2

14:00:25 2014/07/08

PING 10.0.2.2: 56 データ バイト、ブレークするには CTRL_C を押してください

10.0.2.2 からの応答: bytes=56 Sequence=1 ttl=255 time=170 ms

---10.0.2.2 ping 統計 ---

1 パケット送信

1 パケットを受信しました

0.00% パケット損失

往復最小/平均/最大 = 170/170/170 ミリ秒

[FW ]ping -c 1 10.0.3.3

14:00:29 2014/07/08

PING 10.0.3.3: 56 データ バイト、CTRL_C を押して中断します

10.0.3.3 からの返信: バイト=56 シーケンス=1 ttl=255 時間=110 ms

--- 10.0.3.3 ping 統計 ---

1 パケット送信

1 パケット受信

0.00% パケット損失

往復最小/avg/max = 110/110/110 ms

現在の構成では、すべてのエリアがチェックなしで通信できます。 NAT がまだ定義されていないため、内部ゾーンと DMZ ゾーンは外部ゾーンと通信できません。

ステップ 4.ゾーン間セキュリティ フィルタリングの構成

トラスト ゾーン内のネットワーク セグメント 10.0.2.3 の一部から送信されるデータを構成します。 Untrust ゾーン パッケージがリリースされます。 Untrust ゾーンから DMZ ターゲット サーバー 10.0.3.3 に送信された Telnet リクエストは通過を許可されました。

[FW]ファイアウォール セッションのリンク状態チェック

[FW]ポリシー ゾーン間信頼 untrust アウトバウンド

[FW-policy-interzone-trust-untrust-outbound]policy0

14:06:57 2014/07/08

[FW-policy-interzone-trust-untrust-outbound-0]policysource 10.0.2.0 0.0.0.255

14 :07:18 2014/07/08

[FW-policy-interzone-trust-untrust-outbound-0]アクション許可

14:07:31 2014/07/08

[FW-policy-interzone-trust-untrust-outbound-0]q

14:07:40 2014/07/08

[FW-policy-interzone-trust- untrust-outbound]q

14:07:40 2014/07/08

]ポリシー ゾーン間 dmz untrustbound

14:09:01 2014/07/08

[FW-policy-interzone-dmz-untrust-inbound]policy0

14:09:08 2014/07/08

[FW-policy-interzone-dmz- untrust-inbound-0]policydestination 10.0.3.3 0

14:09:37 2014/07/08

[FW-policy-interzone-dmz-untrust-inbound-0]policyservice サービス-set telnet

[FW-policy-interzone-dmz-untrust-inbound-0]actionpermit

14:09:55 2014/07/08

[FW- [policy-interzone-dmz-untrust-inbound-0]q

14:09:55 2014/07/08

ステップ 5. ConfigureEasy-Ip、Trust ゾーンを Untrust ゾーンに実装しますアクセス。

NAT 送信元アドレス変換を実行するように Easy-IP を構成します。そして、NAT をインターフェイスにバインドします。

[FW-nat-policy-interzone-trust-untrust-outbound]policy0

14:14:00 2014/07/08

[FW-nat-policy -interzone-trust-untrust-outbound-0]policysource 10.0.2.0 0.0.0.2

55

14:14:26 2014/07/08

[FW- nat-policy-interzone-trust-untrust-outbound-0]actionsource-nat

14:14:37 2014/07/08

[FW-nat-policy-interzone-trust- untrust-outbound-0]easy-ipg0/0/0

14:14:51 2014/07/08

[FW-nat-policy-interzone-trust-untrust-outbound- 0]q

構成が完了したら、Trust ゾーンと Untrust ゾーン間のアクセスが正常であるかどうかを確認します。

PING 10.0.1.1: 56 データ バイト、ブレークするには CTRL_C を押してください

リクエスト タイムアウト

リクエスト時間out

リクエスト タイムアウト

リクエスト タイムアウト

リクエスト タイムアウト

---10.0.1.1 ping 統計 ---

5 パケット送信

# 0 パケット受信# 100.00% パケット損失

#R3 で Telnet 機能を有効にし、R1 でテストします。テストするときは、外部アドレスが 10.0.10.20 であるため、R1 が 10.0.3.3 にアクセスすると、アクセスされるターゲット アドレスは 10.0.10.20 になることに注意してください。

[R3]user-interface vty 0 4

[R3-ui-vty0-4]認証モードパスワード

ログインパスワードを設定してください(最大長16) :16

[R3-ui-vty0-4]set 認証パスワード ?

cipher 暗号文でパスワードを設定します

[R3-ui-vty0-4]set認証パスワード cip

[R3-ui-vty0-4]認証パスワード暗号を設定 Huawei

[R3-ui-vty0-4]ユーザー権限レベル 3

[R3-ui] - vty0-4]q

CTRL_] を押して Telnet モードを終了してください

10.0.10.20 を試行しています ...

10.0.10.20 に接続しました ...

ログイン認証

パスワード:

以上がUSG ファイアウォールの NAT 構成の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。