Google Chromeのリモートコード実行の0Day脆弱性通知を分析する方法

- 王林転載

- 2023-05-16 12:37:061045ブラウズ

1. 概要

2021 年 4 月 13 日、Antiy CERT は、海外のセキュリティ研究者が Google Chrome ブラウザのリモート コード実行 0Day 脆弱性の PoC を公開したことを発見しました。この脆弱性により、特別に細工されたページが作成され、ユーザーがこのページにアクセスすると、リモートでコードが実行されます。この脆弱性は、Chrome の最新公式バージョン (89.0.4389.114) およびそれ以前のすべてのバージョンに影響します。 Antiy CERT が追跡調査を行ったところ、中国では Google Chrome ブラウザの使用率が高いため、この脆弱性は悪意のあるコードに悪用されて広範囲に拡散するリスクがあり、脅威レベルが高いことが判明しました。同時に、Antiy CERT のテストにより、Google Chrome カーネルを使用する他の国内ブラウザの一部も影響を受けることが判明しました。現在、Microsoft Edge などのブラウザはデフォルトですでにサンドボックス モードで実行されています。 Antiy CERT のテストでは、この脆弱性が単独で使用された場合には Chrome のサンドボックス モードに侵入できないことが確認されていますが、これが深刻な問題ではないというわけではありません。実際の攻撃では複数の脆弱性が組み合わせて利用される場合があり、この脆弱性がサンドボックスを侵入する他の脆弱性と組み合わせて利用されると、セキュリティ上の大きな脅威となる可能性があります。

中国では 360 Secure Browser、Aoyou Browser、Sogou Browser、Speed Browser などの Chrome ベースのブラウザが広く使用されているため、関連メーカーが速やかに検証を行い、調査。私たちはこの問題を国の関連部門に緊急に報告し、この脆弱性による影響を避けるためにできるだけ早く一時的なソリューションを採用することをお客様に推奨しました。

2. 脆弱性の詳細

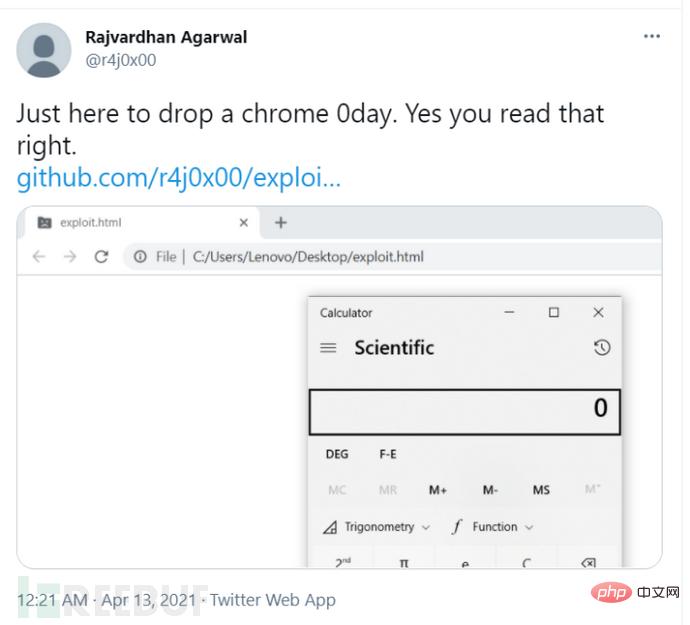

Anty CERT は、海外のセキュリティ研究者が Google Chrome のリモート コード実行の 0Day 脆弱性に関する PoC 詳細を公開したことを発見しました[1] 。 Google Chrome は、Google が開発した無料の Web ブラウザです。この脆弱性は Chrome の最新公式バージョン (89.0.4389.114) およびそれ以前のすべてのバージョンに影響し、攻撃者は特別な Web ページを構築し、被害者にそのページへのアクセスを誘導し、リモートでコードが実行される可能性があります。

図 2-1 外国のセキュリティ研究者による PoC 検証のスクリーンショット

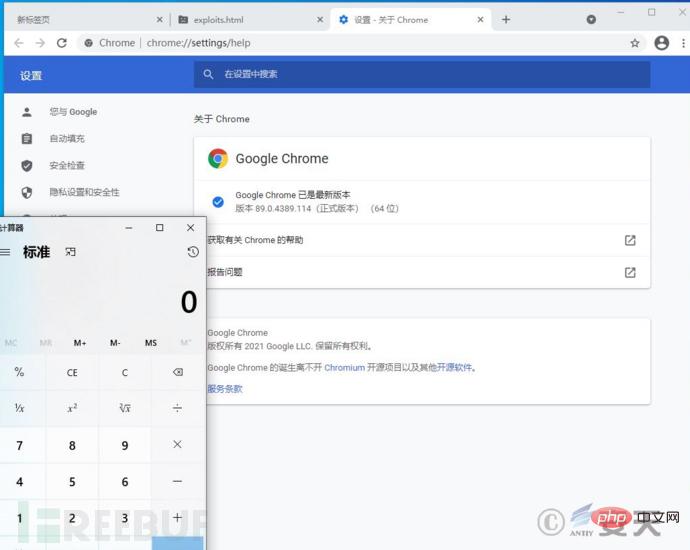

Anty CERT は追跡調査を行い、この脆弱性を再現しました。

図 2-2 PoC の Antiy CERT 検証スクリーンショット

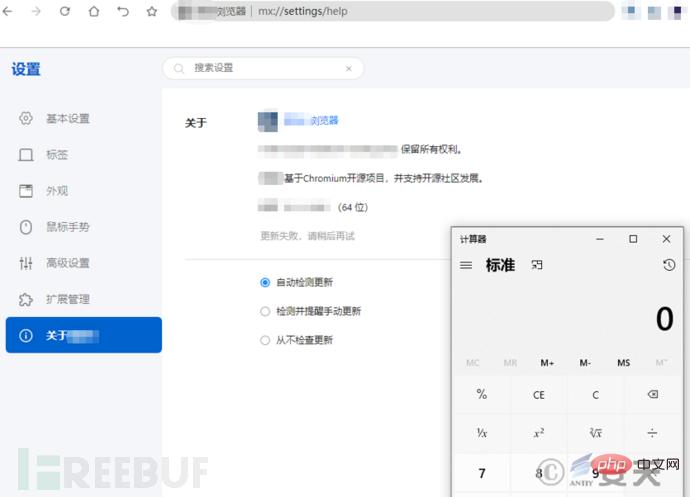

Antiy CERT テストで使用の一部が判明 その他Google Chrome カーネルを使用するブラウザもこの脆弱性の影響を受けますが、Chrome カーネルを使用するブラウザはサンドボックス モードを使用している場合、この脆弱性の影響を受けません。

図 2-3 ブラウザ テスト チャート

3. 脆弱性の影響を受けるバージョン範囲

この脆弱性は主にバージョン 89.0.4389.114 以下のバージョンに影響します

4. 一時的な解決策

● ユーザーが次の場所から Web ページを開かないようにすることをお勧めします。不明なソースのリンクを作成し、不明なソースからの電子メールの添付ファイルをクリックしないようにします。

##ユーザーは仮想マシンで Google Chrome ブラウザを実行することをお勧めします。##● の更新情報に引き続き注意してください。 Google Chrome 公式 Web サイトにアクセスし、適時にアップデートを完了してください。

関連するブラウザの既存のデフォルト ポリシーに基づく脆弱性再現の結果は、オペレーティング システムとアプリケーション自体のセキュリティ メカニズムを継続的に強化することで、攻撃の軽減に一定の効果をもたらす可能性があることを示しています。しかし同時に、常にバージョンを更新し、パッチをアップグレードし続けることが非常に必要です。システム独自のセキュリティ ポリシー設定、バージョンとパッチの更新、およびサードパーティのホスト セキュリティ ソフトウェアの主な防御メカニズムの効果的な組み合わせはすべて、ホスト システムのセキュリティにとって非常に必要な要点です。

以上がGoogle Chromeのリモートコード実行の0Day脆弱性通知を分析する方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。