自動化された Web ペネトレーション テスト フレームワークのアプリケーションを分析する方法

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWB転載

- 2023-05-15 13:46:142508ブラウズ

Vajar について

Vajra は、セキュリティ研究者が Web アプリケーション侵入テスト中に退屈な偵察タスクや複数のターゲットに対する同じスキャンを自動化するのに役立つ自動 Web 侵入テスト フレームワークです。 Vajra は高度にカスタマイズ可能であり、研究者はスキャン範囲をカスタマイズできます。ターゲットに対してすべてのスキャンを実行する必要はありません。必要に応じて実行するスキャン タスクを選択できるため、不要な通信トラフィックを最小限に抑え、スキャンを出力できます。結果を CouchDB に送信します。

Vajra は、最も一般的なオープン ソース ツールを使用します。これらのツールは、多くのセキュリティ研究者がセキュリティ テストを実施する際に使用するツールです。 Vajra は Web ブラウザを通じてすべてのタスクを完了し、使いやすいユーザー インターフェイスと初心者に優しい機能フレームワークを提供します。

ご存知のとおり、スキャン結果からのデータの分析は、侵入テストのプロセスにおいて非常に重要です。適切な方法でデータを視覚化できる場合にのみ、テストを実行できます。できるだけ多くの貴重な情報を見つけるために。

現在、Vajra の開発者は 27 の独自のバグ報奨金プログラム機能を追加しており、今後さらに多くのサポートが追加される予定です。

コア機能

高度にターゲットを絞ったスキャンを実行できます;

複数のスキャン タスクを並行して実行できます;

ユーザー要件に応じてスキャンを高度にカスタマイズできますタスク;

まったく初心者に優しい Web UI;

高速スキャン (非同期スキャン);

結果を CSV 形式でエクスポートするか、クリップボードに直接コピー

Telegram 通知サポート;

Vajra でできることは何ですか?

ツールの手動インストールIP、ステータス コード、ヘッダーを使用したサブドメイン スキャン;

サブドメイン引き継ぎスキャン;

ポート スキャン;

ホスト検出;

ホスト パラメーター スキャン;

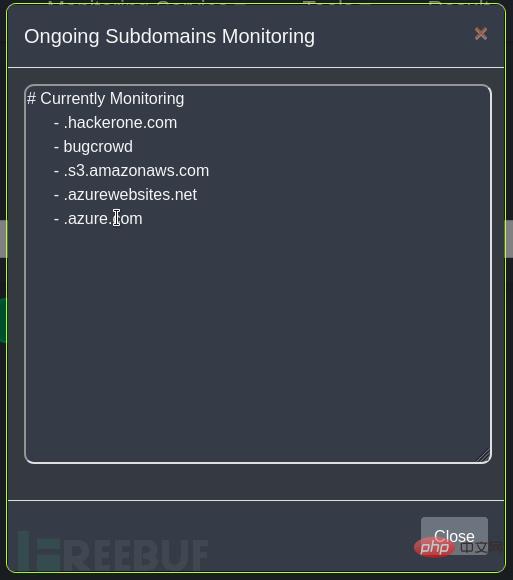

7x24 時間のサブドメイン モニタリング;

7x24 時間の JavaScript モニタリング;

Nuclei を使用してテンプレート スキャンを実行;

ファズ テスト隠しノードや重要なファイル (.env など) を検出するためのエンドポイント;

JavaScript を抽出する;

ファズ テストにカスタム生成された辞書を使用する;

API などの機密データを抽出するキーと非表示の JavaScript;

無効なリンクの検出;

拡張子に基づいてノードをフィルタリング;

Favicon ハッシュ;

GitHub Dork;

CORS スキャン;

CRLF スキャン;

403 バイパス;

隠しパラメータの検索;

Google ハッキング;

Shodan 検索クエリ;

JavaScript から隠しノードを抽出;

ターゲットベースのカスタム単語リストを作成;

脆弱性スキャン;

CVE スキャン;

# #CouchDB はすべてのスキャン出力結果を保存します;

$ git clone --recursive https://github.com/r3curs1v3-pr0xy/vajra.git

# sudo su (root access is required)

# cd vajra/tools/ && chmod +x *

# cd ../

# nano .env (Update username, password, and JWT Secret)

# cd ./install

# chmod +x ./install.sh

# ./install.sh

Docker-Compose を使用して実行しますまず、次のコマンドを使用してクローンを作成する必要がありますプロジェクトのソース コードをローカルに保存します:

git clone --recursive https://github.com/r3curs1v3-pr0xy/vajra.git次に、構成ファイルを変更し、API トークンなどを追加します。次に、次のコマンドを実行します。

docker-compose upファイルを変更して更新する場合は、次のコマンドを再度実行する必要があります。

docker-compose build docker-compose upツールの使用例

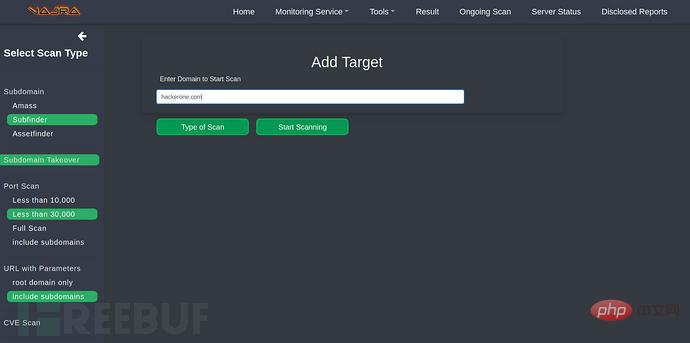

Complete Scan:

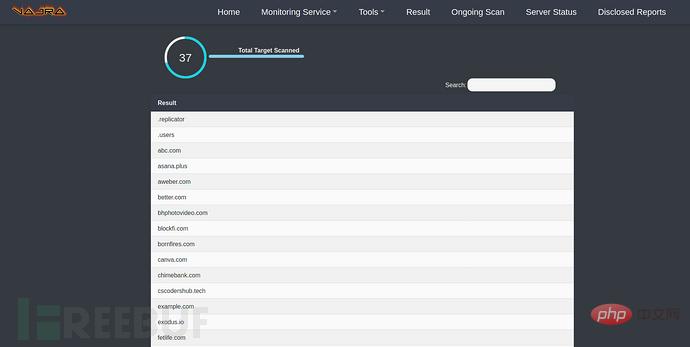

スキャン結果:

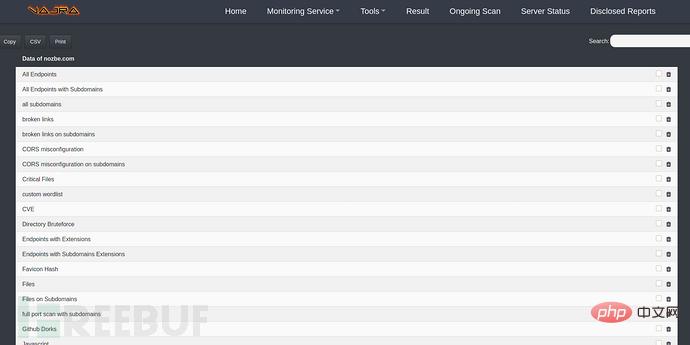

サブドメイン名前スキャン :

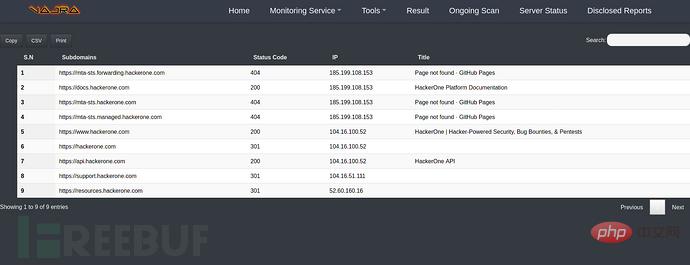

サブドメイン名の監視 :

以上が自動化された Web ペネトレーション テスト フレームワークのアプリケーションを分析する方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。