Nginxに基づいたアクセス制御と接続制限を実装する方法

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWB転載

- 2023-05-14 18:46:201691ブラウズ

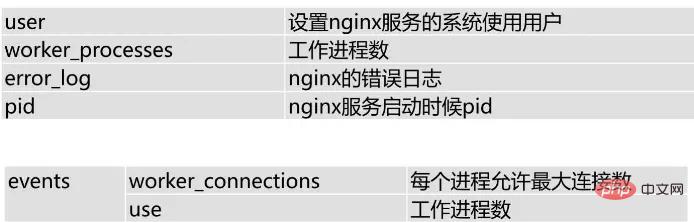

1. デフォルトの設定構文

user 设置使用用户 worker_processes 进行增大并发连接数的处理 跟cpu保持一致 八核设置八个 error_log nginx的错误日志 pid nginx服务启动时候pid1.2 イベント用のイベント モジュール

worker_connections一个进程允许处理的最大连接数 use定义使用的内核模型1.3 サーバー

root 首页的路径 index 首页默认访问哪个页面 error_page 500 502 503 504 /50x.html 错误页面 前面的500是**`http状态码`** systemctl restart nginx.service 重启nginx systemctl reload nginx.service 不关闭服务柔和地重启

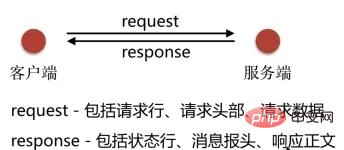

2. http

curl-v http://www.baidu.com >/dev/null #-v 同时显示状态码等信息 nginx -v #显示nginx版本及配置文件等信息

3. ログログ タイプ: error.log および access.log

error.log(记录处理http请求的错误状态以及nginx本身服务的错误状态) access.log(每次http请求的访问状态)

log_format: ログの記録形式を設定し、ログが error.log および access.log に記録されるスタイルを定義します。 http モジュールでのみ設定されます。

access_log は http で設定されます。

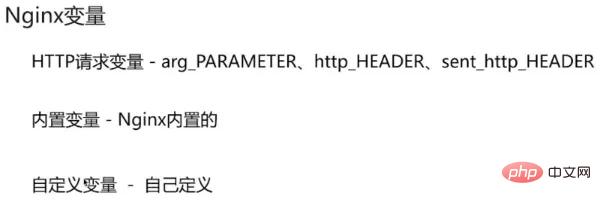

4. 変数

limit_

conn_module: TCP 接続の頻度制限。1 つの TCP 接続で複数の http リクエストを確立できます。 設定構文:

| 範囲 | 説明 | |

|---|---|---|

| http | ストレージ スペースの宣言に使用されます | |

| http、サーバーまたは場所 | 特定のストレージスペースの同時実行数を制限するために使用されます | |

| http、サーバーまたは場所 | 接続制限の最大数に達すると、ログのレベルが記録されます | |

| http、サーバーまたは場所 | 制限を超えると、応答ステータス コードが返されます。デフォルトは 503です。 |

は、キーと値のペアで保存された接続ステータスを保存するスペースで、通常は各接続を識別するためにクライアント アドレス $binary_remote_addr を key として使用します。 。 ゾーンのスペースがなくなると、サーバーは後続のすべてのリクエストに対して

503 (サービスが一時的に利用できなくなります) エラーを返します。 リクエスト制限 limit_req_mudule

##limit_req_mudule:

httpリクエスト頻度制限、1 つの tcp 接続で作成可能複数の http リクエスト。 設定構文:

| 説明 | ##limit_req_zone キー ゾーン=スペース名:スペース サイズ rate=1 秒あたりのリクエスト数; | |

|---|---|---|

| limit_req ゾーン=スペース名 [バースト=キューの数] [遅延なし]; | http、サーバーまたは場所 | |

| http_access_module语法 | 范围 | 说明 |

|---|---|---|

| allow ip地址 | cidr网段 | unix: | all; | http、server、location和limit_except | 允许ip地址、cidr格式的网段、unix套接字或所有来源访问 |

| deny ip地址 | cidr网段 | unix: | all; | http、server、location和limit_except | 禁止ip地址、cidr格式的网段、unix套接字或所有来源访问 |

allow和deny会按照顺序, 从上往下, 找到第一个匹配规则, 判断是否允许访问, 所以一般把all放最后

location / {

deny 192.168.1.1;

allow 192.168.1.0/24;

allow 10.1.1.0/16;

allow 2001:0db8::/32;

deny all;

}基于用户密码的访问控制

http_auth_basic_module: 基于文件匹配用户密码的登录

| http_auth_basic_module语法 | 范围 | 说明 |

|---|---|---|

| auth_basic 请输入你的帐号密码 | off; | http、server、location和limit_except | 显示用户登录提示 (有些浏览器不显示提示) |

| auth_basic_user_file 存储帐号密码的文件路径; | http、server、location和limit_except | 从文件中匹配帐号密码 |

密码文件可以通过htpasswd生成,htpasswd需要安装yum install -y httpd-tools。

# -c 创建新文件, -b在参数中直接输入密码 $ htpasswd -bc /etc/nginx/conf.d/passwd user1 pw1 adding password for user user1 $ htpasswd -b /etc/nginx/conf.d/passwd user2 pw2 adding password for user user2 $ cat /etc/nginx/conf.d/passwd user1:$apr1$7v/m0.if$2kpm9nvvxbav.jsuvuqr01 user2:$apr1$xmoo4zzy$df76u0gzxbd7.5vxe0use0

以上がNginxに基づいたアクセス制御と接続制限を実装する方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。