オンライン行動管理がチームビューアを禁止するのはなぜですか?

- PHPz転載

- 2023-05-14 08:37:131521ブラウズ

数日前、深センネットワークおよび情報セキュリティ情報通知センターは緊急通知を発行し、よく知られたリモート オフィス ツールである TeamViewer が海外のハッカー組織 APT41 によって侵害されたと述べ、企業組織に以下の措置を講じるよう呼び掛けました。保護対策。言い換えれば、APT41 は TeamViewer のすべての保護システムを突破し、関連するデータ権限を取得しており、リスク レベルは非常に高いです。 Teamviewer が公式にソリューションを提供し、関連するパッチをリリースする前に、不必要な損失を避けるためにユーザーが Teamviewer ソフトウェアの使用を一時停止することをお勧めします。

以下は、teamviewer の通信方法と、WSG Internet Behavior Management を使用して Teamviewer を禁止する方法の紹介です。

1.teamviewerの通信方法

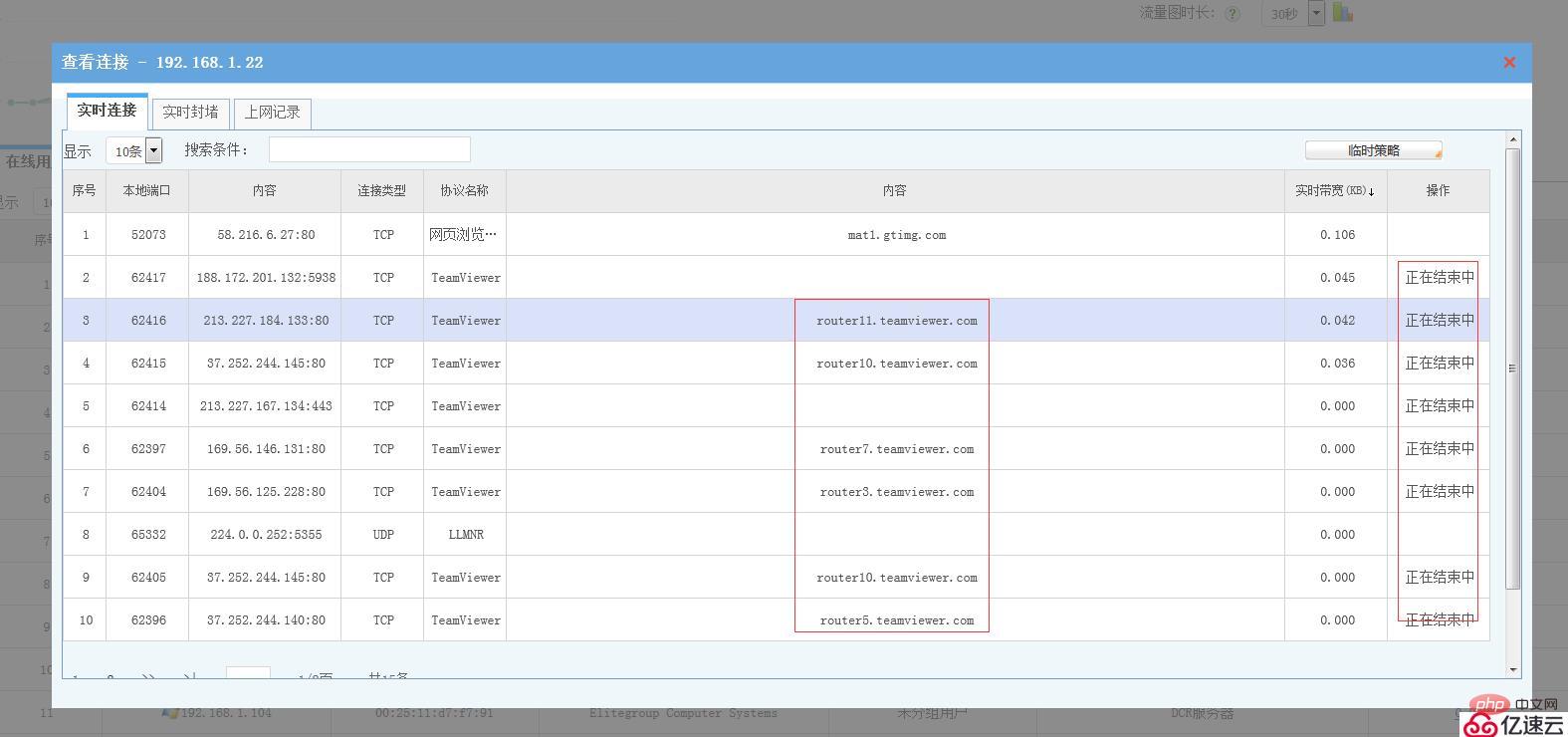

teamviewerを起動すると、まずteamviewer公式サイト(httpとhttpsの両方)に接続してIDとルーティング情報。直接接続できない場合、teamviewer はローカル プロキシ設定も取得し、プロキシ サーバー経由で接続を試みます。

teamviewer の後続のポイントツーポイント リモート コントロールでは、渡されるポートのほとんどは tcp 5938 です。他のダイナミックポートの通信データも存在します。

2. チームビューアーを禁止するための具体的な手順

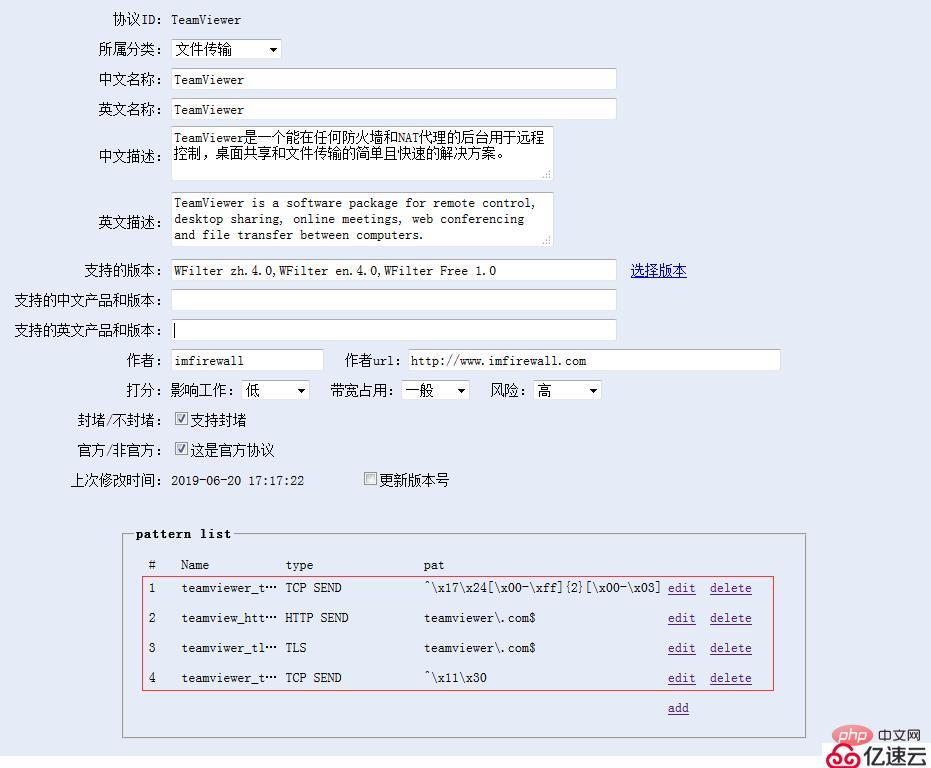

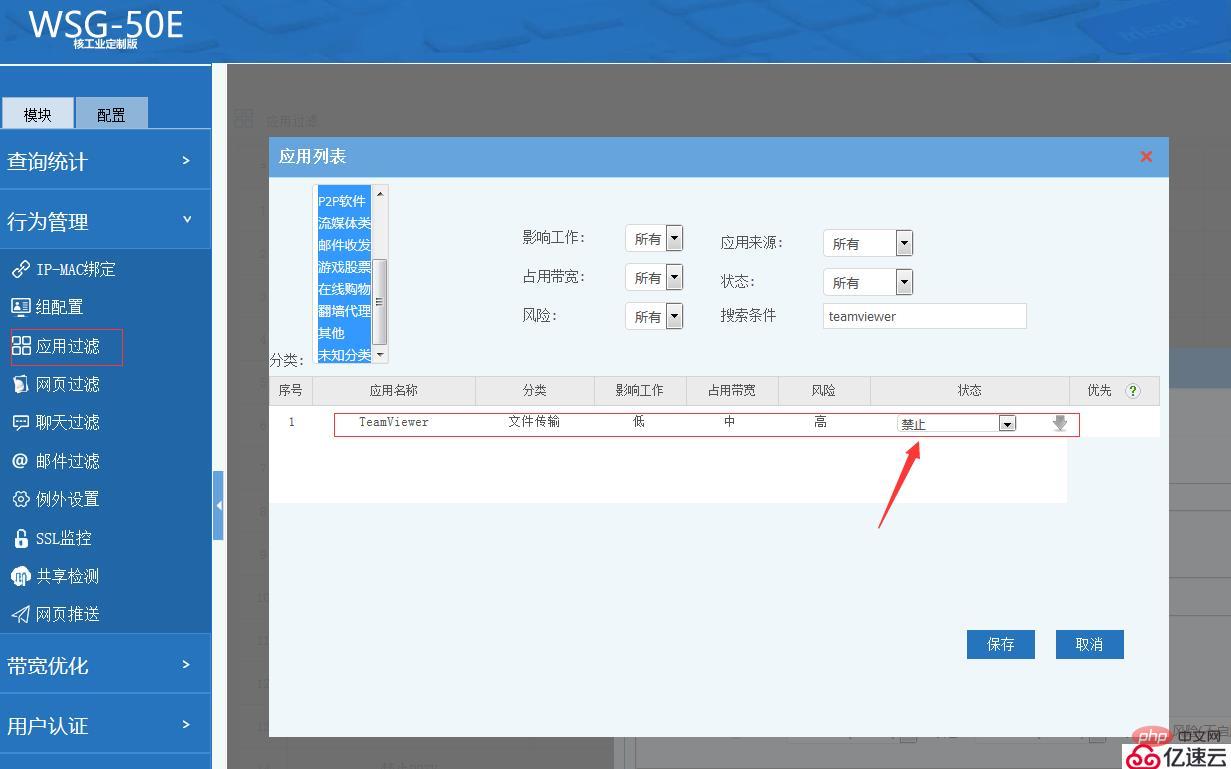

オンライン行動管理の WFilter シリーズでは、チームビューアーの抽出機能を追加しました。当社のアプリケーション機能ライブラリでは、アプリケーションフィルタリングで「teamviewer」を「禁止」に設定するだけで、teamviewer公式Webサイトをブロックし、teamviewerソフトウェア自体の通信を禁止できます。

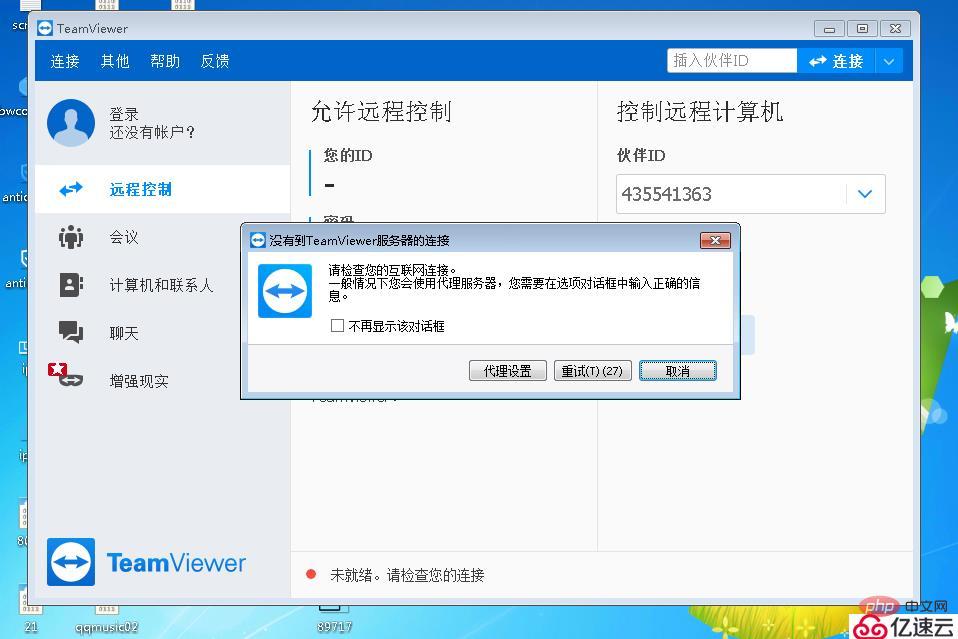

3. 効果テスト

上記の設定後、teamviewer ソフトウェアの使用を禁止し、teamviewer の Web サイトを使用できます。ブロックされる。

以上がオンライン行動管理がチームビューアを禁止するのはなぜですか?の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。