反映された XSS を分析する方法

- PHPz転載

- 2023-05-13 20:13:042278ブラウズ

1. 反射型 XSS

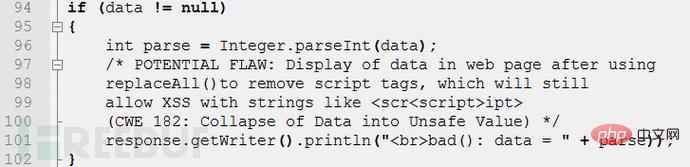

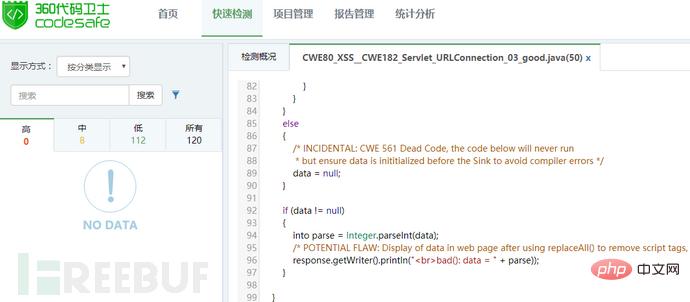

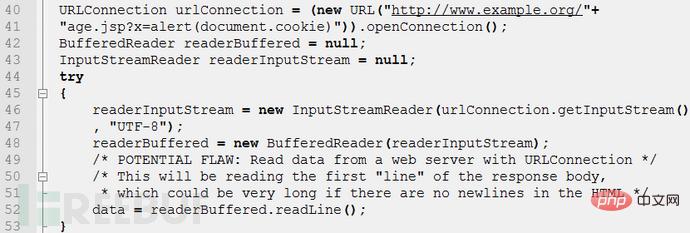

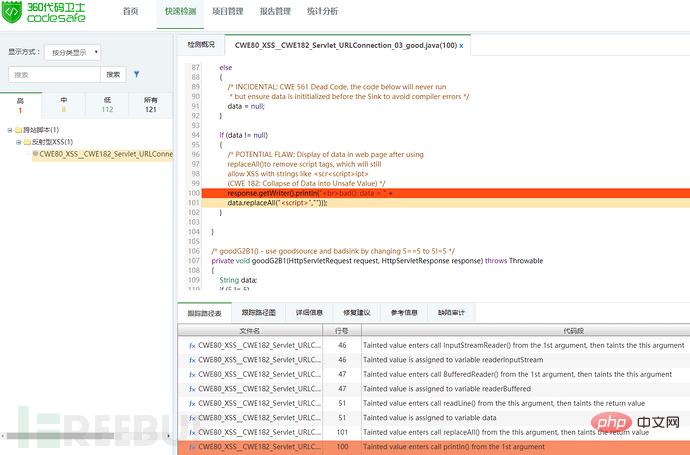

反射型 XSS とは、アプリケーションが Web リクエストを通じて信頼できないデータを取得し、そのデータに悪意のあるコードが含まれているかどうかを確認せずに、Web ユーザーに配信することを意味します。リフレクト XSS は通常、悪意のあるコード パラメーターを含む URL を使用して攻撃者によって構築されます。URL アドレスが開かれると、固有の悪意のあるコード パラメーターが HTML によって解析され、実行されます。非永続性が特徴で、ユーザーはリンクをクリックする必要があります。特定のパラメータが原因となる可能性があります。エディターは、JAVA 言語ソース コードを例として、CWE ID 80: Web ページ内のスクリプト関連 HTML タグの不適切な中和 (基本 XSS)

2. 反映された XSS# の危険性を分析します。

##ユーザーが XSS コードを含む URL リクエストにアクセスすると、サーバーはデータを受信して処理し、XSS コードを含むデータをブラウザーに送信し、ブラウザーは XSS コードを使用してデータを解析します。 XSS の脆弱性が作成され、ターゲット Web サイトの Cookie が盗まれて攻撃者のサーバーに転送されたり、ユーザーの未公開情報が読み取られたり、クリック ハイジャックが実行されてフィッシング攻撃が実行されたりする可能性があります。 2018 年 1 月から 11 月までに、CVE に関連する脆弱性情報は合計 126 件ありました。脆弱性の一部は次のとおりです。| 脆弱性の概要 | |

|---|---|

| tianti は Java で書かれた無料の軽量 CMS システムで、現在バックエンド管理からフロントエンド表示までの総合的なソリューションを提供しています。このうち、tianti 2.3 には、tianti-module-admin / user /list userName パラメーターを通じてユーザー管理モジュールに反映された XSS 脆弱性があります。 | |

| Matera Banco 1.0.0 は、/contingency/web/index.jsp (別名ホームページ) に示されているように、複数の反射型 XSS に対して脆弱です。 ) URLパラメータ。 | |

| ZohoManageEngine Applications Manager は、J2EE の基礎となる構造と J2EE アプリケーションを監視および管理するためのソリューションを提供します。 Zoho ManageEngine Applications Manager 13 (Build13800) に反映されたクロスサイト スクリプティング (XSS) の脆弱性により、リモート攻撃者が「method」パラメータを介して任意の Web スクリプトまたは HTML を GraphicalView.do に挿入することができます。 | |

| LAMS は、オーストラリアのマッコーリー大学、LAMS International Co., Ltd.、およびLAMS財団。 3.1 より前の LAMS には認証されていないリフレクト クロスサイト スクリプティング (XSS) が存在し、forgetPasswordChange.jsp でリモート攻撃者が侵入することを許可しますか?キー = パスワードの変更中に、不特定の GET パラメータを操作することにより、任意の JavaScript が導入されます。 |

以上が反映された XSS を分析する方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

図 1: 反射型 XSS 検出example

図 1: 反射型 XSS 検出example