ほぼすべての業界の企業が人工知能 (AI) テクノロジーをハードウェア製品やソフトウェア製品に統合するにつれて、機械学習 (ML) の入出力がますます一般的になってきています。顧客に。これは当然、悪意のある攻撃者の注意を引きます。

HiddenLayer の CEO、Christopher Sestito が、企業が懸念すべき機械学習セキュリティの考慮事項と関連する脅威について語ります。

企業は、機械学習が切り開く道を徐々に認識し始めています。しかし、サイバーセキュリティにも細心の注意を払っているでしょうか?

機械学習資産の保護に重点を置いている企業はほとんどなく、機械学習のセキュリティにリソースを割り当てている企業はさらに少ないです。これには、予算の優先順位の競合、人材の不足、そして最近までこの問題に対処するセキュリティ製品の不足など、多くの理由があります。

過去 10 年にわたり、あらゆる業界が前例のない方法で AI/機械学習を導入し、利用可能なデータを使用してあらゆるユースケースに対処するのを見てきました。その利点は証明されていますが、他の新しいテクノロジーで見てきたように、それらはすぐに悪意のある攻撃者にとって新たな攻撃対象領域となります。

機械学習の運用が進むにつれて、データ サイエンス チームは、有効性、効率、信頼性、説明可能性の点でより成熟した AI エコシステムを構築していますが、セキュリティはまだ優先されていません。機械学習 L システムを攻撃する動機は明確であり、攻撃ツールは利用可能で使いやすく、潜在的なターゲットは前例のない速度で増加しているため、これはもはや企業にとって実行可能な手段ではありません。

攻撃者は公開されている機械学習入力をどのように利用するのでしょうか?

機械学習モデルはますます多くの実稼働システムに統合されており、ハードウェア製品やソフトウェア製品、Web アプリケーション、モバイル アプリケーションなどで顧客に実証されています。 「エッジ AI」と呼ばれることが多いこの傾向は、私たちが毎日使用するすべてのテクノロジーに驚異的な意思決定と予測機能をもたらします。機械学習をより多くのエンドユーザーに提供しながら、同じ機械学習資産を脅威アクターに公開します。

オンラインで公開されていない機械学習モデルも危険にさらされています。これらのモデルは従来のサイバー攻撃手法を通じてアクセスでき、敵対的な機械学習の機会への道を開きます。攻撃者がアクセスを取得すると、さまざまな種類の攻撃を使用できるようになります。推論攻撃は、モデルのマッピングまたは「反転」を試み、それによってモデルの弱点を悪用したり、製品全体の機能を改ざんしたり、モデル自体をコピーして盗んだりすることができます。

人々は、ウイルス対策やその他の保護メカニズムをバイパスするためにセキュリティ ベンダーを攻撃する実際の例を目にしています。攻撃者は、モデルのトレーニングに使用されるデータをポイズニングして、システムを誤って学習させ、意思決定を攻撃者に有利に導くこともできます。

企業が特に懸念すべき機械学習システムに対する脅威は何ですか?

あらゆる種類の敵対的な機械学習攻撃を防御する必要がありますが、企業ごとに優先順位は異なります。機械学習モデルを活用して不正取引を特定する金融機関は、推論攻撃に対する防御に重点を置くことになります。

攻撃者が不正検出システムの長所と短所を理解していれば、それを利用して手法を変更し、モデルを完全にバイパスして検出されないようにすることができます。医療企業はデータポイズニングに対してより敏感になる可能性があります。医療分野は、膨大な過去のデータセットを使用した機械学習による結果の予測を早くから採用していました。

データポイズニング攻撃は、誤診、医薬品試験結果の改ざん、患者集団の誤った表示などを引き起こす可能性があります。セキュリティ企業自体は現在、ランサムウェアやバックドア ネットワークの導入に積極的に使用されている機械学習回避攻撃に重点を置いています。

最高情報セキュリティ責任者 (CISO) が機械学習主導のシステムを導入する際に留意すべき重要なセキュリティ上の考慮事項は何ですか?

今日、最高情報セキュリティ責任者 (CISO) に与えることができる最善のアドバイスは、新興テクノロジーで学んだパターンを受け入れることです。クラウド インフラストラクチャの進歩と同様、機械学習の導入は、特殊な防御を必要とする新たな攻撃対象領域となります。 Microsoft の Counterfit や IBM の Adversarial Robustness Toolbox などのオープンソース攻撃ツールを使用することで、敵対的機械学習攻撃への参入障壁は日々下がっています。

もう 1 つの重要な考慮事項は、これらの攻撃の多くは明らかではないため、攻撃を探していないと、攻撃が発生していることが理解できない可能性があるということです。セキュリティ専門家として、私たちはランサムウェアに慣れています。ランサムウェアは、ビジネスが侵害され、データがロックまたは盗難されたことを明確に示しています。敵対的な機械学習攻撃は、長期間にわたって発生するように調整することができ、データ ポイズニングなどの一部の攻撃は、時間はかかりますが、永続的な損害を与えるプロセスとなる可能性があります。

以上が機械学習は新たな攻撃対象領域を生み出し、特殊な防御が必要になりますの詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

AIのスキルギャップは、サプライチェーンのダウンを遅くしていますApr 26, 2025 am 11:13 AM

AIのスキルギャップは、サプライチェーンのダウンを遅くしていますApr 26, 2025 am 11:13 AM「AI-Ready労働力」という用語は頻繁に使用されますが、サプライチェーン業界ではどういう意味ですか? サプライチェーン管理協会(ASCM)のCEOであるAbe Eshkenaziによると、批評家ができる専門家を意味します

1つの会社がAIを永遠に変えるために静かに取り組んでいる方法Apr 26, 2025 am 11:12 AM

1つの会社がAIを永遠に変えるために静かに取り組んでいる方法Apr 26, 2025 am 11:12 AM分散型AI革命は静かに勢いを増しています。 今週の金曜日、テキサス州オースティンでは、ビテンサーのエンドゲームサミットは極めて重要な瞬間を示し、理論から実用的な応用に分散したAI(DEAI)を移行します。 派手なコマーシャルとは異なり

Nvidiaは、AIエージェント開発を合理化するためにNEMOマイクロサービスをリリースしますApr 26, 2025 am 11:11 AM

Nvidiaは、AIエージェント開発を合理化するためにNEMOマイクロサービスをリリースしますApr 26, 2025 am 11:11 AMエンタープライズAIはデータ統合の課題に直面しています エンタープライズAIの適用は、ビジネスデータを継続的に学習することで正確性と実用性を維持できるシステムを構築する大きな課題に直面しています。 NEMOマイクロサービスは、NVIDIAが「データフライホイール」と呼んでいるものを作成することにより、この問題を解決し、AIシステムがエンタープライズ情報とユーザーインタラクションへの継続的な露出を通じて関連性を維持できるようにします。 この新しく発売されたツールキットには、5つの重要なマイクロサービスが含まれています。 NEMOカスタマイザーは、より高いトレーニングスループットを備えた大規模な言語モデルの微調整を処理します。 NEMO評価者は、カスタムベンチマークのAIモデルの簡素化された評価を提供します。 Nemo Guardrailsは、コンプライアンスと適切性を維持するためにセキュリティ管理を実装しています

aiは芸術とデザインの未来のために新しい絵を描きますApr 26, 2025 am 11:10 AM

aiは芸術とデザインの未来のために新しい絵を描きますApr 26, 2025 am 11:10 AMAI:芸術とデザインの未来 人工知能(AI)は、前例のない方法で芸術とデザインの分野を変えており、その影響はもはやアマチュアに限定されませんが、より深く影響を与えています。 AIによって生成されたアートワークとデザインスキームは、広告、ソーシャルメディアの画像生成、Webデザインなど、多くのトランザクションデザインアクティビティで従来の素材画像とデザイナーに迅速に置き換えられています。 ただし、プロのアーティストやデザイナーもAIの実用的な価値を見つけています。 AIを補助ツールとして使用して、新しい美的可能性を探求し、さまざまなスタイルをブレンドし、新しい視覚効果を作成します。 AIは、アーティストやデザイナーが繰り返しタスクを自動化し、さまざまなデザイン要素を提案し、創造的な入力を提供するのを支援します。 AIはスタイル転送をサポートします。これは、画像のスタイルを適用することです

エージェントAIとのズームがどのように革命を起こしているか:会議からマイルストーンまでApr 26, 2025 am 11:09 AM

エージェントAIとのズームがどのように革命を起こしているか:会議からマイルストーンまでApr 26, 2025 am 11:09 AM最初はビデオ会議プラットフォームで知られていたZoomは、エージェントAIの革新的な使用で職場革命をリードしています。 ZoomのCTOであるXD Huangとの最近の会話は、同社の野心的なビジョンを明らかにしました。 エージェントAIの定義 huang d

大学に対する実存的な脅威Apr 26, 2025 am 11:08 AM

大学に対する実存的な脅威Apr 26, 2025 am 11:08 AMAIは教育に革命をもたらしますか? この質問は、教育者と利害関係者の間で深刻な反省を促しています。 AIの教育への統合は、機会と課題の両方をもたらします。 Tech Edvocate NotesのMatthew Lynch、Universitとして

プロトタイプ:アメリカの科学者は海外の仕事を探していますApr 26, 2025 am 11:07 AM

プロトタイプ:アメリカの科学者は海外の仕事を探していますApr 26, 2025 am 11:07 AM米国における科学的研究と技術の開発は、おそらく予算削減のために課題に直面する可能性があります。 Natureによると、海外の雇用を申請するアメリカの科学者の数は、2024年の同じ期間と比較して、2025年1月から3月まで32%増加しました。以前の世論調査では、調査した研究者の75%がヨーロッパとカナダでの仕事の検索を検討していることが示されました。 NIHとNSFの助成金は過去数か月で終了し、NIHの新しい助成金は今年約23億ドル減少し、3分の1近く減少しました。リークされた予算の提案は、トランプ政権が科学機関の予算を急激に削減していることを検討しており、最大50%の削減の可能性があることを示しています。 基礎研究の分野での混乱は、米国の主要な利点の1つである海外の才能を引き付けることにも影響を与えています。 35

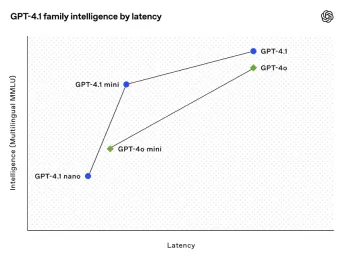

オープンAIの最新のGPT 4.1ファミリ - 分析VidhyaApr 26, 2025 am 10:19 AM

オープンAIの最新のGPT 4.1ファミリ - 分析VidhyaApr 26, 2025 am 10:19 AMOpenaiは、強力なGPT-4.1シリーズを発表しました。実際のアプリケーション向けに設計された3つの高度な言語モデルのファミリー。 この大幅な飛躍は、より速い応答時間、理解の強化、およびTと比較した大幅に削減されたコストを提供します

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

Safe Exam Browser

Safe Exam Browser は、オンライン試験を安全に受験するための安全なブラウザ環境です。このソフトウェアは、あらゆるコンピュータを安全なワークステーションに変えます。あらゆるユーティリティへのアクセスを制御し、学生が無許可のリソースを使用するのを防ぎます。

Dreamweaver Mac版

ビジュアル Web 開発ツール

WebStorm Mac版

便利なJavaScript開発ツール

EditPlus 中国語クラック版

サイズが小さく、構文の強調表示、コード プロンプト機能はサポートされていません

mPDF

mPDF は、UTF-8 でエンコードされた HTML から PDF ファイルを生成できる PHP ライブラリです。オリジナルの作者である Ian Back は、Web サイトから「オンザフライ」で PDF ファイルを出力し、さまざまな言語を処理するために mPDF を作成しました。 HTML2FPDF などのオリジナルのスクリプトよりも遅く、Unicode フォントを使用すると生成されるファイルが大きくなりますが、CSS スタイルなどをサポートし、多くの機能強化が施されています。 RTL (アラビア語とヘブライ語) や CJK (中国語、日本語、韓国語) を含むほぼすべての言語をサポートします。ネストされたブロックレベル要素 (P、DIV など) をサポートします。

ホットトピック

7749

7749 15

15 1643

1643 14

14 1397

1397 52

52 1293

1293 25

25 1234

1234 29

29