ホームページ >運用・保守 >Linuxの運用と保守 >Linux でサーバーの開いているポートと有効なポートを確認する方法

Linux でサーバーの開いているポートと有効なポートを確認する方法

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWB転載

- 2023-05-11 18:37:152923ブラウズ

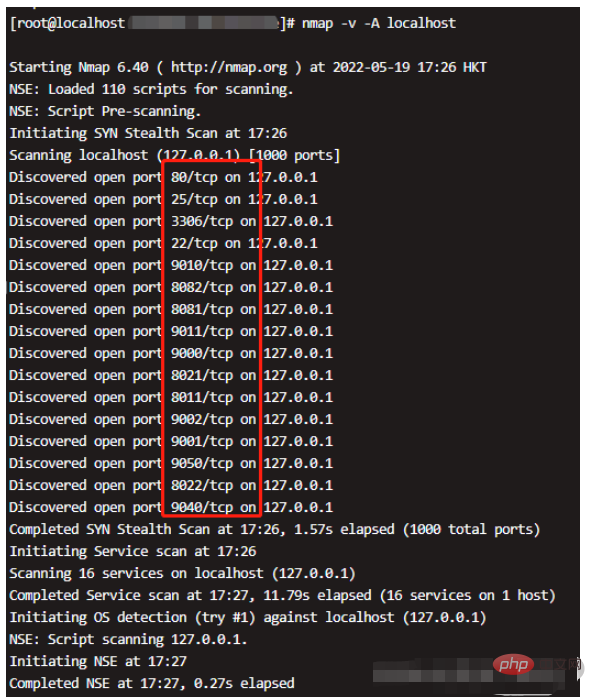

nmap ツールは開いているポートを検出します

Nmap は Network Mapper の略です。 Nmap は、無料のオープンソースのネットワーク検出および偵察ツールです。 Nmap は、ネットワークをスキャンしてアクティブなホスト、開いているポート、オペレーティング システムのバージョン、サービスの検出を調べ、ステルス情報スキャンを実行できます。インストール方法は次のとおりです。

#yum安装 yum -y install nmap #rpm包安装 rpm -ivh nmap-4.11-1.1.x86_64.rpm

開いているポートを確認します。

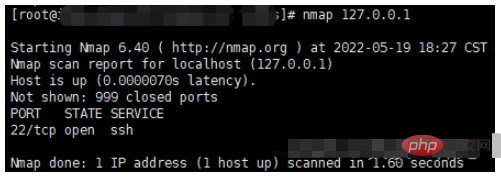

#查看本机开放端口信息(也可以查看其他ip) nmap 127.0.0.1

nmap 127.0.0.1 このマシンの開いているポートを確認すると、すべてのポートがスキャンされます。

⚠️このツールは開いているポートをクエリしますが、Alibaba Cloud サーバーでは機能しません。表示できるのはポート 22 の 1 つだけです。

Nmap スキャン パラメータ

-p: 指定されたポートをスキャンします

-A: 攻撃的なスキャンを使用します

-sV: バージョン検出を実行するために Nmap を指定します

- ##-F: 開いている可能性が最も高い 100 個のポートをスキャンします # #-v: 冗長情報の表示、スキャン中の詳細の表示

- #-iL: ファイルからターゲット ホストまたはターゲット ネットワーク セグメントをインポート

-

## -sn: ホスト検出のみが実行され、ポート スキャンは実行されません

- #– exclude: 接続されたホストまたは Web サイトはスキャンされません # -sL: 指定されたターゲットの IP のみをリストし、ホスト検出を実行しません

- –system-dns: システムを使用する DNS サーバーを指定します

- -n/-R: -n は DNS 解決を実行しないことを意味します。 -R は、DNS 解析を実行することを意味します

- -sU: UDP スキャンを使用して、ターゲット ホストの UDP ポート ステータスを確認します

- -Pn:指定されたすべてのホストを有効として扱い、ホスト検出のプロセスをスキップします

- #-T4: スキャン プロセスで使用される時間を指定します

-

##そこでレベルは 6 段階あり、レベルが高いほど速度が速くなり、検出およびブロックされやすくなります。T4

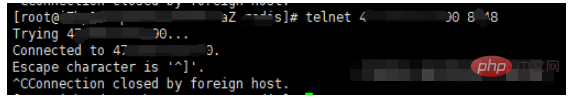

一般的なスキャン コマンド形式の使用をお勧めします: nmap スキャン パラメータ ターゲット アドレスまたはネットワーク セグメント - telnet でポートが開いているか確認します コマンドルール : telnet ip port 以下の内容が表示されれば接続可能です

サーバーに Telnet ツールがない場合は、次のコマンドを実行してインストールできます:

yum -y install telnet.x86_64

curl でリンクを表示します。ポートが開いているかどうかを確認します。

応答は通常のアクセスを示します。リモート Linux システムのポートが開いているかどうかを確認する

これは、直接使用することも、他のプログラムやスクリプトから単に呼び出すこともできる、信頼性の高いバックエンド ツールとなるように設計されています。

同時に、必要なほぼすべての種類の接続を作成でき、いくつかの興味深い機能も組み込まれているため、機能が豊富なネットワーク デバッグおよび探索ツールでもあります。Netcat には、接続モード、リスニング モード、トンネル モードの 3 種類の機能モードがあります。

nc (netcat) コマンドの一般的な構文:

次の例では、リモート Linux システムのポート 22 が開いているかどうかを確認します。

[root@zjq zjq666]# nc -zvw3 121.xxx.234.456 8848 Ncat: Version 7.50 ( https://nmap.org/ncat ) Ncat: Connected to 121.xxx.234.456:8848. Ncat: 0 bytes sent, 0 bytes received in 0.01 seconds.

コマンドパラメータの詳細な説明:

nc: 実行されたコマンドの本体;

z: ゼロ I /O モード (スキャンに使用);

v: 明示的な出力;

-

w3: タイムアウトを 3 秒に設定;

121.xxx.234.456: ターゲット システムの IP アドレス;

8848: 検証する必要があるポート。

有効なポートを表示するための netstat ツール

コマンドは次のとおりです:netstat -ntlp

以上がLinux でサーバーの開いているポートと有効なポートを確認する方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。