ホームページ >Java >&#&チュートリアル >Spring Boot は機密情報をどのように暗号化および復号化しますか?

Spring Boot は機密情報をどのように暗号化および復号化しますか?

- PHPz転載

- 2023-05-10 14:46:061702ブラウズ

当社では、機密情報の暗号化と復号化に最新バージョンの jasypt を使用しています。

1. 次の依存関係をプロジェクトの pom ファイルに追加します:

<dependency>

<groupId>com.github.ulisesbocchio</groupId>

<artifactId>jasypt-spring-boot-starter</artifactId>

<version>3.0.3</version>

</dependency>2. 暗号化と復号化のパブリック クラスを作成します:

package com.myproject.common.utils;

import org.jasypt.encryption.pbe.PooledPBEStringEncryptor;

import org.jasypt.encryption.pbe.config.SimpleStringPBEConfig;

public class JasyptUtil {

/*

* textToEncrypt,需要加密的明文

* salt,加密的盐,需要与解密保持一致

* algorithm,加密算法,需要与解密算法保持一致

*/

public static String encrypt(String textToEncrypt, String salt, String algorithm) {

// 1. 创建加解密工具实例

PooledPBEStringEncryptor encryptor = new PooledPBEStringEncryptor();

// 2. 加解密配置

SimpleStringPBEConfig config = new SimpleStringPBEConfig();

config.setPassword(salt);

// 3. 加密算法,需要与解密算法一致

config.setAlgorithm(algorithm);

// 为减少配置文件的书写,以下都是 Jasyp 3.x 版本,配置文件默认配置

config.setKeyObtentionIterations( "1000");

config.setPoolSize("1");

config.setProviderName("SunJCE");

config.setSaltGeneratorClassName("org.jasypt.salt.RandomSaltGenerator");

config.setIvGeneratorClassName("org.jasypt.iv.RandomIvGenerator");

config.setStringOutputType("base64");

encryptor.setConfig(config);

// 4. 加密

return encryptor.encrypt(textToEncrypt);

}

/*

* textToDecrypt,需要解密的密文

* salt,解密的盐,需要与加密保持一致

* algorithm,解密算法,需要与加密算法保持一致

*/

public static String decrypt(String textToDecrypt, String salt, String algorithm){

// 1. 创建加解密工具实例

PooledPBEStringEncryptor encryptor = new PooledPBEStringEncryptor();

// 2. 加解密配置

SimpleStringPBEConfig config = new SimpleStringPBEConfig();

config.setPassword(salt);

// 3. 解密算法,必须与加密算法一致

config.setAlgorithm(algorithm);

// 为减少配置文件的书写,以下都是 Jasyp 3.x 版本,配置文件默认配置

config.setKeyObtentionIterations( "1000");

config.setPoolSize("1");

config.setProviderName("SunJCE");

config.setSaltGeneratorClassName("org.jasypt.salt.RandomSaltGenerator");

config.setIvGeneratorClassName("org.jasypt.iv.RandomIvGenerator");

config.setStringOutputType("base64");

encryptor.setConfig(config);

// 4. 解密

return encryptor.decrypt(textToDecrypt);

}

}3. yml で機密情報を実行します。ファイルの暗号化には、上記の方法以外に以下の方法も利用できます。

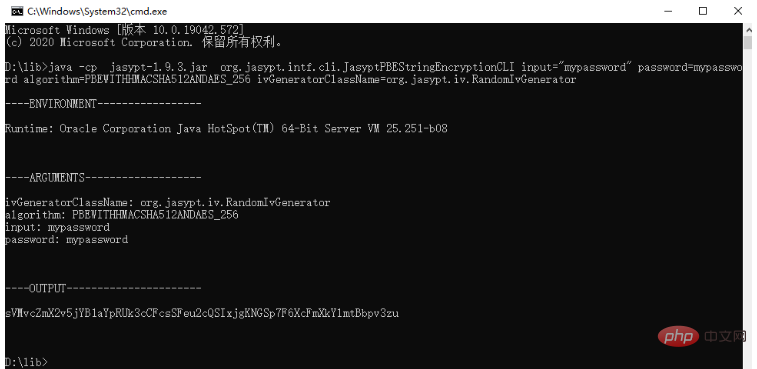

jasypt の依存関係ディレクトリに移動します。ここでは、jasypt の最新バージョンである jasypt-1.9.3.jar を使用し、cmd コマンド

java -cp jasypt-1.9.3.jar org.jasypt.intf.cli.JasyptPBEStringEncryptionCLI input="mypassword" password=mypassword algorithm=PBEWITHHMACSHA512ANDAES_256 ivGeneratorClassName=org.jasypt.iv.RandomIvGenerator

を実行します。画像の OUTPUT の下にあるパスワード 本文は暗号化された暗号文ですので、設定ファイルにコピーするだけです 復号化する際は、2 の コードを使用して復号化してください。

その中に:

入力: プレーンテキストのパスワード

パスワード: 追加するソルト、秘密鍵

アルゴリズム: 暗号化アルゴリズム

暗号化アルゴリズムには次のものがあります。 :

##PBEWITHHMACSHA1ANDAES_1284. 使用される JDK のバージョンが java1.8 または java8 の場合、 jre および jdk の場合は、jce-policy-8.zip をダウンロードする必要があります。ダウンロード後、それを解凍すると、アップグレード方法が含まれています。PBEWITHHMACSHA1ANDAES_256

PBEWITHHMACSHA224ANDAES_128

PBEWITHHMACSHA224ANDAES_256

PBEWITHHMACSHA256ANDAES_128

PBEWITHHMACSHA256ANDAES_256

PBEWITHHMACSHA384ANDA ES_128

PBEWITHHMACSHA384ANDAES_256

PBEWITHHMACSHA512ANDAES_128

PBEWITHHMACSHA512ANDAES_256

PBEWITHMD5ANDDES

PBEWITHMD5ANDTRIPLEDES

PBEWITHSHA1ANDDESEDE

PBEWITHSHA1ANDRC2_128

PBEWITHSHA1ANDRC2_40

PBEWITHSHA1ANDRC4_128

PBEWITHSHA1ANDRC4_40

以上がSpring Boot は機密情報をどのように暗号化および復号化しますか?の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。